Akira: Ransomware moderno con un'atmosfera retrò

Il gruppo ransomware Akira è emerso a marzo 2023 e si è rapidamente affermato come un attore di minaccia formidabile. Akira è un'operazione di ransomware-as-a-service (RaaS) che prende di mira diversi settori, principalmente negli Stati Uniti e nei paesi alleati. Al 1° gennaio 2024, Akira aveva "colpito oltre 250 organizzazioni e rivendicato circa 42 milioni di dollari (USD) di proventi da ransomware."

Gli attori della minaccia Akira hanno rubato molti soldi, ma i loro attacchi non sono sempre riusciti. Il nostro centro operativo per la sicurezza ha recentemente descritto un attacco Akira fallito qui. Utilizzeremo il loro rapporto più avanti quando esploreremo la catena di attacco Akira.

Storia delle origini

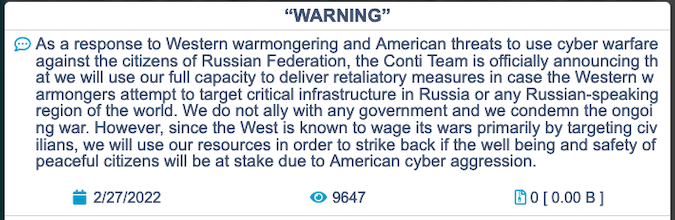

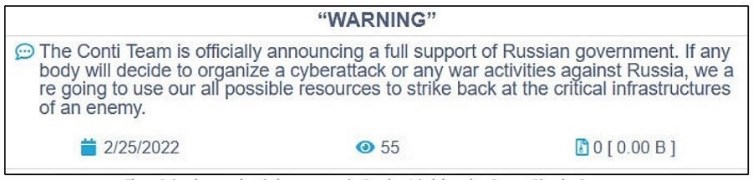

La storia di Akira inizia con il gruppo ransomware Conti, che ha condotto attacchi da dicembre 2019 a maggio 2022. Gli analisti credono che Conti abbia cessato le operazioni a causa delle conseguenze del sostegno del gruppo alla Russia:

In rappresaglia per questa dimostrazione di supporto, un attore non identificato ha trapelato centinaia di file privati di Conti, rivelando indirizzi Bitcoin, messaggi privati e il piano d'azione del ransomware del gruppo. Conti non sembrò mai riprendersi dal caos. Il gruppo ha cessato i suoi attacchi nel maggio 2022 e ha messo offline il suo ultimo sito web il mese successivo. Utilizzando i dati trapelati e l'analisi degli attacchi, i ricercatori hanno trovato una lunga lista di prove che collegano Akira a Conti. Questa relazione non è stata confermata, ma molti esperti attribuiscono il successo iniziale di Akira al suo accesso alle risorse e all'esperienza criminale di Conti.

A differenza di Conti, Akira non ha giurato fedeltà alla Russia o ai paesi alleati. Akira comunica in russo quando utilizza i forum del dark web, e il suo ransomware include misure di sicurezza per impedire l'esecuzione su sistemi con layout di tastiera in lingua russa. Aggiungere questa prova ai collegamenti con Conti suggerisce che Akira abbia una connessione con la Russia, ma non dimostra la posizione del gruppo. Non è nemmeno una prova sufficiente per confermare che il gruppo sia di origine russa.

Marchio

I ricercatori ritengono che il nome "Akira" sia ispirato al film anime cyberpunk del 1988 con lo stesso nome, in cui il personaggio titolare è una forza incontrollabile e dirompente. La teoria prevalente è che il gruppo utilizzi il nome per rappresentarsi nello stesso modo.

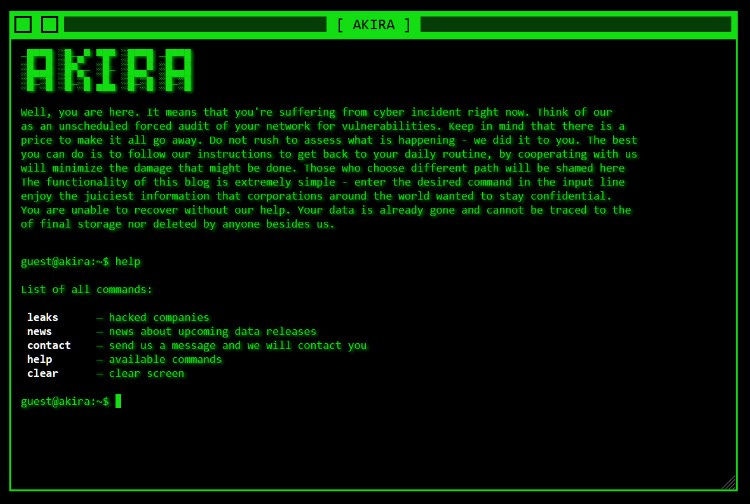

Il gruppo ha anche adottato un'estetica retrò a schermo verde per il suo sito di fughe di notizie, che utilizza un'interfaccia a riga di comando (CLI) per la navigazione e le comunicazioni, e accetta solo cinque comandi.

Questa semplicità e l'aspetto vintage nascondono il fatto che Akira è un gruppo molto sofisticato e aggressivo.

Motivazione

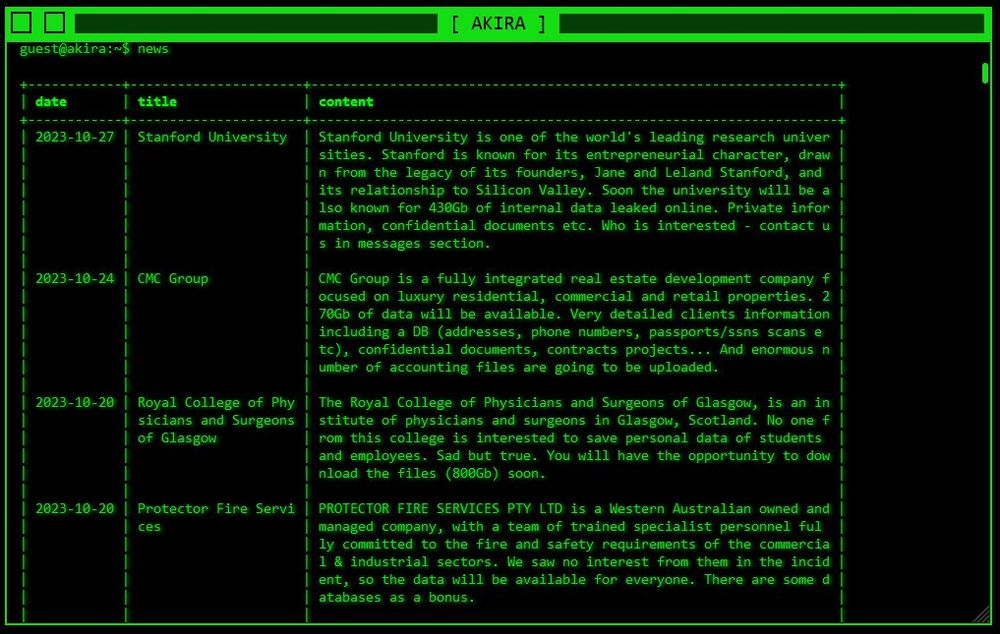

L'unico obiettivo di Akira è il denaro. Il gruppo prende di mira le aziende piccole e medie imprese (PMI), sebbene ci siano state alcune vittime più grandi e conosciute come Nissan e Università di Stanford.

Il gruppo consente attacchi a tutti i settori, sebbene la produzione e le infrastrutture critiche sembrino essere i loro preferiti.

Catena di attacco

La catena di attacco Akira descrive la sequenza di eventi e strumenti utilizzati in un attacco, dall'accesso iniziale attraverso l'esfiltrazione e la crittografia dei dati. Utilizzeremo la nostra recente battaglia con Akira per vedere come Akira utilizza la sua catena di attacco in un attacco reale contro una vittima con difese solo parziali.

Accesso iniziale:

Gli esperti SOC di Barracuda hanno trovato diverse aree di rischio preesistenti presenti nella rete della vittima, tra cui un canale VPN aperto, dispositivi non protetti e un uso inconsistente dell'autenticazione multi-fattore (MFA). Queste condizioni erano direttamente rilevanti per l'attacco, a partire dall'accesso iniziale tramite la VPN.

Escalation dei privilegi e movimento laterale

Questo è un passo iniziale 'post-infezione' nella maggior parte delle catene di attacco, poiché gli attori delle minacce cercano di massimizzare la loro portata all'interno della rete della vittima. Nel nostro caso, Akira ha utilizzato una tecnica 'pass-the-hash' per ottenere l'accesso ai sistemi di rete protetti da password. Se non hai familiarità con gli hash delle password, ecco un buon video introduttivo.

Il passo successivo documentato dal SOC di Barracuda è stata l'esecuzione di Advanced IP Scanner, che è uno strumento software gratuito e legittimo che elenca i dispositivi su una rete. Questo viene utilizzato per trovare risorse di rete e stabilire movimenti laterali.

Elusione della difesa

Le tecniche di elusione della difesa di Akira si basano su un insieme di risorse per disabilitare la sicurezza degli endpoint e le soluzioni antivirus.

- PowerTool, KillAV e Terminator sono programmi utilizzati per terminare i processi relativi agli antivirus.

- I comandi PowerShell vengono utilizzati per disabilitare Microsoft Defender Protezione in tempo reale. PowerShell viene utilizzato anche per eliminare i file dei Servizi Copia Shadow del Volume (VSS) prima della crittografia.

- Le modifiche al registro disabilitano o riconfigurano Microsoft Defender. Altre modifiche includono una modifica del registro Userlist per nascondere gli account sulla schermata di accesso, e una modifica del registro DisableRestrictedAdmin per consentire l'accesso senza credenziali.

Sicurezza Endpoint Barracuda XDR ha capacità anti-manomissione che hanno impedito all'attacco di disabilitare o riconfigurare la sua protezione.

Esfiltrazione dei dati e crittografia

Parallelamente agli sforzi di evasione, Akira ha iniziato a eseguire WinRar per comprimere i dati che intende rubare alla vittima. I dati vengono solitamente esfiltrati utilizzando metodi che imitano il traffico legittimo. Durante questo evento, Akira ha ottenuto con successo l'accesso a livello amministratore su un server non protetto. Questo gli ha permesso di lanciare il loro attacco di crittografia.

Il ransomware ha tentato di crittografare da remoto i dispositivi di rete che potevano essere raggiunti dal server non protetto. Barracuda XDR ha rilevato immediatamente questo e ha disconnesso tutti gli endpoint protetti dalla rete.

Barracuda XDR non è stato distribuito su tutta la rete della vittima e le politiche di sicurezza interne non sono state applicate in modo coerente. Puoi leggere delle conseguenze e lezioni apprese qui.

Trattative

In un attacco riuscito, Akira lascerà una nota di riscatto con istruzioni per contattare il gruppo. Questo permette ad Akira di dimostrare le sue affermazioni e richiedere un riscatto. Ecco un esempio di richiesta di riscatto:

Siamo disposti a fissare un prezzo di $250.000 per TUTTI i servizi che offriamo: 1) assistenza completa alla decrittazione; 2) prova della rimozione dei dati; 3) rapporto sulla sicurezza delle vulnerabilità che abbiamo trovato; 4) garanzie di non pubblicare o vendere i tuoi dati; 5) garanzie di non attaccarti in futuro. Fammi sapere se sei interessato a un accordo completo o a parti. Questo influenzerà il prezzo finale.

Sappiamo tutti che nessuno dovrebbe pagare un riscatto, ma sappiamo anche che a volte i riscatti vengono pagati. Tuttavia, a meno che Akira non cambi le pratiche, non ci sarà mai una ragione per pagare il 'servizio' di report di sicurezza Akira.

L'accesso iniziale alla tua rete è stato acquistato sul dark web. Poi è stato eseguito il kerberoasting e abbiamo ottenuto gli hash delle password. Poi abbiamo semplicemente forzato questi e ottenuto la password di amministratore del dominio.

Questa è una dichiarazione di copia/incolla utilizzata in tutte le chat di negoziazione disponibili qui, ed è seguita da un elenco di migliori pratiche. Akira non fornirà alcuna informazione sulle vulnerabilità, credenziali compromesse o dove sono state acquistate le credenziali. Non c'è nulla di unico per la vittima in questo rapporto. Se sei in negoziazione con Akira, considera questo e rivedi le ultime chat di negoziazione disponibili prima di pagare per questo rapporto.

Se la vittima non paga il riscatto, Akira invia un messaggio come questo:

Puoi trovarti nella nostra colonna delle notizie: https://akiral2iz6a7qgd3ayp3l6yub7xx2uep .... [redacted] Se vuoi che questo post venga rimosso, dobbiamo accordarci su qualcosa.

Conclusione

Non c'è davvero alcun motivo per cadere vittima di un attacco Akira. Questo è un gruppo pericoloso, ma si basa su lacune di sicurezza che sono spesso chiuse con le migliori pratiche. Se cadi vittima di Akira, consulta queste informazioni per aiutarti a prepararti per le negoziazioni.

Barracuda Managed XDR e SOC forniscono difese complete e stratificate con visibilità integrata ed estesa. Offre una difesa feroce contro minacce avanzate come Akira ed è facile da acquistare, distribuire e gestire.

Per ulteriori informazioni:

- I file dei casi SOC: XDR intercetta il ransomware Akira che sfrutta l'account "ghost" e il server non protetto

- Barracuda Managed XDR e SOC.

The Ransomware Insights Report 2025

Risultati chiave sull'esperienza e l'impatto del ransomware sulle organizzazioni a livello mondiale

Iscriviti al blog di Barracuda.

Iscriviti per ricevere i Threat Spotlight, commenti del settore e altro ancora.

Sicurezza della vulnerabilità gestita: correzione più rapida, meno rischi, conformità più semplice

Scopri quanto può essere facile individuare le vulnerabilità che i criminali informatici vogliono sfruttare