Threat Spotlight: il kit di phishing Tycoon rivela nuove tecniche per nascondere i link dannosi

Le e-mail di phishing spesso contengono link dannosi (URL) che portano le vittime a siti web falsi dove vengono infettate con software dannosi o ingannate a fornire informazioni personali come le credenziali del loro account.

Man mano che gli strumenti di sicurezza migliorano nel rilevare e bloccare questi link pericolosi, gli attaccanti trovano nuovi modi subdoli per nasconderli e superare i sistemi di sicurezza.

Gli analisti delle minacce di Barracuda hanno riferito in precedenza su tali tattiche in evoluzione e sempre più sofisticate. Questo articolo esamina alcuni degli approcci più recenti che il team sta osservando negli attacchi che coinvolgono il kit avanzato di phishing-as-a-service (PhaaS), Tycoon. Gli attacchi utilizzano tecniche progettate per oscurare, confondere e interrompere la struttura dei link. L'obiettivo è confondere i sistemi di rilevamento automatizzato e garantire che i link non vengano bloccati.

Nascondere i link utilizzando spazi e caratteri incomprensibili

Gli analisti hanno scoperto che Tycoon utilizzava tecniche di codifica degli URL per nascondere link dannosi in attacchi che sfruttavano un servizio di contabilità affidabile.

Gli attacchi sono caratterizzati da messaggi di casella vocale accuratamente elaborati e personalizzati:

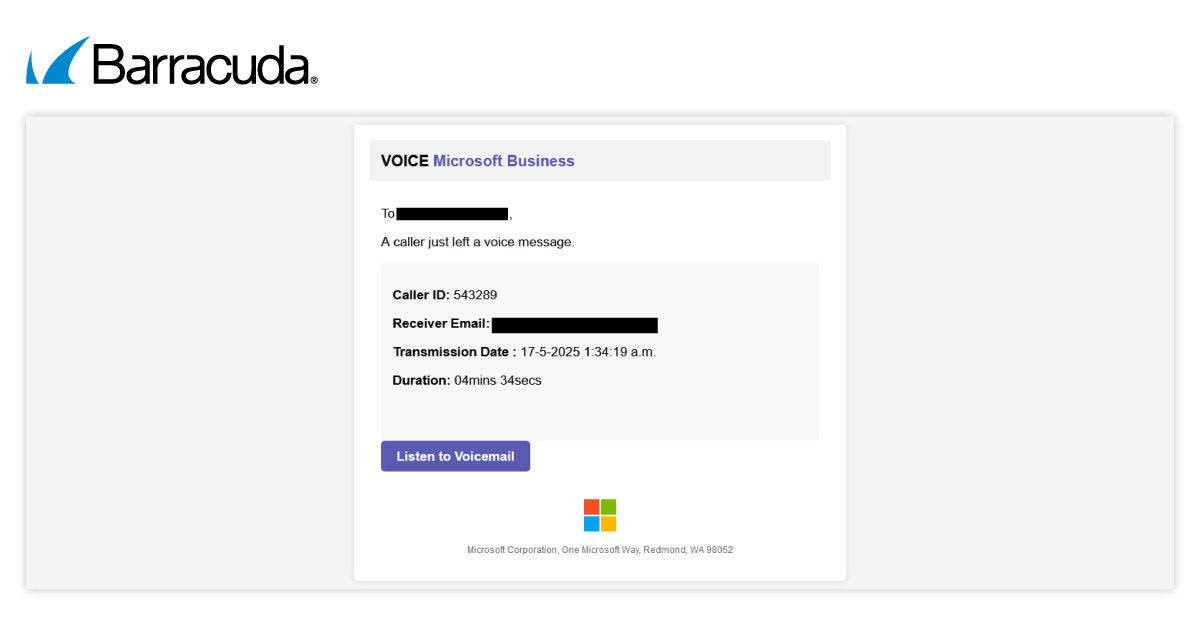

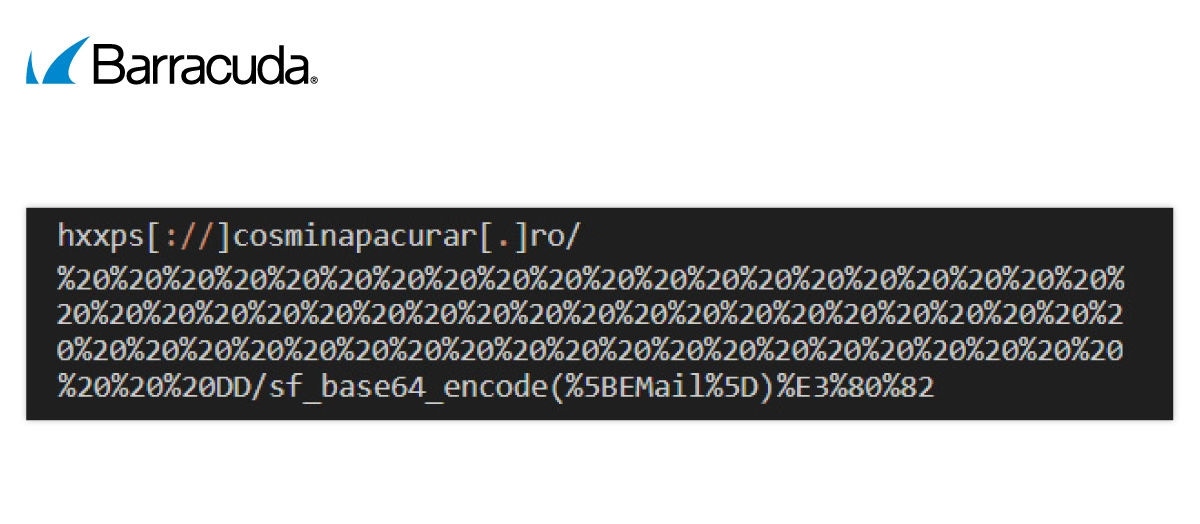

La codifica URL utilizzata dagli attaccanti comporta le seguenti azioni:

- Inserimento di una serie di spazi invisibili nell'indirizzo web (utilizzando il codice "%20") per far sì che la parte dannosa del link non attiri i controlli di sicurezza

- Aggiunta di caratteri strani, come un simbolo "Unicode" che sembra un punto ma in realtà non lo è

- Inserimento di un indirizzo e-mail nascosto o di un codice speciale alla fine dell'indirizzo web

Il percorso codificato può anche avere funzione di tracker o attivare un reindirizzamento dannoso.

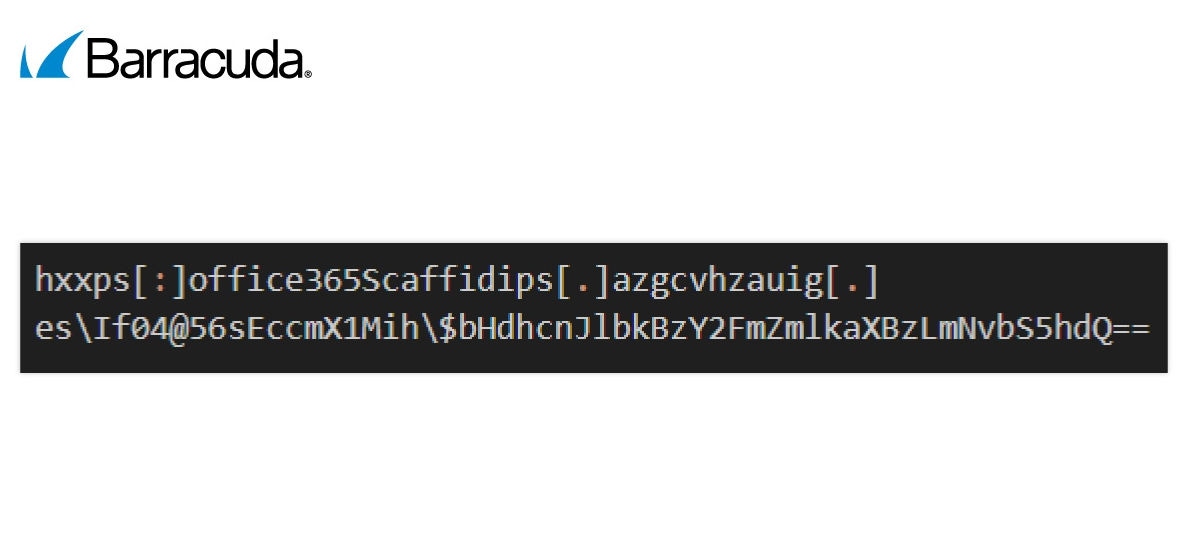

Ecco come appare un URL con spazi codificati (%20):

Utilizzando codici e simboli inaspettati e insoliti e rendendo l'indirizzo web visibile meno sospetto e più simile a un normale sito web, la tecnica di codifica è progettata per ingannare i sistemi di sicurezza e rendere più difficile per i destinatari e i filtri tradizionali riconoscere la minaccia.

Gli attacchi Tycoon includono anche una fase di verifica falsa, un convincente test CAPTCHA "dimostra di non essere un robot" per far sembrare il sito web più legittimo e aggirare i controlli di sicurezza di base.

Aggiungere parti extra a un indirizzo web per nascondere la destinazione reale

Gli analisti hanno inoltre scoperto che gli attaccanti utilizzano la tecnica del prefisso di protocollo ridondante. Questo comporta la creazione di un URL che è solo parzialmente ipertestuale o che contiene elementi non validi, come due "https" o nessun "//", per nascondere la vera destinazione del link garantendo al contempo che la parte attiva sembri benigna e legittima e non desti sospetti tra gli obiettivi o i controlli del browser.

Un altro trucco è usare il simbolo "@" in un indirizzo web. Tutto quello che precede la "@" viene trattato dai browser come "informazioni sull'utente", quindi gli attaccanti inseriscono in questa parte qualcosa che sembra rispettabile e affidabile, come "office365". La destinazione effettiva del link viene dopo la "@".

Ad esempio:

Cosa vedono i destinatari e i filtri: hxxps:office365Scaffidips[.]azgcvhzauig[.]es\If04

Dove va veramente: dopo la "@" a un sito web nascosto gestito da un attaccante

Gli attaccanti potrebbero anche utilizzare indirizzi web con simboli strani, come barre rovesciate "\" o simboli del dollaro "$", che normalmente non vengono utilizzati negli URL. Questi caratteri strani possono interrompere il modo in cui gli strumenti di sicurezza leggono l'indirizzo, aiutando un link tossico a passare inosservato attraverso i sistemi di rilevamento automatici.

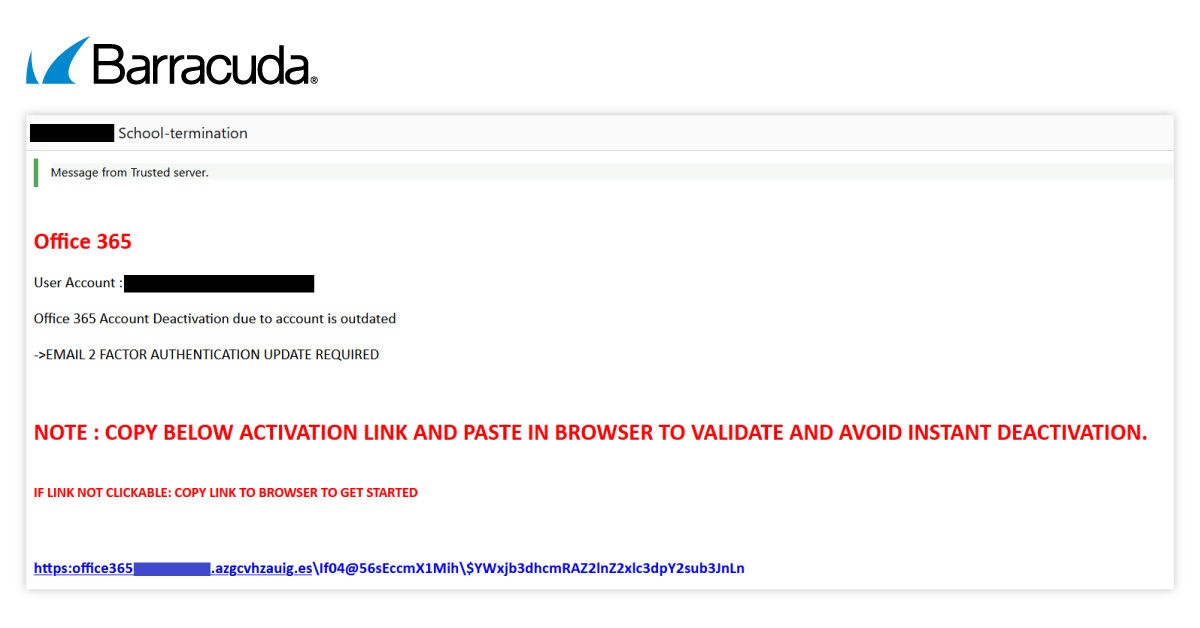

Di recente, il team di analisti ha osservato l'utilizzo di tattiche di Redundant Protocol in un attacco Tycoon che impersonava Microsoft 365.

In questo caso, gli attaccanti hanno creato un URL in cui la prima parte è innocua e con link ipertestuali, e la seconda parte dannosa appare come testo normale. Quando gli utenti copiano e incollano l'intero URL nel browser, vengono indirizzati a una pagina di phishing in cui vengono rubate loro le credenziali appartenenti al kit di phishing Tycoon. Dal momento che la parte dannosa del link non è connessa a nulla, non viene letta correttamente dagli strumenti di sicurezza.

Abuso di sottodomini per sembrare affidabili

L'attacco Tycoon ha presentato anche un'ulteriore differenza tra benigno e dannoso, questa volta nel caso dei sottodomini.

Gli attaccanti hanno creato dei siti web falsi utilizzando nomi apparentemente collegati a società famose. Ad esempio, "office365Scaffidips.azgcvhzauig.es". Questo dà l'impressione all'utente di interagire con un sottodominio Microsoft. Tuttavia, l'ultima parte dell'indirizzo web: "azgcvhzauig.es" è un sito di phishing appartenente a un attaccante.

Conclusione

Gli attaccanti inventano costantemente modi nuovi e sempre più sofisticati per mascherare i link pericolosi nelle e-mail di phishing. Utilizzano trucchi con spazi, simboli e indirizzi web in modo da sembrare a prima vista affidabili. Questi metodi rendono molto più difficile per gli utenti, così come per i software di sicurezza tradizionali, capire se sono stati attirati su un sito web rischioso.

La migliore difesa è un approccio con più livelli di sicurezza in grado di individuare, ispezionare e bloccare attività insolite o inaspettate. Le soluzioni che includono funzionalità di IA e apprendimento automatico, sia a livello di gateway di e-mail sia di post-consegna, garantiranno un'adeguata protezione alle aziende. Come per tutte le minacce veicolate tramite email, le misure di sicurezza dovrebbero essere integrate da un training per la sensibilizzazione sulla sicurezza attivo e regolare per i dipendenti sulle minacce più recenti e su come individuarle e segnalarle.

Nota: Ashitosh Deshnur ha collaborato alla ricerca per questo report.

Gli analisti delle minacce di Barracuda segnalano regolarmente l'evoluzione delle minacce e-mail e delle tattiche di attacco. Iscriviti al nostro blog per ricevere gli aggiornamenti.

Rapporto sulle violazioni della sicurezza e-mail 2025

Risultati chiave sull'esperienza e l'impatto delle violazioni della sicurezza e-mail sulle organizzazioni a livello mondiale

Iscriviti al blog di Barracuda.

Iscriviti per ricevere i Threat Spotlight, commenti del settore e altro ancora.

The MSP Customer Insight Report 2025

Uno sguardo globale su ciò di cui le organizzazioni hanno bisogno e vogliono dai loro provider di servizi gestiti per la sicurezza informatica