Nell'ultimo mese, gli analisti delle minacce di Barracuda hanno identificato diverse minacce di rilievo basate su email che prendono di mira organizzazioni in tutto il mondo, tra cui:

- Tentativi di estorsione che impersonano ransomware Clop

- Nuovi attacchi dalla piattaforma di phishing evasiva e altamente adattiva LogoKit

- Una campagna di phishing che sfrutta allegati di file immagine SVG

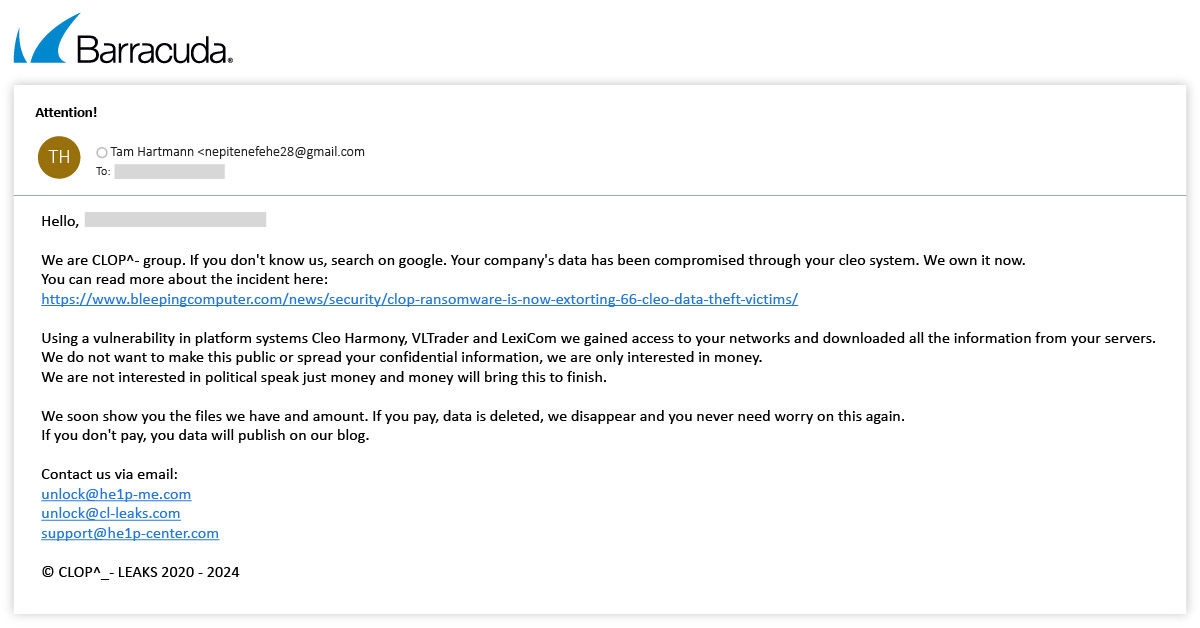

Gli aggressori si spacciano per il ransomware Clop per estorcere denaro

Istogramma delle minacce

Perché affrontare il fastidio e la spesa di lanciare un vero attacco ransomware quando puoi semplicemente fingere di farlo?

Gli analisti delle minacce di Barracuda hanno recentemente scoperto un attacco email in cui gli scammer hanno cercato di convincere i bersagli di essere Clop ransomware e di aver violato con successo la rete aziendale e rubato dati sensibili. Gli aggressori hanno minacciato di esporre le informazioni a meno che la vittima non pagasse una somma non specificata.

Nella loro email di estorsione, gli aggressori hanno affermato di aver sfruttato una vulnerabilità in Cleo, lo sviluppatore dietro una serie di piattaforme di trasferimento file gestite, tra cui Cleo Harmony, VLTrader e LexiCom. Questo metodo di attacco è ampiamente associato al ransomware Clop.

Gli aggressori hanno affermato di aver ottenuto l'accesso non autorizzato alla rete aziendale della vittima e di aver scaricato ed esfiltrato dati dai server. Per conferire autenticità alle loro affermazioni, hanno indicato il bersaglio verso un post sul blog dei media che riportava come Clop avesse rubato dati da 66 clienti Cleo utilizzando questo approccio.

Gli aggressori hanno fornito una serie di indirizzi email di contatto e hanno esortato la vittima a mettersi in contatto.

Segni da cercare

- Le email dal falso Clop probabilmente faranno riferimento alla copertura mediatica sugli attacchi ransomware reali di Clop.

- Se l'e-mail presenta elementi come una scadenza di pagamento di 48 ore, link a un canale di chat sicuro per le negoziazioni di pagamento del riscatto e nomi parziali di aziende i cui dati sono stati violati, è probabile che si tratti effettivamente di ransomware Clop e devi prendere misure immediate per mitigare l'incidente.

- Se questi elementi sono assenti, probabilmente stai solo subendo una truffa.

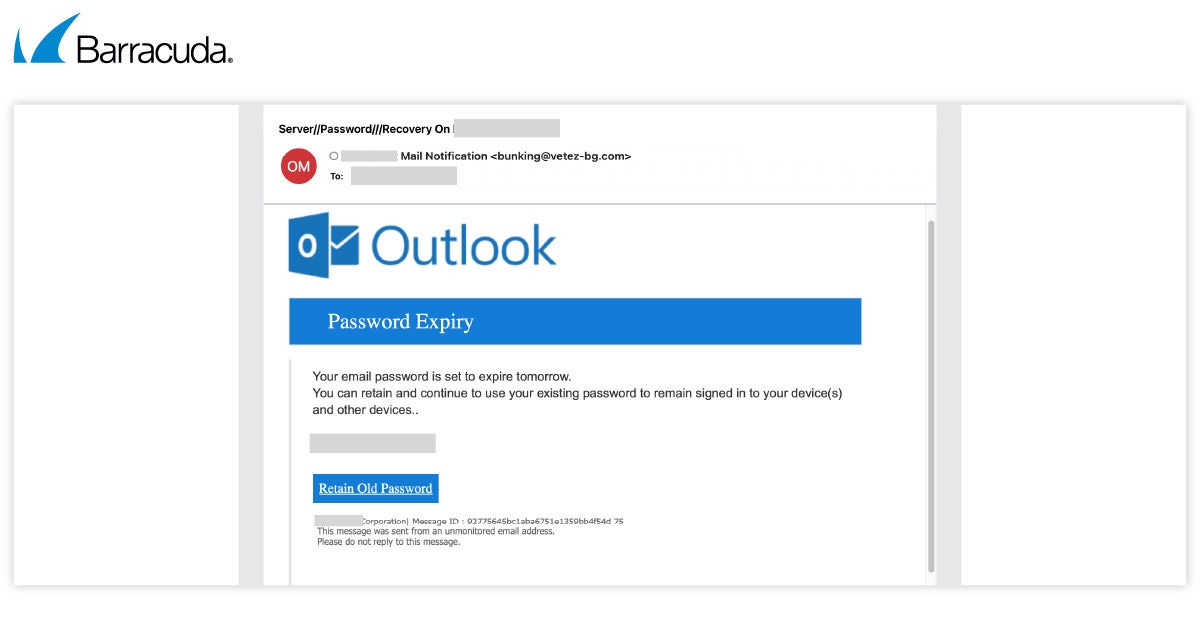

Il kit di phishing LogoKit elude il rilevamento con link unici e interazione in tempo reale con la vittima

Istogramma delle minacce

Gli analisti di Barracuda hanno incontrato il consolidato LogoKit phishing-as-a-service platform che distribuisce email malevole sostenendo di essere riguardo a urgenti reset delle password.

LogoKit è attivo dal 2022 e le sue funzionalità e caratteristiche gli permettono di eludere le difese di sicurezza tradizionali, rendendo la rilevazione e la mitigazione significativamente più difficili.

Tra le altre cose, LogoKit ha la capacità allarmante di interagire in tempo reale con le vittime. Ciò significa che gli aggressori possono adattare dinamicamente le loro pagine di phishing man mano che la vittima digita le proprie credenziali. LogoKit recupera il logo dell'azienda da un servizio di terze parti, ad esempio, Clearbit o il database di favicon di Google.

LogoKit è molto versatile. Si integra con i servizi di messaggistica popolari, i social media e le piattaforme email per distribuire il suo phishing. Può generare pagine di phishing uniche per ciascun obiettivo. Questo livello di versatilità rende anche più difficile la rilevazione per le difese di sicurezza tradizionali.

Nella campagna più recente osservata dagli analisti delle minacce di Barracuda, gli aggressori hanno distribuito email dall'aspetto autentico con le intestazioni "Richiesta di reimpostazione della password" o "Azione immediata sull'account richiesta."

Questi header creano un senso di preoccupazione e urgenza, progettato per incoraggiare il destinatario a cliccare rapidamente sul link per risolvere il presunto problema. Invece, vengono reindirizzati a una pagina di phishing creata dinamicamente ospitata da LogoKit.

Questa pagina è progettata per sembrare identica al portale di accesso e alla pagina di reimpostazione della password del servizio a cui la vittima crede di connettersi. Alla vittima viene chiesto di inserire le proprie credenziali di accesso, che vengono poi acquisite dall'attaccante.

Segni da cercare

- Il modello di URL da cercare:

- https://ExampleURL.#.[ chiave + Email della vittima ]

- https://ExampleURL/[ key + Email della vittima ]

- https://ExampleURL.#.[ url codificato in base64 + Email della Vittima ]

Schema del collegamento ipertestuale a Clearbit e Favicon per recuperare il logo:

- <img src="https://logo.clearbit.com/Victim domain" >

- <img src= "https://www.google.com/s2/favicons?domain=Dominio vittima" >

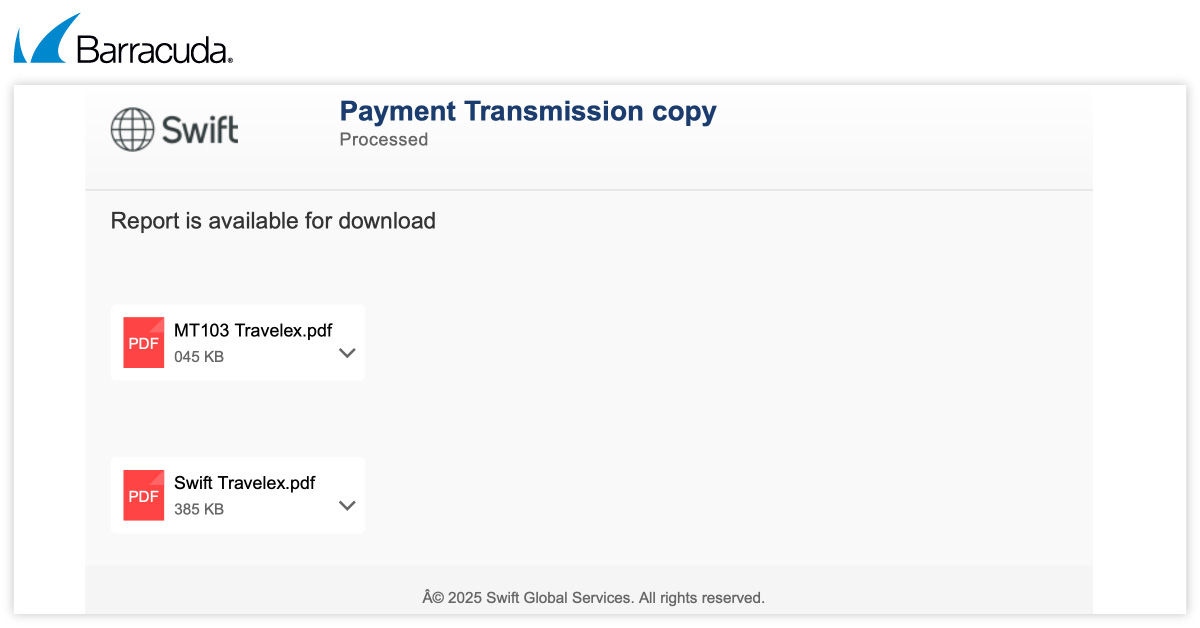

Attacchi di phishing che sfruttano allegati grafici SVG

L'uso di allegati dannosi negli attacchi di phishing, con testo minimo o assente nel corpo dell'email, è in aumento. Gli analisti delle minacce hanno visto attacchi che utilizzano PDF, HTML, HTM, documenti Word, file Excel e archivi ZIP.

Man mano che gli strumenti di rilevamento migliorano, gli aggressori continuano ad adattare i loro metodi di attacco, e gli analisti delle minacce di Barracuda hanno recentemente osservato un cambiamento verso l'uso di allegati SVG (Scalable Vector Graphics) negli attacchi di phishing. Alcuni di questi attacchi vengono condotti utilizzando popolari piattaforme di phishing-as-a-service (PhaaS), come Tycoon 2FA.

SVG è un tipo di formato immagine ideale per i siti web perché le immagini possono essere ingrandite o ridotte senza perdere qualità di risoluzione. I file SVG sono generalmente scritti in XML adatto per il web.

Secondo gli analisti di Barracuda, i file SVG stanno diventando un metodo popolare per la consegna di payload dannosi a causa della loro capacità di contenere script incorporati, che non sembrano sospetti agli strumenti di sicurezza.

Nei campioni analizzati da Barracuda, gli attacchi sono della tradizionale varietà "trasferimento urgente di fondi" o progettati per rubare le credenziali di Microsoft. In attacchi più complessi, l'apertura dell'allegato email attiva il download di un file ZIP dannoso.

Se viene rilevato un ambiente sandbox, gli aggressori reindirizzano la "vittima" a un noto sito web di shopping legittimo.

Segni da cercare

- Se un'email ha un allegato .SVG con link cliccabili, evita di interagire con l'allegato.

- Altri segnali di allarme includono file SVG che richiedono il download di file aggiuntivi e la comparsa di avvisi del browser o avvisi di sicurezza quando si apre il file.

Come Barracuda Email Protection può aiutare la tua organizzazione

Barracuda Email Protection offre una suite completa di funzionalità progettate per difendersi dalle minacce avanzate via email.

Include funzionalità come Email Gateway Defense, che protegge contro phishing e malware, e Impersonation Protection, che salvaguarda dagli attacchi di ingegneria sociale.

Inoltre, fornisce Incident Response e Domain Fraud Protection per mitigare i rischi associati ad account compromessi e domini fraudolenti. Il servizio include anche Cloud-to-Cloud Backup e Security Awareness Training per migliorare la postura complessiva della sicurezza delle email.

Barracuda combina l'intelligenza artificiale e l'integrazione profonda con Microsoft 365 per fornire una soluzione completa basata sul cloud che protegge da attacchi di phishing e di impersonificazione potenzialmente devastanti e iper-mirati.

Ulteriori informazioni sono disponibili qui.

The Ransomware Insights Report 2025

Risultati chiave sull'esperienza e l'impatto del ransomware sulle organizzazioni a livello mondiale

Iscriviti al blog di Barracuda.

Iscriviti per ricevere i Threat Spotlight, commenti del settore e altro ancora.

Sicurezza della vulnerabilità gestita: correzione più rapida, meno rischi, conformità più semplice

Scopri quanto può essere facile individuare le vulnerabilità che i criminali informatici vogliono sfruttare