Nozioni di base sui botnet: difendersi dalle 'reti di robot'

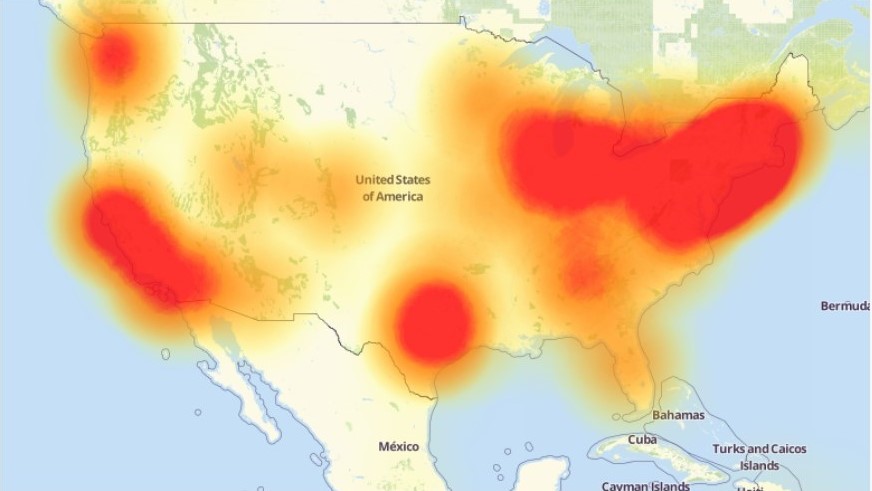

Le botnet sono tra gli strumenti di attacco più potenti nel panorama delle minacce moderne. Gli attacchi del 2016 contro Dyn DNS e OVH sono stati massicci, sia per volume di traffico che per portata della perturbazione. La mappa di Down Detector di seguito illustra gli effetti diffusi dell'attacco Dyn DNS.

Cos'è una botnet?

Il termine 'botnet' è un portmanteau di 'robot' e 'network', descrivendo reti di computer e altri dispositivi che sono stati dirottati per l'uso da parte di cybercriminali. Il bot, a volte chiamato 'zombie', segue i comandi di un 'botmaster' o 'bot herder'. Il botmaster può essere un individuo o un gruppo organizzato ed è solitamente l'attore della minaccia che ha creato la botnet.

Il dirottamento di un dispositivo è un processo multi-step, che inizia con la distribuzione di malware su internet o un'altra rete come quella di un'azienda o università. Gli attori delle minacce installano il malware botnet sfruttando vulnerabilità software o credenziali compromesse. C'è molta automazione in questo processo, perché è un gioco di numeri. Se stai costruendo una botnet malevola, allora vuoi ottenere il maggior numero possibile di bot.

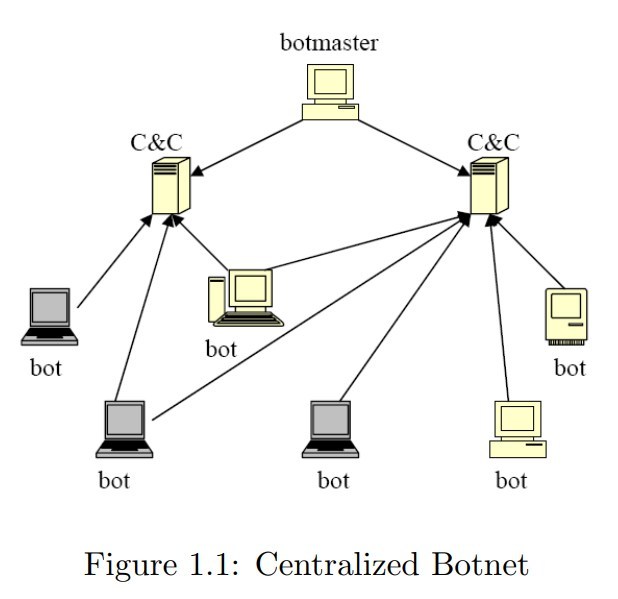

Una volta infettati, i bot stabiliranno la comunicazione per identificarsi e ricevere istruzioni. Ciò che accade qui dipende dall'architettura della botnet. Un'architettura centralizzata utilizza uno o più server di comando e controllo (C&C) per comunicare con tutti i bot. In una botnet centralizzata, il nuovo dispositivo cercherà il server C&C e si connetterà alla botnet.

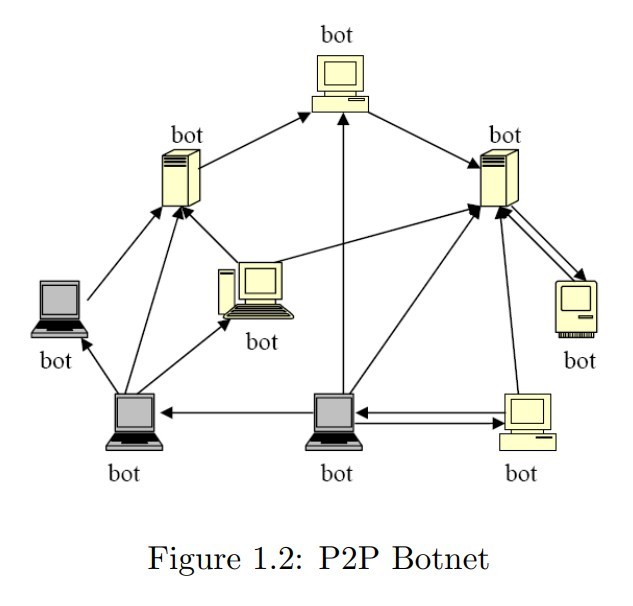

In una rete decentralizzata, tutti i dispositivi hanno istruzioni l'uno per l'altro. Non esiste un server C&C, quindi il nuovo dispositivo cercherà di trovare i peer della botnet per ottenere istruzioni. In questa architettura, ogni dispositivo può trasmettere e ricevere istruzioni. Le botnet decentralizzate hanno maggiori probabilità di sopravvivere ai difensori della sicurezza informatica e alle forze dell'ordine, poiché non c'è un singolo punto di fallimento nella rete. Anche se una grande parte della botnet viene interrotta, la botnet può continuare a funzionare trovando percorsi alternativi tra i peer rimanenti.

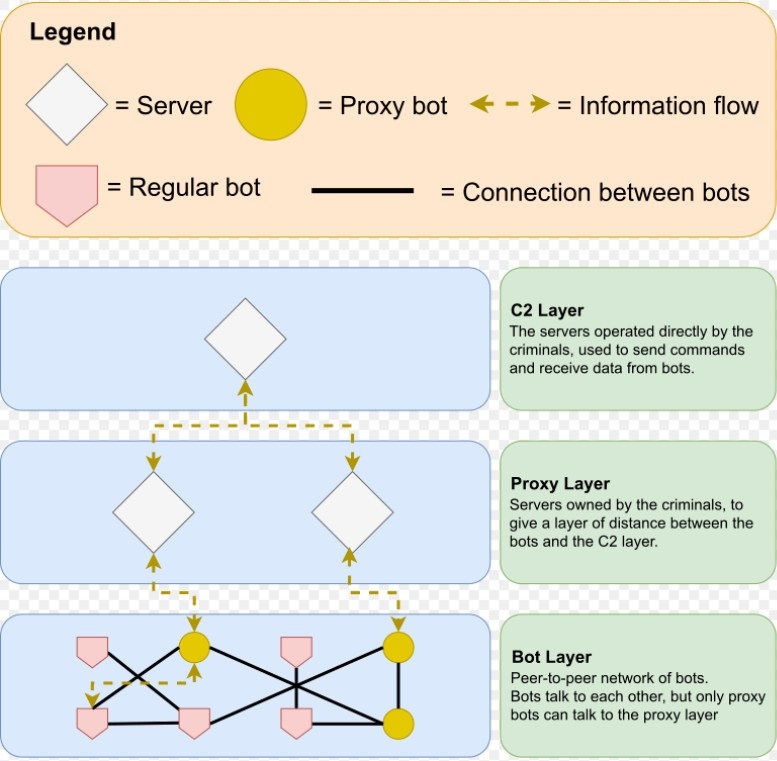

Esistono anche botnet ibride che sfruttano entrambe le architetture, come il botnet GameOver Zeus (GOZ). Questo aveva una struttura a tre livelli, inclusi un server di comando, un livello proxy e un botnet peer-to-peer. Questo botnet ora defunto doveva essere “impossibile” da abbattere.

I dispositivi più frequentemente compromessi sono variazioni di router wireless e telecamere di rete, ma anche i dispositivi mobili sono un obiettivo attraente per i botmaster. La connettività 5G consente a una botnet di piccoli telefoni di condurre attacchi con la stessa intensità dei server potenti.

Cosa possono fare i botnet?

Le botnet possono essere utilizzate in una vasta gamma di attacchi contro individui, aziende e infrastrutture critiche. Ecco alcuni dei tipi di attacchi più comuni:

Distributed Denial of Service (DDoS) – Questo attacco utilizza migliaia o addirittura milioni di dispositivi compromessi per inondare simultaneamente il sito web o il server di destinazione con traffico. Il traffico sovraccarica la capacità del bersaglio e lo rende inaccessibile agli utenti legittimi. Anche grandi organizzazioni con infrastrutture solide possono avere difficoltà a resistere a un attacco di dimensioni sufficienti.

Campagne di phishing e spam - I botnet possono distribuire miliardi di messaggi spam ogni giorno. Questi contengono link o allegati dannosi progettati per rubare credenziali, installare malware o entrambi. L'automazione e la scalabilità di queste operazioni aumentano la probabilità di successo.

Violazioni finanziarie e altri furti di dati – Questa è un'applicazione redditizia delle capacità dei botnet. I botnet diffondono malware che ruba credenziali bancarie, informazioni su carte di credito e altri dati finanziari o sensibili. SpyEye è un esempio precoce:

"... i criminali informatici hanno usato [SpyEye] per i loro scopi nefandi—infettando i computer delle vittime e creando botnet (eserciti di computer dirottati) che raccoglievano grandi quantità di informazioni finanziarie e personali e le inviavano ai server sotto il controllo dei criminali. Sono stati quindi in grado di hackerare conti bancari, prelevare fondi rubati, creare carte di credito false, ecc."

Attacchi di acquisizione dell'account (ATO) – I botnet automatizzano attacchi di forza bruta e di stuffing delle credenziali contro uno o più obiettivi, consentendo migliaia di tentativi di accesso all'ora. Un botnet aumenta significativamente le possibilità di violare con successo gli account.

Cryptomining – Questo malware utilizza la potenza di elaborazione del dispositivo per minare criptovaluta. Gli attori delle minacce di solito prendono di mira le reti aziendali o includono la funzione di cryptomining con altri malware.

Frode dei clic – I botmaster utilizzeranno le loro reti per guadagnare fraudolentemente dai servizi pubblicitari. Esistono diversi tipi di frode dei clic, ma uno schema tipico coinvolge l'attore della minaccia che configura più siti fraudolenti per offrire spazi pubblicitari a reti legittime come Google Ads. Quando gli annunci vengono posizionati, i bot visitano i siti web e cliccano sugli annunci. Il botmaster guadagna una commissione e l'inserzionista non ottiene mai un contatto legittimo. Un rapporto pubblicato dal Internet Advertising Revenue prevede che ogni anno verranno persi 172 miliardi di dollari a causa della frode dei clic.

Botnet-as-a-Service (BaaS) – Come per qualsiasi cybercrime-as-a-service, BaaS è un modello di business in cui i botmaster affittano l'accesso alla loro rete ad altri attori delle minacce. Questo consente ad altri criminali di utilizzare un botnet senza la necessità di costruire e mantenere le proprie reti. DDoS-as-a-Service è un derivato di questo modello.

I tuoi dispositivi fanno parte di una botnet?

Ci sono diversi indicatori chiave di attività di botnet. Questi sono i più visibili agli utenti finali:

Prestazioni del sistema - Elevata attività della CPU o della ventola inspiegabile quando il dispositivo è inattivo. I computer possono sperimentare prestazioni lente, tempi di spegnimento lunghi o l'impossibilità di spegnersi correttamente.

Prestazioni della rete – Traffico di rete eccessivo, trasferimenti di dati inspiegabili, connessioni Internet lente o un improvviso aumento inspiegabile dell'uso dei dati cellulari.

Attività insolita del browser – Modifiche inspiegabili alle impostazioni del browser e popup e pubblicità inattesi. Incapacità di aggiornare i programmi antivirus.

Altra attività di sistema - Comportamenti anomali del sistema come spegnimenti inaspettati o messaggi di errore, incapacità di aggiornare il sistema operativo, voci sospette nei registri di sistema del dispositivo e attività del computer o della rete in orari insoliti.

Queste attività potrebbero indicare un'infezione da malware che potrebbe aver compromesso o meno il tuo dispositivo.

Proteggi la tua azienda

Puoi difendere la tua azienda dai botnet e migliorare la sicurezza informatica dell'azienda con queste pratiche:

Sicurezza della rete - Distribuire firewall di livello aziendale e sistemi di rilevamento delle intrusioni (IDS), Implementare un'architettura zero-trust per accessi interni ed esterni, e applicare la segmentazione della rete per limitare il movimento laterale all'interno dei vostri sistemi. Il malware botnet tenterà di muoversi lateralmente e infettare il maggior numero possibile di dispositivi connessi. Condurre test di vulnerabilità regolari per identificare possibili punti d'ingresso per gli attaccanti.

Gestione delle patch - Mantieni aggiornati tutti i software, i sistemi operativi e il firmware. Implementa una strategia di gestione delle patch documentata che dia priorità agli aggiornamenti critici e rimuovi applicazioni obsolete e dispositivi fuori produzione dalla rete.

Autenticazione e controllo degli accessi – Imporre l'autenticazione a più fattori (MFA) e password complesse e uniche per tutti gli account. Utilizzare il principio del privilegio minimo per controllare l'accesso ai dispositivi e ad altri beni di rete.

Traffico di rete - Implementare sistemi di monitoraggio continuo per rilevare anomalie e utilizzare strumenti di analisi e di apprendimento automatico (ML) per identificare schemi sospetti. Configurare avvisi per attività insolite, come picchi nei tentativi di accesso falliti.

Proteggi i dispositivi - Installa e mantieni soluzioni endpoint su tutti i dispositivi e isola i dispositivi IoT dall'infrastruttura di rete critica quando possibile. Assicurati che tutti i dispositivi, compresi quelli IoT, abbiano credenziali uniche e impostazioni di sicurezza adeguate.

Queste misure rafforzeranno la tua rete e aiuteranno a difendersi dagli attacchi e dalle infezioni da botnet.

Barracuda può aiutarvi

Barracuda Advanced Bot Protection è lo strumento definitivo per combattere i bot AI generativi. Fornendo meccanismi di difesa proattivi, maggiore visibilità e controlli personalizzabili, consente alle aziende di proteggere i propri contenuti, ottimizzare le proprie risorse e mantenere il proprio vantaggio competitivo in un mondo sempre più automatizzato.

The Ransomware Insights Report 2025

Risultati chiave sull'esperienza e l'impatto del ransomware sulle organizzazioni a livello mondiale

Iscriviti al blog di Barracuda.

Iscriviti per ricevere i Threat Spotlight, commenti del settore e altro ancora.

Sicurezza della vulnerabilità gestita: correzione più rapida, meno rischi, conformità più semplice

Scopri quanto può essere facile individuare le vulnerabilità che i criminali informatici vogliono sfruttare