I file del caso SOC: RansomHub sfrutta un bug di FortiGate in un attacco bloccato da XDR

Il team Managed XDR di Barracuda ha recentemente contenuto un attacco determinato e complesso da parte di una banda di ransomware. Gli aggressori stavano cercando di trovare un modo per entrare nella rete di un'azienda manifatturiera da dicembre 2024 e sono riusciti a farlo sfruttando una vulnerabilità del firewall esposta.

Riepilogo dell'incidente

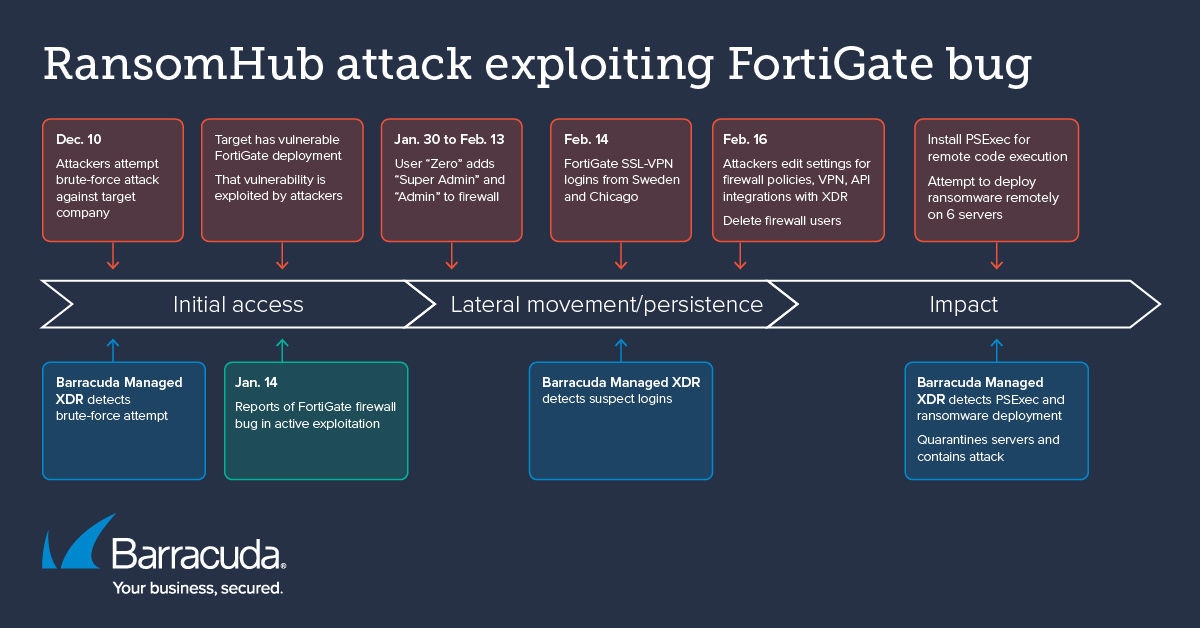

- Gli aggressori hanno tentato per la prima volta di ottenere l'accesso tramite un attacco brute-force nel dicembre 2024, ma sono stati rilevati da Barracuda Managed XDR.

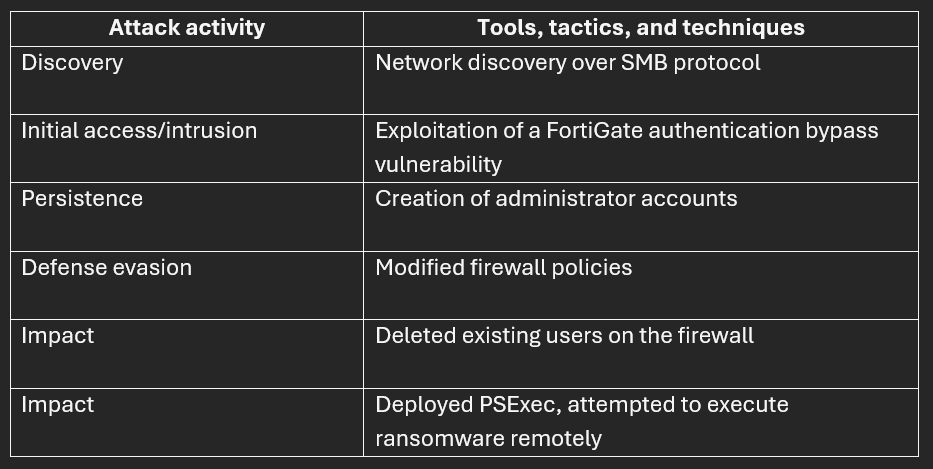

- Gli aggressori sono tornati a gennaio 2025, cercando aree di debolezza attraverso connessioni SMB rivolte verso l'esterno.

- Gli aggressori hanno finalmente ottenuto l'accesso tramite un firewall FortiGate vulnerabile.

- Questo ha permesso loro di bypassare l'autenticazione, aggiungere e eliminare utenti dal firewall, modificare le impostazioni VPN e le integrazioni API con XDR — prima di eliminare tutti gli altri utenti dal firewall e bloccare la vittima dalla loro rete.

- Gli aggressori hanno cercato di distribuire il ransomware sui server utilizzando l'esecuzione di codice remoto.

- I dispositivi interessati sono stati immediatamente messi in quarantena da Barracuda Managed XDR e il team ha avvisato il cliente.

- Gli ingegneri SOC hanno collaborato con l'obiettivo su recupero e indagine.

Il SOC fa parte diBarracuda Managed XDR, un servizio XDR (extended visibility, detection, and response) che fornisce ai clienti servizi di rilevamento, analisi e mitigazione delle minacce, guidati da esperti e da AI, attivi 24 ore su 24 per proteggere contro minacce complesse.

Come si è svolto l'attacco

Accesso iniziale

- Il 10 dicembre 2024, Barracuda Managed XDR ha rilevato un avversario che tentava di forzare il firewall di un cliente utilizzando l'account "admin". L'attacco è stato eseguito da un indirizzo IP registrato in Cina e noto per essere utilizzato per attività dannose. Il cliente è stato immediatamente avvisato.

- Gli aggressori sono tornati un mese dopo. Il 3 gennaio, hanno iniziato a esplorare la rete dell'obiettivo sfruttando connessioni SMB esterne. Il Server Message Block (SMB) consente la condivisione di file, la condivisione di stampanti, la navigazione in rete e la comunicazione tra processi su una rete informatica. Sfruttare queste connessioni consente a un aggressore di cercare aree di debolezza. Dopo 10 giorni di questo, gli aggressori sembrano aver rinunciato il 13 gennaio.

- Un giorno dopo, il 14 gennaio, Fortinet ha segnalato che una vulnerabilità critica zero-day del 2024 che colpisce i dispositivi FortiGate era sfruttata attivamente. Questa vulnerabilità, identificata come CVE-2024-55591, consente agli aggressori di bypassare l'autenticazione per ottenere privilegi amministrativi completi sui dispositivi vulnerabili. Ciò può permettere agli aggressori di modificare le impostazioni del firewall, creare account amministrativi malevoli, accedere a reti interne e altro ancora.

- L'obiettivo aveva un firewall FortiGate vulnerabile.

- Dopo i loro tentativi infruttuosi di forzare il firewall e il successo limitato con gli sforzi di ricognizione, il firewall vulnerabile ha finalmente offerto agli aggressori un varco.

L'attacco principale

- Tra il 30 gennaio e il 13 febbraio, un utente di nome "Zero" ha aggiunto due nuovi utenti, "Super Admin" e "Admin" al firewall FortiGate dell'obiettivo.

- Venerdì 14 febbraio, Barracuda Managed XDR ha rilevato nuovi accessi SSL-VPN provenienti sia dalla Svezia che da Chicago.

- Non molto tempo dopo, gli aggressori hanno iniziato a modificare le politiche del firewall del bersaglio, le impostazioni VPN, i profili utente locali e le integrazioni API con XDR per ottenere il pieno controllo dell'ambiente della vittima.

- Domenica 16 febbraio, gli aggressori hanno eliminato altri account utente e rimosso le regole del firewall progettate per bloccare il traffico da determinate località. Questo ha cancellato qualsiasi traccia dell'attività degli aggressori e ha bloccato la vittima fuori dalla propria rete.

- Barracuda Managed XDR ha anche visto che lo strumento PSExec era stato installato sul controller di dominio e sui server di backup, probabilmente per abilitare l'esecuzione di codice remoto e il movimento laterale.

- Gli aggressori hanno quindi cercato di distribuire il ransomware RansomHub su sei server utilizzando più eseguibili tramite esecuzione remota. Barracuda Managed XDR ha immediatamente rilevato questa attività, messo in quarantena i server e contattato il cliente.

- RansomHub è una piattaforma di ransomware-as-a-service (RaaS) relativamente nuova ma prolifica. Entro la fine del 2024 era diventato il gruppo di ransomware leader. Il suo successo è dovuto in parte alla sua struttura di pagamento favorevole, in cui gli affiliati possono mantenere il 90% dei riscatti ottenuti. RansomHub è un buon esempio dell'ecosistema in evoluzione del ransomware, dove metodi di attacco sofisticati, la condivisione e il riutilizzo di strumenti e risorse, e le partnership tra cybercriminali si combinano per rendere la minaccia altamente adattiva e difficile da combattere.

Ripristina e recupera

- Una volta neutralizzato l'incidente, gli ingegneri della Risposta agli Incidenti del SOC hanno collaborato con l'obiettivo per indagare sull'incidente e aiutare con il recupero.

- Il team SOC ha intrapreso una guida completa sull'incidente per stabilire il punto di ingresso e il ciclo di vita dell'attacco successivo.

- L'indagine completa ha richiesto circa due settimane e, una volta completata, il team SOC ha fornito un rapporto sull'incidente all'organizzazione bersaglio affinché potesse affrontare adeguatamente le azioni rimanenti e le lezioni apprese.

Le principali strumenti e tecniche utilizzati nell'attacco

Indicatori di compromissione rilevati in questo attacco:

Gli eseguibili utilizzati dagli aggressori erano:

- 3e9a87df1c99c3907f4a00f4d5902380960b78dd

- c4780dde6daaed7129c077ae3c569659296ca41f

- e2e35e9fc1a7bcdf21124cbdaaa41572d27ed88a

- 9664762c8b1f62c355a5a786a1a1616c73aaa764

Indirizzi IP utilizzati dall'attore di minacce:

- 208[.]91[.]112[.]55

- 80[.]94[.]95[.]248

- 13[.]37[.]13[.]37

Lezioni apprese

Questo incidente illustra come gli aggressori cercheranno di provare diversi approcci per ottenere l'accesso a un obiettivo — e una vulnerabilità di alta gravità non mitigata lascia un'organizzazione estremamente esposta.

La migliore protezione contro tali attacchi è una difesa completa e stratificata con visibilità integrata ed estesa. Questo dovrebbe essere accompagnato da un solido focus sui fondamenti della sicurezza informatica. Ad esempio:

- Installa sempre gli aggiornamenti software di sicurezza o implementa soluzioni alternative per le principali vulnerabilità — non appena praticamente possibile.

- Imponi sempre l'autenticazione a più fattori, soprattutto sugli account VPN accessibili esternamente.

Le funzionalità di Barracuda Managed XDR come l'intelligence sulle minacce, la risposta automatizzata alle minacce e l'integrazione di soluzioni più ampie come XDR Server Security, XDR Network Security e XDR Cloud Security offrono una protezione completa e possono ridurre drasticamente il tempo di permanenza.

Per ulteriori informazioni: Barracuda Managed XDR e SOC.

Rapporto sulle violazioni della sicurezza e-mail 2025

Risultati chiave sull'esperienza e l'impatto delle violazioni della sicurezza e-mail sulle organizzazioni a livello mondiale

Iscriviti al blog di Barracuda.

Iscriviti per ricevere i Threat Spotlight, commenti del settore e altro ancora.

The MSP Customer Insight Report 2025

Uno sguardo globale su ciò di cui le organizzazioni hanno bisogno e vogliono dai loro provider di servizi gestiti per la sicurezza informatica