Uno sguardo più da vicino al ransomware Fog

Il ransomware Fog è emerso nell'aprile 2024 come una minaccia informatica sofisticata che combinava la crittografia rapida con tattiche di doppia estorsione. Gli attori della minaccia Fog inizialmente hanno preso di mira istituzioni educative attraverso account VPN compromessi. Hanno presto ampliato il loro raggio d'azione ad agenzie governative e settori aziendali. A febbraio 2025, i primi cinque settori vittime di Fog sono i servizi aziendali, la tecnologia, l'istruzione, la produzione e il governo. La maggior parte delle vittime di Fog si trova negli Stati Uniti.

I ricercatori sospettano che gli attori della minaccia Fog operino dalla Russia o da altre ex nazioni sovietiche, perché evitano in modo evidente di colpire i paesi dell'Europa orientale e la Repubblica Popolare Cinese. In un attacco del 2024, i ricercatori hanno tracciato l'origine dell'indirizzo IP correlato a Fog a Mosca.

Gruppo o variante?

Gli analisti sono stati attenti a distinguere il ransomware Fog come una variante, piuttosto che un gruppo di minacce. Non sembra esserci alcuna evidenza di un'operazione centralizzata dietro l'uso di Fog. Può essere utilizzato da diversi attori di minacce per effettuare attacchi, e gli sviluppatori sono separati da coloro che eseguono le intrusioni.

Gli affiliati del Ransomware-as-a-Service (RaaS) operano anche separatamente dagli sviluppatori di ransomware, ma c'è sempre evidenza di una gerarchia organizzativa o di una separazione dei compiti dietro il software. Ci sono regole e strutture di pagamento per gli affiliati. Non possiamo considerare Fog un'operazione RaaS perché non si adatta a quella descrizione.

Non possiamo escludere la possibilità che Fog sia stato o sia destinato a essere utilizzato in un'operazione RaaS. Il suo design modulare consente agli aggressori di controllare cosa viene crittografato, il ritmo dell'attacco, l'ambito della crittografia e il contenuto della nota di riscatto. È possibile che sia stato sviluppato con un'operazione RaaS in mente.

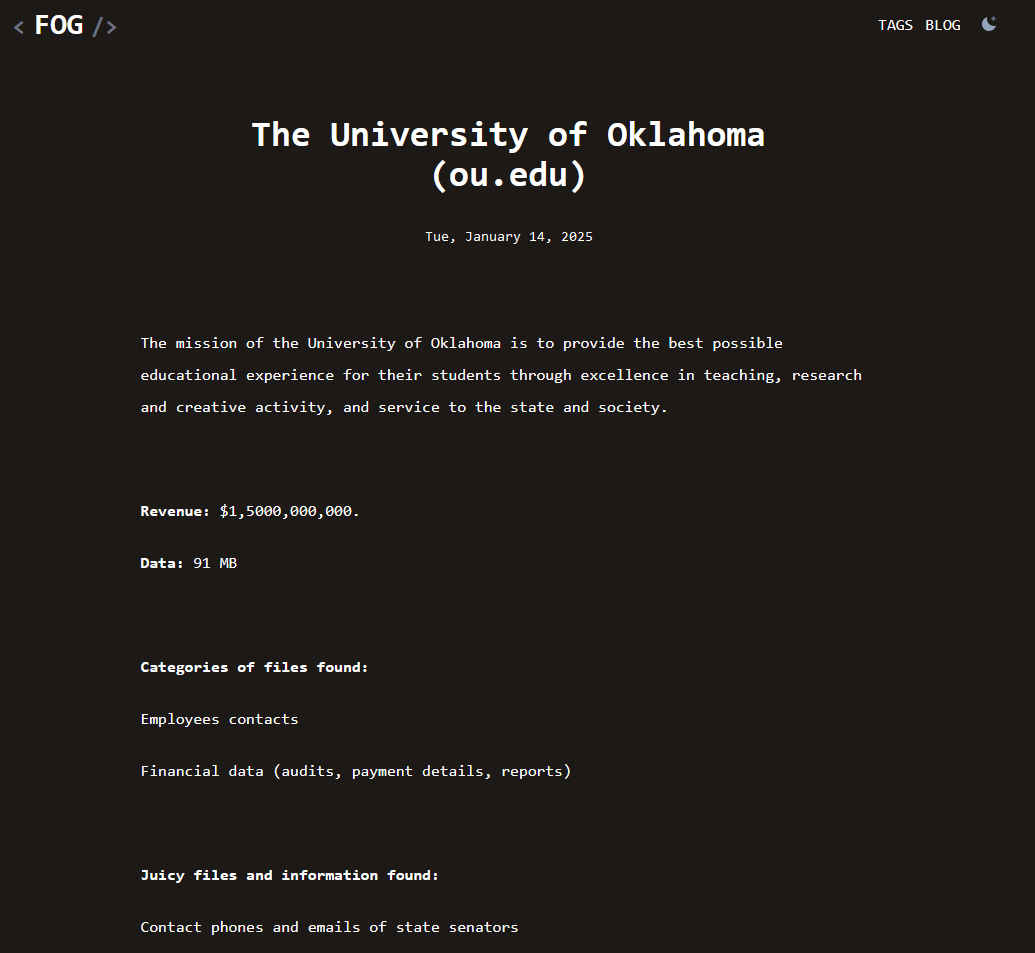

Sebbene Fog non sembri essere un'unica organizzazione, rientra nei parametri comunemente intesi di un "gruppo di attori delle minacce". Gli aggressori di Fog condividono infrastrutture e malware, hanno tattiche, tecniche e procedure (TTP) comuni e utilizzano email di phishing simili, note di riscatto e chat di negoziazione negli attacchi. Esiste anche un sito di leak con marchio Fog e un portale di negoziazione, il che significa che questi attori delle minacce stanno coordinando il modo in cui comunicano con le vittime.

Gli attori del Fog sono stati osservati anche comunicare durante gli attacchi utilizzando server di comando e controllo (C2C) e canali di comunicazione crittografati.

Nebbia per i numeri

Sulla base dei dati disponibili, gli analisti hanno calcolato le seguenti metriche:

- Numero di vittime segnalate pubblicamente: 189 ad aprile 2025

- Richiesta di riscatto iniziale mediana: $220.000

- Pagamento medio del riscatto: $100.000

L'importo raccolto da Fog è sconosciuto. Se tutte le vittime pubblicamente segnalate pagassero la somma del riscatto mediano, si tratterebbe di 18,9 milioni di dollari. Sappiamo che non tutte le vittime pagano il riscatto e non tutti gli incidenti vengono segnalati. Un sondaggio recente ha rilevato che l'86% delle organizzazioni (a livello globale) ha pagato richieste di riscatto nell'ultimo anno, il che è interessante, ma probabilmente non applicabile alle vittime di Fog.

Non ci sono prove che gli attori delle minacce Fog siano motivati da qualcosa oltre al denaro. Non hanno dichiarato alcuna fedeltà a uno stato-nazione né mostrato supporto per un'ideologia o causa.

Come funziona Fog

La nebbia di solito si diffonde attraverso uno dei seguenti metodi di accesso iniziale:

- Account SonicWall VPN compromessi: Questi account sono solitamente acquistati tramite un broker di accesso iniziale (IAB) ma potrebbero essere rubati direttamente tramite campagne di phishing.

- Sfruttamento delle vulnerabilità: Il gruppo prende di mira attivamente il software non aggiornato, in particolare Veeam Backup & Replication (CVE-2024-40711)

- Campagne di phishing: Gli attori delle minacce Fog utilizzano campagne di phishing per distribuire il caricatore ransomware. Queste email di solito si presentano come una richiesta di aggiornamento VPN, un'indagine su una fattura non pagata e una notifica di modifica della politica delle risorse umane (HR). Gli allegati agiscono in modo diverso, ma tutti tentano di scaricare il caricatore ransomware Fog.

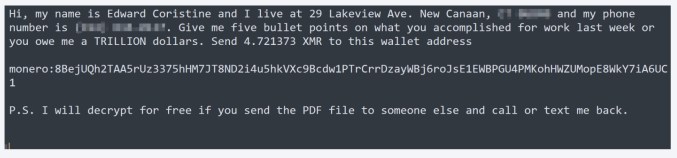

Recenti campagne di phishing hanno utilizzato email di phishing con un allegato di file ZIP che contiene un collegamento LNK dannoso. Il file LNK esegue un comando che scarica uno script PowerShell denominato "stage1.ps1" da un dominio controllato dall'attaccante. Lo script quindi scarica diversi payload e file di supporto. Le note di riscatto associate a questi attacchi hanno aggiunto la beffa al danno prendendo in giro le vittime con riferimenti a Edward Coristine e al Dipartimento dell'Efficienza Governativa degli Stati Uniti (DOGE).

Fog phishing email - finto aggiornamento VPN (mockup)

I ricercatori hanno stabilito che non esiste alcuna vera affiliazione tra il ransomware Fog e DOGE.

Una volta all'interno del sistema, Fog inizia immediatamente la ricognizione del sistema e tenta di stabilire la persistenza modificando le configurazioni del sistema e distribuendo script aggiuntivi che mantengono il malware attivo dopo un riavvio del sistema. Il passo successivo è ottenere il controllo amministrativo utilizzando strumenti come Mimikatz e tecniche come dumping della memoria LSASS e attacchi di relay NTLM. Fog stabilirà anche misure anti-recupero, come crittografare i backup e cancellare le copie shadow dei volumi.

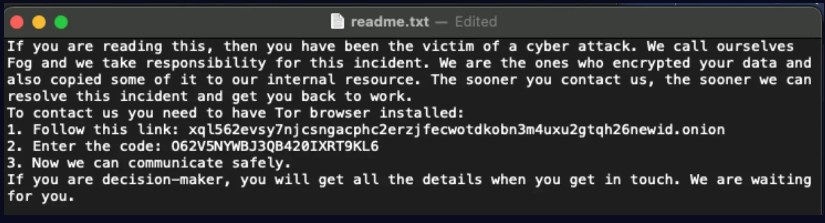

L'attacco procede con movimento laterale e esfiltrazione di dati. Gli attori Fog utilizzano il servizio cloud a conoscenza zero Mega.nz per archiviare i dati rubati prima di crittografare la rete. Questo prepara lo schema di doppia estorsione. Quando questo è completo, Fog crittograferà documenti, database, backup e qualsiasi altro dato operativo critico. Le estensioni .fog, .Fog o .FLOCKED vengono aggiunte ai file crittografati e note di riscatto denominate "readme.txt" sono distribuite attraverso la rete. Le informazioni della vittima vengono aggiunte al sito di leak di Fog.

Dopo l'attacco

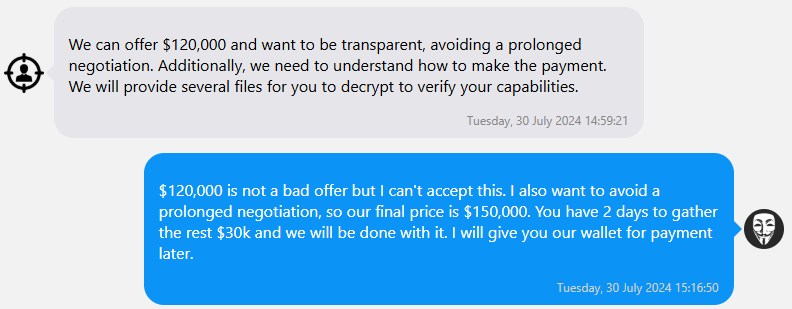

Le tattiche di negoziazione seguono le stesse di altri gruppi.

Se vuoi che i tuoi dati siano completamente decrittati e che i file che abbiamo rubato vengano rimossi dalla nostra source, dovrai pagare una tariffa. Saremo anche in grado di fornire un rapporto di sicurezza e spiegare come abbiamo fatto per entrare.

La nebbia inizia con una richiesta di riscatto elevata e si accontenterà di un importo inferiore se è accettabile.

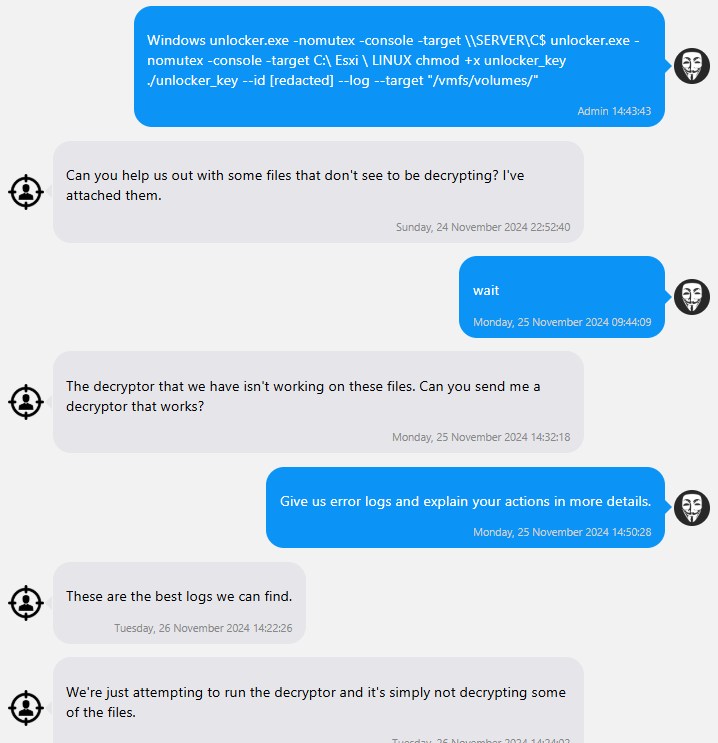

Al pagamento, Fog invierà le chiavi di decrittazione e confermerà l'eliminazione dei dati rubati. In due delle chat disponibili qui, la vittima ha avuto difficoltà a recuperare e ha dovuto risolvere i problemi con l'aggressore:

Il rapporto sulla sicurezza promesso da Fog probabilmente non è utile per le vittime che seguono già le migliori pratiche.

L'accesso alla tua rete è stato ottenuto tramite una mail di phishing. Il tuo personale dovrebbe essere più vigile quando scarica e apre file sconosciuti. Si consiglia di implementare le seguenti misure per proteggere la rete aziendale: 1) Imporre password agli amministratori locali e di dominio. Complicare la politica di gruppo sulle password per tutti gli utenti; 2) Utilizzare il gruppo "Utenti protetti"; 3) Utilizzare la gestione centralizzata della protezione antivirus; 4) Informare gli utenti di non aprire email e file sospetti; 5) Aggiornare software e sistema operativo alle versioni correnti; 6) Configurare deleghe di autorizzazione nell'Active Directory; 7) Installare un'applicazione per monitorare l'attività nell'Active Directory; 8) Utilizzare VMware Esxi ver. 7.0 o più recente. Il nostro team garantisce che tutti i dati prelevati dalla tua rete non saranno divulgati, venduti o pubblicati. Ovviamente, questo dialogo rimarrà anche riservato. (source)

La lingua è simile ai "rapporti di sicurezza dettagliati" forniti da Akira.

Amici e famiglia

La nebbia ha appena un anno, ma i ricercatori sospettano che i suoi operatori siano attori di minacce ransomware esperti. Un'analisi delle intrusioni di Nebbia tramite account VPN SonicWall compromessi mostra che solo il 25% delle intrusioni era direttamente collegato a Nebbia. Il restante 75% delle intrusioni di Nebbia era collegato a ransomware Akira, suggerendo collaborazione e infrastruttura condivisa. Nebbia e Akira utilizzano anche strumenti e exploit simili e sono noti per le loro tecniche di crittografia rapida.

La nebbia è stata anche collegata al ransomware Conti attraverso portafogli di criptovalute condivisi. I ricercatori hanno collegato Akira a Conti nel 2023, quindi il collegamento a Conti non è sorprendente, ma è degno di nota per gli investigatori e i ricercatori. Ecco la panoramica di alto livello della famiglia Conti:

- Ryuk: agosto 2018 - inizio 2022. Evoluto da Hermes ed è il diretto precursore di Conti.

- Conti: dicembre 2019 - giugno 2022. Chiuso e suddiviso in più gruppi.

- Karakurt: Emerso nel giugno 2021 e attivo dal 2025. Spinoff di Conti.

- Quantum: Emerso nell'agosto 2021 e attivo a partire dal 2025. Rebranding di MountLocker con legami a Conti.

- BlackByte: Emerso a metà 2021 e attivo dal 2025. Affiliato Conti.

- Zeon: gennaio 2022 - settembre 2022. Precursore diretto di Royal con legami a Conti.

- Royal: settembre 2022 - metà/fine 2023. Rebrand di Zeon che si è evoluto in BlackSuit.

- Black Basta: Emerso nell'aprile 2022 e attivo dal 2025. Spin-off di Conti.

- Akira: Emerso a marzo 2023 e attivo a partire dal 2025. Strettamente legato a Conti.

- BlackSuit: È emerso a metà del 2023 ed è attivo dal 2025. Rinominazione o evoluzione di Royal.

- Nebbia: Emersa nell'aprile 2024 e attiva dal 2025. Collegata ad Akira e Conti.

Conti è stato osservato per la prima volta nel dicembre 2019 ed era completamente offline entro giugno 2022. Osservare il ransomware Fog in questo contesto sottolinea il fatto che nuovo non significa inesperto. L'esperienza criminale, i progressi del codice e le tecniche di attacco si muovono fluidamente tra questi gruppi.

Attacchi notevoli

Nel giugno 2024, Darktrace ha osservato molteplici attacchi ransomware Fog nei vari ambienti dei clienti, incluso uno che ha impiegato meno di due ore dall'accesso iniziale alla completa crittografia dei file. Questo è stato il primo attacco a dimostrare la velocità e la sofisticazione di Fog. I metodi di attacco includevano tentativi di autenticazione NTLM in uscita verso un altro dispositivo interno, utilizzato poi per stabilire una connessione remota a un server Windows con Hyper-V. Questo attacco è stato notevole per velocità ed efficienza ed è uno dei primi indicatori che molteplici attori Fog collaborano in tempo reale.

Uno degli attacchi più interessanti è avvenuto nell'agosto 2024, quando Fog ha preso di mira una società di servizi finanziari. Gli intrusi si sono connessi tramite un account VPN utilizzando credenziali rubate. I team di sicurezza hanno tracciato l'IP di questo intruso fino a Mosca, fornendo ai ricercatori la prima prova delle origini russe di Fog. L'attacco è stato anche uno dei primi a prendere di mira un settore diverso dall'istruzione. L'attacco è stato rilevato prima della crittografia e quindi non ha avuto successo.

Gli attori della minaccia Fog hanno preso di mira i Ministeri del Governo Brasiliano nel luglio 2023, compromettendo nove ministeri, la zecca nazionale e l'agenzia contro il riciclaggio di denaro. Gli aggressori hanno richiesto 1,2 milioni di dollari, ma non ci sono prove che un riscatto sia stato pagato. L'incidente è ancora oggetto di indagine.

Questo attacco è stato rivendicato da Fog nella nota di riscatto e la vittima è elencata sul sito di leak di Fog, ma si è verificato nove mesi prima che Fog emergesse come minaccia. Questo è possibile perché l'emergenza di una minaccia si riferisce comunemente a quando una minaccia viene osservata e riconosciuta pubblicamente. Può esserci un ritardo significativo tra il primo attacco e la prima osservazione da parte dell'industria / ricercatori. Dopo l'emergere di una minaccia, i ricercatori iniziano a collegare la nuova minaccia ad attacchi precedenti. Questo è chiamato 'collegamento retrospettivo'.

Difenditi

Difendersi da Fog e altri attori di minacce ransomware inizia con le migliori pratiche e la sicurezza stratificata. Inizia con sistemi di autenticazione solidi che includono l'autenticazione multifattoriale (MFA) e accesso zero trust. Mantieni un forte sistema di gestione delle patch e chiudi le vulnerabilità tecniche come gli account VPN inutilizzati.

Puoi limitare il movimento degli intrusi segmentando le reti e isolando i dati sensibili e i sistemi di backup. L'accesso a fiducia zero consente la microsegmentazione isolando carichi di lavoro individuali e applicando una verifica continua su utenti e dispositivi.

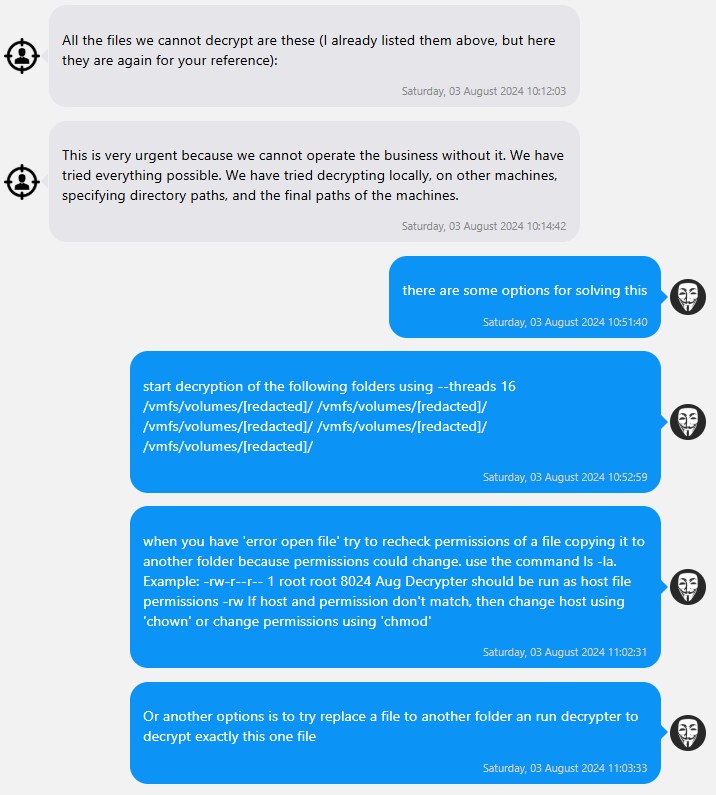

Prendi in considerazione l'aggiunta di una sicurezza avanzata alla tua rete con Barracuda Managed XDR. Questa soluzione può identificare e fermare le attività dannose di Fog prima della crittografia e dell'esfiltrazione dei dati. Consulta il nostro blog qui per una ripartizione minuto per minuto su come il nostro team ha fermato un attacco da parte di ransomware Akira.

Utilizza una soluzione di backup di alto livello per proteggere i tuoi dati, gli stati del sistema e le configurazioni dei dispositivi, i database, le macchine virtuali, i dati di Entra ID, le distribuzioni di SharePoint e Microsoft 365 e qualsiasi altra cosa che non puoi permetterti di perdere. Barracuda offre diverse soluzioni di protezione dati per ambienti on-premises, cloud e ibridi.

E infine, mantenere un programma di formazione sulla consapevolezza della sicurezza aggiornato per i dipendenti. Tutti gli utenti della rete dovrebbero sapere come riconoscere le email sospette. Investire in un programma di formazione che possa simulare attacchi con campioni delle campagne di phishing più recenti.

Barracuda può aiutarvi

Le soluzioni di sicurezza Barracuda sono alimentate dall'intelligenza artificiale e dall'intelligence globale sulle minacce. Le nostre soluzioni difendono strenuamente tutti i vettori di attacco con una protezione avanzata dalle minacce e una risposta automatizzata agli incidenti che può essere orchestrata tra le soluzioni. Visita il nostro sito web per programmare una demo e vedere come può aiutare a proteggere il tuo ambiente.

Rapporto sulle violazioni della sicurezza e-mail 2025

Risultati chiave sull'esperienza e l'impatto delle violazioni della sicurezza e-mail sulle organizzazioni a livello mondiale

Iscriviti al blog di Barracuda.

Iscriviti per ricevere i Threat Spotlight, commenti del settore e altro ancora.

The MSP Customer Insight Report 2025

Uno sguardo globale su ciò di cui le organizzazioni hanno bisogno e vogliono dai loro provider di servizi gestiti per la sicurezza informatica