I file del caso SOC: la gang di ransomware armata di Python riemerge per affrontare un muro di difese XDR

Il team Managed XDR di Barracuda ha recentemente contenuto un sospetto attacco ransomware in cui gli attaccanti avevano ottenuto l'accesso alla rete di un'azienda prima che installasse XDR, compromettendo diverse macchine Windows e un account amministratore.

Riepilogo dell'incidente

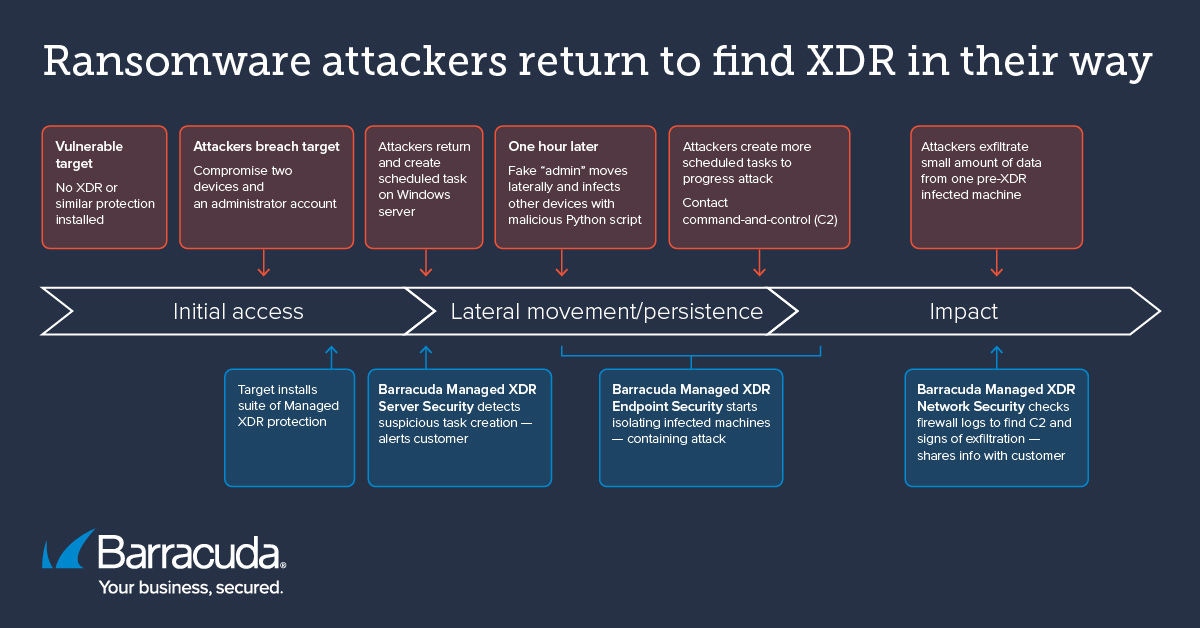

- Ad un certo punto prima del dispiegamento di Barracuda Managed XDR, una sospetta gang di ransomware ha ottenuto l'accesso alla rete vulnerabile dell'azienda e ha compromesso due macchine e un account amministratore.

- Quando gli attaccanti hanno cercato di lanciare l'attacco principale, tuttavia, era in atto una suite di soluzioni Managed XDR, in grado di rilevare, monitorare, contenere e neutralizzare l'attività di attacco nonostante la violazione preesistente.

- Gli attaccanti non sono stati in grado di diffondersi ampiamente e causare danni significativi, anche mentre creavano attività pianificate, si muovevano lateralmente, infettavano ulteriori macchine con un payload dannoso basato su Python, contattavano il comando e controllo (C2) ed esfiltravano una piccola quantità di dati da una macchina infetta.

- La potenza combinata di Managed XDR Server Security, Endpoint Security e Network Security ha isolato le macchine infette e condiviso informazioni dai log del firewall che hanno rivelato le comunicazioni C2 e l'esfiltrazione, in modo che il cliente fosse pienamente consapevole di ciò che era accaduto e potesse anticipare potenziali conseguenze, affrontare le lacune e rafforzare la protezione per il futuro.

Barracuda Managed XDR è un servizio di visibilità, rilevamento e risposta (XDR) esteso supportato da un centro operativo di sicurezza (SOC) esperto che fornisce ai clienti servizi di rilevamento, analisi e mitigazione delle minacce guidati da esseri umani e AI 24 ore su 24 per proteggere contro minacce complesse.

Come si è svolto l'attacco

Alle 8:33 del mattino, il SOC di Barracuda ha individuato la creazione di un'attività pianificata sospetta nella rete di un cliente Managed XDR.

La gang di ransomware era riuscita a ottenere l'accesso alla rete, compromettendo due macchine, tra cui un server Windows e un account con privilegi amministrativi.

Tuttavia, quando gli attaccanti sono tornati per lanciare l'attacco principale, la vittima aveva implementato una suite di servizi Barracuda Managed XDR, tra cui Managed XDR Endpoint Security, Server Security e Network Security.

L'attacco principale

Un'ora dopo aver creato l'attività pianificata sospetta, l'"amministratore" si era spostato attraverso la rete per infettare altri tre dispositivi con un file Python zippato chiamato python3.12.zip, che è stato poi decompresso tramite PowerShell.

Hanno anche creato ulteriori attività pianificate con nomi casuali come \Task_e8ixq.,

Le macchine dirottate occasionalmente pingavano il loro server di comando e controllo (C2).

Gli analisti della sicurezza informatica hanno rilevato questa attività e hanno messo in quarantena le macchine per impedire loro di interagire ulteriormente con la rete e diffondere l'attacco.

Il team ha anche identificato gli hash dei file del codice dannoso e li ha aggiunti alla lista di blocco. Ciò ha permesso al SOC di mettere in quarantena qualsiasi altra istanza dei file all'interno dell'ambiente.

Utilizzando i log del firewall raccolti tramite Managed XDR Network Security, il team SOC è stato in grado di trovare prove delle comunicazioni C2 con tre dei cinque dispositivi infetti. Hanno anche scoperto segni di esfiltrazione di dati, con una piccola quantità di dati inviata a una destinazione esterna da una delle macchine compromesse.

Per conto del cliente, il team SOC ha cercato di sfruttare SOAR (Security Automation and Response) e Automated Threat Response (ATR) per bloccare l'indirizzo IP dannoso associato al server C2. Tuttavia, una configurazione errata ha impedito il blocco tentato. Il SOC ha invece lavorato con il cliente per aggiungere rapidamente la lista di blocco direttamente sul loro firewall.

Con Managed XDR in atto, gli attaccanti sono stati impediti di causare danni reali.

Lezioni apprese

Nonostante la violazione precedente che ha fornito agli attaccanti l'accesso alla rete, la suite di servizi Managed XDR distribuita dal bersaglio ha significato che l'attività di attacco è stata rilevata, tracciata e bloccata.

Barracuda Managed XDR Server Security ha rilevato i compiti pianificati sospetti creati sul server e il SOC ha utilizzato Managed XDR Endpoint Security per tracciare questi eventi a diversi endpoint. Inoltre, Managed XDR Network Security ha permesso al team SOC di identificare le comunicazioni con l'indirizzo IP del C2 dannoso.

Lavorando insieme, i servizi hanno fornito alla vittima precedentemente compromessa una protezione completa che ha ridotto drasticamente il tempo di permanenza degli intrusi, i danni e le interruzioni.

Visita il sito web per maggiori informazioni su Barracuda Managed XDR e SOC. Per le ultime novità su nuove funzionalità, aggiornamenti e nuove rilevazioni per Barracuda Managed XDR, consulta le note di rilascio più recenti.

Perché i compiti pianificati possono essere un segnale di allarme per la sicurezza

Il primo avviso di sicurezza in questo incidente è stato attivato dalla creazione di un compito pianificato sospetto. Gli attaccanti ransomware spesso utilizzano compiti pianificati per automatizzare diverse fasi dell'attacco, massimizzando l'impatto dell'attacco riducendo al contempo le possibilità di rilevamento.

Gli attaccanti creano compiti pianificati per diversi motivi, tra cui:

- Per rilasciare il payload del ransomware in un momento specifico

- Per mantenere l'accesso alla rete, ad esempio pianificando compiti per rieseguire il malware a intervalli, anche se viene rilevato e rimosso

- Per aiutare con l'esfiltrazione furtiva dei dati, ad esempio raccogliendo e rimuovendo informazioni a intervalli

- Per disattivare il software antivirus, le protezioni del firewall o gli strumenti di ripristino del sistema, rendendo più difficile per il team di sicurezza rimediare o riprendersi dall'incidente

- Per distribuire ransomware ai dispositivi connessi attraverso la rete

- Per eliminare le tracce dell'attività di attacco dopo la crittografia, rendendo più difficile per i team di sicurezza indagare su come si è svolto l'attacco

Rapporto sulle violazioni della sicurezza e-mail 2025

Risultati chiave sull'esperienza e l'impatto delle violazioni della sicurezza e-mail sulle organizzazioni a livello mondiale

Iscriviti al blog di Barracuda.

Iscriviti per ricevere i Threat Spotlight, commenti del settore e altro ancora.

The MSP Customer Insight Report 2025

Uno sguardo globale su ciò di cui le organizzazioni hanno bisogno e vogliono dai loro provider di servizi gestiti per la sicurezza informatica