Lazarus Group: Un sindacato criminale con una bandiera

Il Gruppo Lazarus è una famigerata organizzazione di criminalità informatica sponsorizzata dallo stato, collegata alla Repubblica Popolare Democratica di Corea (DPRK, North Korea). Il gruppo opera all'interno dell'agenzia di intelligence principale della nazione, il Reconnaissance General Bureau (RGB). Gli analisti ritengono che la maggior parte dei membri del Gruppo Lazarus operi da Pyongyang, Corea del Nord, mentre alcuni operano all'estero tramite avamposti stranieri o aziende di copertura. Un esempio di un'operazione straniera è dettagliato in questa dichiarazione del 2018 del Dipartimento di Giustizia degli Stati Uniti:

Park Jin Hyok è stato un programmatore informatico che ha lavorato per oltre un decennio per Chosun Expo Joint Venture... ed è affiliato con il Lab 110, una componente dell'intelligence militare della DPRK. ... I ricercatori di sicurezza che hanno indagato indipendentemente su queste attività si sono riferiti a questo team di hacker come "Lazarus Group".

Il gruppo Lazarus è attivo almeno dal 2009 ed è diventato uno dei più prolifici e versatili attori di minacce al mondo.

Cos'è il Lazarus Group?

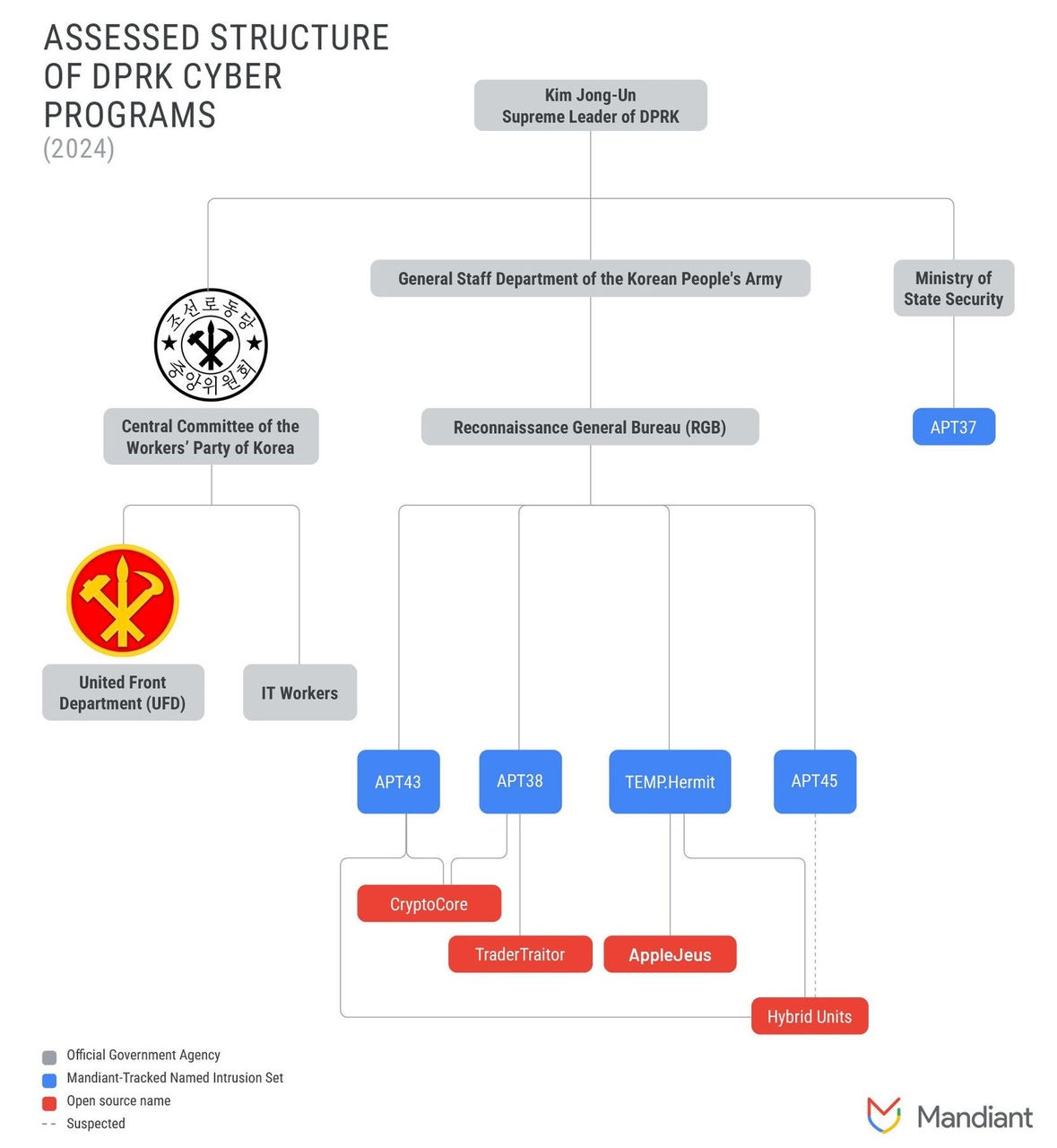

Il nome 'Lazarus Group' inizialmente si riferiva a un singolo attore di minaccia o “piccolo gruppo di attori coordinati” collegati alla Corea del Nord. Oggi, è un termine generico che descrive i numerosi sottogruppi, o cluster di minacce, assegnati alle operazioni informatiche all'interno dell'intelligence militare della RPDC. I ricercatori di Mandiant hanno creato questo diagramma nel 2024 per illustrare la loro migliore valutazione della gerarchia della RPDC:

Prima di approfondire i cluster del Lazarus Group, diamo un'occhiata rapida al Ministero della Sicurezza dello Stato (MSS) e APT37. Il MSS è un'agenzia civile di polizia segreta e controspionaggio che conduce attività di sorveglianza interna e sicurezza politica. Il MSS controlla il flusso di informazioni all'interno del paese e monitora la popolazione nordcoreana per verificarne la lealtà.

APT37 esegue operazioni informatiche a supporto della missione del MSS. Nel 2020-2021, il gruppo ha preso di mira i ricercatori di COVID-19 come parte della risposta alla pandemia della DPRK. Il gruppo prende di mira anche in modo continuo le organizzazioni sudcoreane che assistono i disertori nordcoreani. APT37 non è comunemente considerato parte del Gruppo Lazarus.

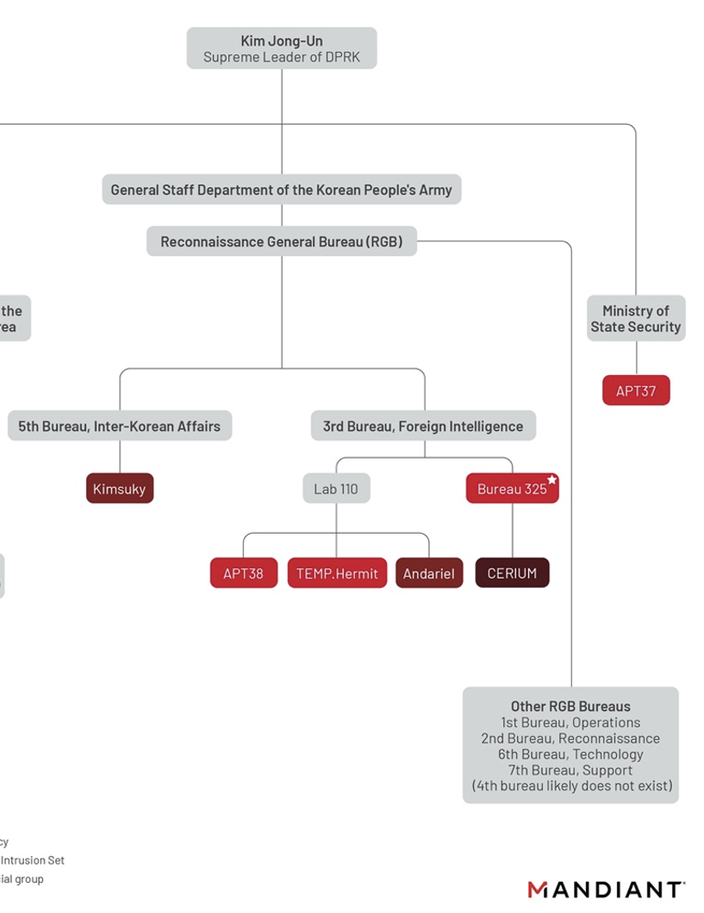

I cluster di minacce del gruppo Lazarus risiedono all'interno dell'RGB. I ricercatori hanno inizialmente rintracciato i cluster al 5o Bureau e al 3° Bureau all'interno dell'RGB, come si vede in questo diagramma del 2020:

La distinzione qui è basata sull'obiettivo della missione. I ricercatori Mandiant hanno concluso che il 5° Ufficio si concentrava sulla Corea del Sud e su altri obiettivi regionali, mentre il 3° Ufficio era assegnato all'intelligence estera. I cluster del Gruppo Lazarus motivati finanziariamente erano collegati a Lab 110, mentre Ufficio 325 conduceva operazioni di guerra informativa e di influenza contro la Corea del Sud.

La pandemia di COVID-19 ha interrotto le operazioni informatiche della DPRK e ha separato gli operatori stranieri dalla loro leadership a Pyongyang. Gli attori delle minacce all'estero hanno iniziato a collaborare in modi diversi e hanno avviato campagne di ransomware per finanziare i loro gruppi senza il supporto dell'RGB. Di conseguenza, le operazioni informatiche della DPRK uscite dalla pandemia erano molto diverse rispetto a prima. L'allineamento del Bureau è diventato meno rilevante poiché gli interessi geopolitici della Corea del Nord sono evoluti. Di conseguenza, la valutazione del 2024 elimina le distinzioni del bureau e colloca i cluster del Lazarus Group direttamente sotto l'RGB.

Cluster del Gruppo Lazarus

Ci sono più cluster attivi nell'RGB e la maggior parte di essi è tracciata con più di un nome. Questi cluster collaborano, condividono infrastrutture e strumenti, e talvolta si dividono in gruppi aggiuntivi per progetti specifici. Gli attori del gruppo Lazarus beneficiano della protezione e del supporto del regime, e ricevono informazioni da più fonti all'interno del sistema di intelligence della DPRK. Questo permette alla leadership del gruppo e agli operatori di identificare e adattarsi rapidamente a nuove opportunità.

I ricercatori stanno comunemente monitorando da cinque a otto cluster alla volta, inclusi i cluster basati su progetti che vanno e vengono. I seguenti quattro cluster sono i gruppi principali:

- TEMP.Hermit, noto anche come Diamond Sleet, Labyrinth Chollima, Selective Pisces, TA404: Questo cluster prende di mira il governo, la difesa, le telecomunicazioni e le istituzioni finanziarie in tutto il mondo. Il termine "Lazarus Group" si riferisce più spesso a questo cluster di attività.

- APT43, aka Kimsuky, Velvet Chollima, Black Banshee, Emerald Sleet, Sparkling Pisces, Thallium: l'unità principale della Corea del Nord per la raccolta di informazioni. Questo gruppo conduce sofisticate operazioni di spionaggio mirate ai settori governativi, della difesa e accademici della Corea del Sud, del Giappone e degli Stati Uniti.

- APT38, alias Bluenoroff, Stardust Chollima, BeagleBoyz, CageyChameleon: Questa minaccia rappresenta la principale operazione con motivazioni finanziarie nella RPDC. Queste operazioni prendono di mira banche, exchange di criptovalute e piattaforme DeFi. APT38 aggira sanzioni attraverso enormi operazioni di furto di criptovalute.

- Andariel, alias APT45, Silent Chollima, Onyx Sleet DarkSeoul, Stonefly, Clasiopa: Questo è un cluster a doppio scopo che conduce operazioni di spionaggio informatico contro i settori della difesa/aerospaziale/nucleare e operazioni di ransomware contro organizzazioni sanitarie. Le operazioni di ransomware finanziano attività di intelligence.

Le operazioni del gruppo Lazarus hanno due missioni principali. Oltre alle attività di spionaggio e sabotaggio, il gruppo è incaricato di catturare fondi per il regime. L'economia nordcoreana dipende da questi ricavi illeciti perché il paese è stato isolato e sotto sanzioni internazionali per molti anni. Il crimine informatico è un'attività relativamente a basso costo che fornisce fondi affidabili (finora) e resistenti alle sanzioni che il regime può utilizzare a proprio piacimento. Gli esperti sospettano che i fondi siano utilizzati per sviluppare programmi di armamenti. Da un 2024 rapporto delle Nazioni Unite:

Il Panel sta indagando su 58 sospetti attacchi informatici da parte della Repubblica Democratica Popolare di Corea contro aziende legate alle criptovalute tra il 2017 e il 2023, valutati approssimativamente a 3 miliardi di dollari, che secondo quanto riferito aiutano a finanziare lo sviluppo di armi di distruzione di massa da parte del paese.

La RPDC continuerà questi attacchi informatici finché rimarranno redditizi e le sanzioni internazionali resteranno in vigore. Le operazioni di crimine finanziario del Gruppo Lazarus sono un componente fondamentale e indispensabile dell'economia nazionale della Corea del Nord.

Questo non significa che la raccolta di intelligence non sia importante. Durante la pandemia, il gruppo è stato trovato a rubare ricerche sensibili sul vaccino COVID-19 da Pfizer, AstraZeneca e molte altre aziende farmaceutiche e ministeri della salute. Ha anche preso di mira enti governativi ucraini mentre i funzionari erano distratti dall'inizio dell'invasione russa.

I ricercatori di Kaspersky hanno concluso che i cluster di minacce del gruppo Lazarus sono strutturati per separare e proteggere le attività di spionaggio dal crimine informatico a scopo di lucro. Questa struttura consente anche all'RGB di fornire solo le informazioni più pertinenti a ciascun cluster, anche se si tratta solo di una speculazione. È stato osservato che questi cluster condividono malware, server e altre infrastrutture, e persino personale, quindi è possibile che tutti abbiano accesso alla stessa intelligence dell'RGB.

Storia delle origini

Le capacità informatiche della Corea del Nord sono iniziate nel 1990 con la creazione del Korea Computer Center (KCC), che fungeva da principale agenzia responsabile della strategia tecnologica dell'informazione. Nel 1995 e 1998, l'allora leader supremo Kim Jong Il ha emesso direttive per il Korean People’s Army (KPA) per perseguire capacità informatiche.

La KPA era circa il doppio delle dimensioni delle sue controparti sudcoreane, ma mancava di attrezzature e capacità. Kim Jong Il riconobbe che le operazioni informatiche potevano essere un'arma efficace per colmare il divario nella forza militare. Gli esperti credono che la "guerra informatica" sia stata formalizzata come dominio militare nel 1998 e che gli studenti venissero formati in questa specialità già nel 2000.

Il Lazarus Group è emerso come attore di minacce alla fine degli anni 2000, poco dopo che il United Nations sanzionò la DPRK per il suo 2006 nuclear test. Le sanzioni hanno continuato a intensificarsi quando l'attuale leader supremo Kim Jong Un è salito al potere e il suo regime ha dato priorità alle dimostrazioni della sua forza militare e digitale. In questo contesto, Lazarus è cresciuto fino a diventare un motore di entrate statali basato su furti economici e ransomware globali.

La prima campagna attribuita al Gruppo Lazarus è stata "Operation Troy", iniziata nel 2009 come un'ondata di attacchi di distributed denial-of-service (DDoS) contro siti web governativi statunitensi e sudcoreani. Questi attacchi sono proseguiti fino al 2013, evolvendosi in un'operazione sofisticata che includeva spionaggio e furto di informazioni. Un malware wiper distruttivo è stato lanciato contro i bersagli verso la fine dell'operazione.

Nel marzo 2011, il Lazarus Group ha lanciato una campagna che è diventata nota come Ten Days of Rain. I media sudcoreani, le banche e le infrastrutture critiche sono stati colpiti da ondate di attacchi DDoS sempre più sofisticati lanciati da computer compromessi situati in Corea del Sud. Due anni dopo, il gruppo ha lanciato l'attacco wiper DarkSeoul che ha abbattuto tre principali emittenti, istituzioni finanziarie e un ISP.

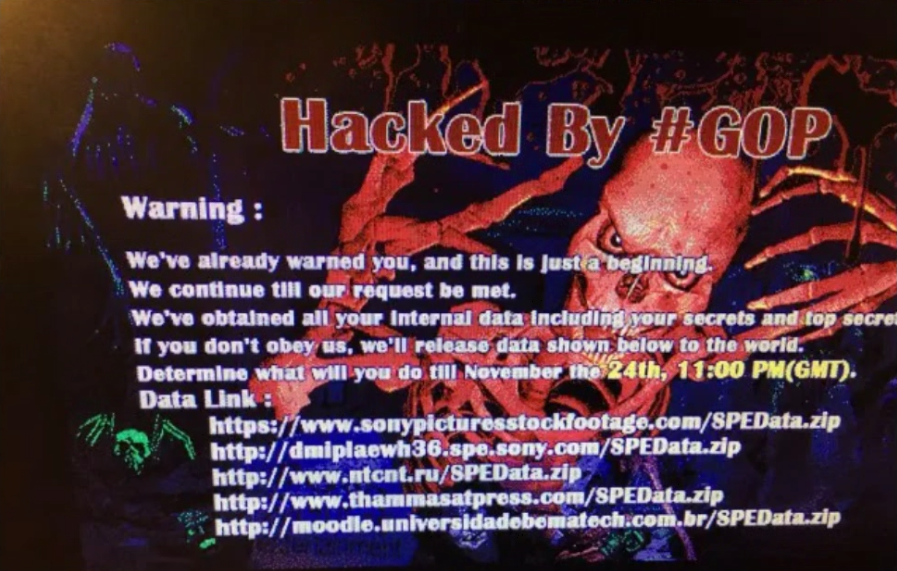

Il gruppo Lazarus si è fatto notare come una sofisticata minaccia globale il 24 novembre 2014, quando ha infiltrato Sony Pictures Entertainment. Il gruppo ha rubato e pubblicato terabyte di dati interni che includevano e-mail, informazioni sui dipendenti e film e sceneggiature non ancora rilasciati. Anche le workstation di Sony sono state colpite da malware che le ha rese inutilizzabili. Questo attacco è stato una rappresaglia per “The Interview,” un film comico su un complotto per uccidere il leader della Corea del Nord. La Corea del Nord nega il coinvolgimento nell'attacco, ma i ricercatori e i funzionari statunitensi attribuiscono con sicurezza l'attacco al gruppo Lazarus.

Una foto di uno schermo che mostra quella che apparentemente è la pagina iniziale del teschio che è apparsa sui computer della Sony quando l'attacco è iniziato, pubblicata da qualcuno che ha detto di essere un ex dipendente della Sony a cui l'immagine è stata inviata da attuali dipendenti Sony. L'immagine è stata pubblicata per la prima volta su Reddit. Via Wired.

Attacchi finanziari

Il gruppo Lazarus ha accelerato i suoi crimini finanziari intorno al 2015. Il gruppo è stato collegato a un furto di 12 milioni di dollari dalla Banco del Austro in Ecuador e 1 milione di dollari dalla Tien Phong Bank in Vietnam. Questi sono stati precursori dell'rapina alla Bangladesh Bank nel febbraio 2016, dove Lazarus ha sfruttato il network bancario SWIFT per rubare 81 milioni di dollari prima di essere scoperto e fermato.

Nel 2017 il gruppo Lazarus ha scatenato il worm ransomware WannaCry, che si è diffuso a livello globale e ha crittografato i dati su centinaia di migliaia di computer. L'attacco ha causato danni stimati in $4 miliardi in tutto il mondo e oltre $100 milioni di interruzioni nel settore sanitario del Regno Unito. Il gruppo ha raccolto solo circa $160,000, il che ha portato molti ricercatori a credere che WannaCry fosse una dimostrazione di potere piuttosto che uno schema di riscatto tipico.

Intorno allo stesso periodo, Lazarus stava lanciando attacchi a scambi di criptovalute, banche e aziende FinTech. Entro settembre 2018, il gruppo aveva rubato circa $571 milioni in criptovalute da cinque scambi asiatici, inclusi circa $530 milioni rubati da Coincheck (Giappone).

Nel 2020, Lazarus ha effettuato un attacco alla supply chain contro il programma di gestione delle applicazioni WIZVERA VeraPort. Questo programma faceva parte dei meccanismi di sicurezza utilizzati dalla Corea del Sud per proteggere i siti web governativi e di internet banking. Questo è stato seguito da un attacco al fornitore di software VoIP 3CX nel 2023. Entrambi gli attacchi hanno dimostrato la capacità del gruppo di condurre attacchi multi-stage furtivi sulle supply chain del software.

Truffe di lavoro falso ai danni dei lavoratori

Una delle strategie attuali del gruppo è l'uso di false offerte di lavoro e truffe ai dipendenti per infiltrarsi nelle aziende. Questi schemi sono ampiamente noti come “Operation Dream Job” e prendono di mira principalmente i settori della difesa, aerospaziale e governativo negli Stati Uniti, Israele, Australia, Russia e India.

In una versione di questo attacco, gli attori delle minacce impersonano reclutatori presso aziende prestigiose. Questi falsi reclutatori utilizzano profili online e open source intelligence (OSINT) per prendere di mira individui che lavorano in settori come criptovalute, FinTech, difesa o sviluppo software. Il ‘reclutatore’ contatta i potenziali candidati su LinkedIn o via e-mail con un'offerta per candidarsi a una posizione ben retribuita. Se il bersaglio mostra interesse, l'attore delle minacce invia una descrizione del lavoro o un contratto di lavoro, che è un documento infettato da malware . Questo attacco ha avuto successo contro un ingegnere di Axie Infinity , risultando in una perdita di 540 milioni di dollari per l'azienda .

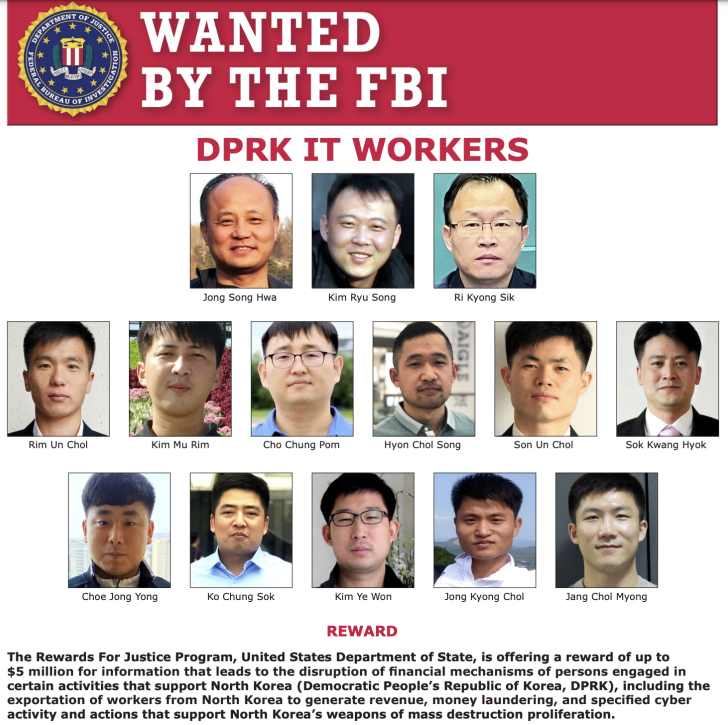

Una seconda versione dell'attacco coinvolge attaccanti che si spacciano per lavoratori IT o freelance. Migliaia di tecnici nordcoreani sono stati inviati all'estero per mascherarsi come freelance sudcoreani, giapponesi o occidentali. Questi operativi assumono lavori di sviluppo software o relativi alle criptovalute in aziende globali sotto falsi nomi. Ci sono anche operativi che lavorano attraverso laptop farm, che nascondono la vera origine dell'attaccante.

Alcuni di questi lavoratori nordcoreani sono incaricati di guadagnare un reddito per l'RGB. Altri sono incaricati di ottenere accesso interno per poter sottrarre fondi, rubare proprietà intellettuale o installare malware per assistere in futuri attacchi Lazarus.

Queste truffe dei falsi lavoratori trasformano il reclutamento aziendale in un vettore di attacco. Altri gruppi di minacce utilizzano attacchi simili, ma nessuno ha eguagliato il successo o la portata di quelli collegati al Lazarus Group.

Catena di infezione e tattiche preferite

Il gruppo Lazarus utilizza diverse tattiche comuni per ottenere l'accesso a un sistema:

- E-mail di spear phishing: Lazarus è stato osservato mentre inviava e-mail di phishing mirate alle vittime. Si tratta spesso di messaggi politici o finanziari che sollecitano il destinatario ad agire su un allegato o URL dannoso e talvolta sono combinati con exploit zero-day in software comuni. Questo rimane la principale tecnica di accesso iniziale del gruppo.

- Sfruttamento delle vulnerabilità del software: Lazarus utilizza e talvolta sviluppa exploit zero-day, e può armare exploit pubblicamente noti molto rapidamente.

- Attacchi watering hole e compromissione strategica del web: Il gruppo utilizzerà queste tattiche per raggiungere un target demografico specifico. In un attacco, il Lazarus Group ha iniettato codice dannoso nel sito di un regolatore finanziario polacco per infettare i dipendenti delle banche con download dannosi. Il gruppo ha anche compromesso siti di aggiornamento software legittimi per distribuire installer compromessi.

- Attacchi alla catena di approvvigionamento: Lazarus è abile nelle compromissioni della catena di approvvigionamento, come dimostrato dagli attacchi menzionati in precedenza.

- Ingegneria sociale e identità false: Oltre alle truffe per i lavoratori, Lazarus crea altre identità false come potenziali partner commerciali o investitori. Ad esempio, si sono finti venture capitalist interessati a investire in una startup crypto per costruire un rapporto e poi condividere un "documento di due diligence" infetto da malware.

- Malware impiantato da un cospiratore di Lazarus: I ‘falsi lavoratori’ che si infiltrano nelle aziende straniere possono rilasciare malware in un sistema per aprire una porta agli operatori del Lazarus Group.

Gli attacchi non di ingegneria sociale del Lazarus Group mostrano un completo chain di attacco APT, iniziando con l'accesso iniziale tramite e-mail di spear phishing o vulnerabilità sfruttata. Una volta all'interno della rete, gli attori delle minacce rilasciano malware che apre una semplice backdoor che conferma la connettività con i server di comando e controllo (C2). Se il gruppo determina che la macchina infetta è un controller di dominio o un altro dispositivo sensibile, procederà con l'attacco.

A questo punto, il Lazarus Group installerà un toolkit completo sul sistema di destinazione. Questo include strumenti più avanzati come keylogger, scanner di rete e backdoor di seconda fase che possono controllare completamente la macchina. Questi payload sono nascosti nel registro o mascherati come file legittimi per evitare il rilevamento.

Il passo successivo è escalation dei privilegi e movimento laterale attraverso i server, che di solito viene realizzato con exploit noti o credenziali rubate. A seconda della missione, potrebbero cercare e rubare dati specifici o identificare sistemi di transazione finanziaria e prepararsi a rubare fondi. Ad esempio, nell'operazione ‘FASTCash’, Lazarus ha impiantato malware sui server di switch di pagamento delle banche per approvare prelievi fraudolenti di contanti dagli ATM.

Il gruppo tenta di coprire le sue tracce in diversi modi. Un metodo è configurare malware distruttivo per eseguirsi a un orario programmato. Questo è stato il caso del colpo alla Banca del Bangladesh, dove il gruppo ha impiantato malware che avrebbe alterato o rimosso i record delle transazioni e cancellato i file di log. Questo era inteso a impedire alla banca di vedere i trasferimenti fraudolenti. Lazarus ha anche impiantato frammenti in lingua russa e codice da malware di altre nazioni per rendere più difficile l'attribuzione. Operano anche attraverso computer in altri paesi per nascondere gli IP nordcoreani.

I disertori

Gran parte delle informazioni che abbiamo sulla Corea del Nord e sul Gruppo Lazarus provengono da ex membri dell'RGB e di altre agenzie di alto livello. Questi disertori ora vivono e lavorano sotto identità diverse, quindi puoi presumere che i seguenti individui stiano usando pseudonimi.

Il disertore più prominente è Kim Kuk-song, che è stato coinvolto nell'intelligence nordcoreana per 30 anni. È fuggito in Corea del Sud nel 2014.

In un intervista con la BBC nel 2021, Kim ha confermato che il Lazarus Group è controllato dallo stato ad alto livello e che gli agenti sono altamente addestrati e diretti a "guadagnare denaro a tutti i costi" per il Leader Supremo. Ha descritto il cyberspazio come una "guerra segreta" per la Corea del Nord e che questi operativi completano missioni che le forze militari convenzionali non possono. Ha anche affermato che le operazioni informatiche sono utilizzate per eliminare i nemici e supportare i altri affari illeciti della Corea del Nord, come il traffico di droga e armi.

Kim Heung-kwang è un ex professore di informatica che ha insegnato agli operatori che lavorano nell'RGB. È fuggito nel 2004 e stima che la Corea del Nord avesse circa 6.000 cyber-guerrieri addestrati entro il 2015.

Jang Se-yul ha lasciato la Corea del Nord nel 2007. Ha studiato presso Mirim University, che è il college militare d'élite per gli operatori informatici. In un'intervista a Reuters, ha detto che gli attori delle minacce RGB sono stati selezionati e addestrati fin da giovani, e ce n'erano circa 1.800 entro il 2014. Ha anche confermato che le famiglie degli hacker nordcoreani che operano in Cina e in altri paesi sono trattenute come "collaterale", ma possono essere ricompensate per il successo dell'operazione informatica.

Alcuni disertori di basso livello che lavoravano nell'IT hanno menzionato che gli operatori informatici vivono in condizioni molto migliori rispetto al cittadino medio. I vantaggi includono cibo migliore e accesso a film stranieri e notizie globali. Questi sono lussi nella RPDC.

Sebbene le storie dei disertori varino, descrivono costantemente un programma di hacking centralizzato, strettamente controllato e ben finanziato. Queste testimonianze rivelano anche la mentalità dietro le operazioni: i membri del Lazarus Group si vedono come lavoratori leali che servono il loro paese, guidati da privilegi, ideologia e preoccupazione per le loro famiglie.

Proteggiti

Il gruppo Lazarus è una minaccia globale legittima su più livelli. Possono interrompere le attività delle aziende in tutto il mondo, rubare centinaia di milioni in criptovalute e bonifici bancari, infiltrarsi nelle aziende come dipendenti con identità false, infettare le aziende tramite truffe di reclutamento del personale e molto altro ancora. È fondamentale rimanere vigili contro il gruppo Lazarus, che già si considera in guerra con il mondo.

Proteggersi da truffe di falsi lavori e dipendenti:

- Verifica rigorosa nelle assunzioni: Le aziende dovrebbero implementare un controllo approfondito delle nuove assunzioni, soprattutto per le posizioni remote. Questo include la conduzione di interviste video dal vivo (in più fasi) per verificare l'identità della persona rispetto ai loro documenti e l'esecuzione di rigorosi controlli dei precedenti.

- Training per la sensibilizzazione per il personale HR e i responsabili delle assunzioni: Il personale HR dovrebbe essere formato per individuare i segni di un candidato falso. Segnali comuni di allarme sono il rifiuto di effettuare videochiamate, orari insoliti che potrebbero suggerire fusi orari stranieri e curricula che sembrano troppo perfettamente abbinati o troppo generici.

- Formazione dei dipendenti sulle offerte di lavoro non richieste: I dipendenti devono essere informati che le offerte di lavoro non richieste possono essere un'esca per il phishing e che i reclutatori legittimi non chiedono ai candidati di installare applicazioni o eseguire file eseguibili durante il processo di assunzione. Incoraggiare i dipendenti a segnalare offerte di lavoro di alto profilo che sembrano arrivare dal nulla, in modo che l'azienda possa determinare se si tratta di un attacco.

- Proteggi gli account personali: Incoraggia i dipendenti a proteggere la propria e-mail personale e i social media con password forti e uniche e l'autenticazione a due fattori. Lazarus a volte utilizza credenziali rubate per compromettere l'email personale o gli account LinkedIn dei dipendenti. Una buona gestione delle password riduce il rischio di una compromissione riuscita.

Difendersi dagli attacchi informatici del gruppo Lazarus:

- Gestione delle patch e segmentazione della rete: Una delle migliori difese è eliminare le lacune sfruttate dal Gruppo Lazarus. Applica tempestivamente le patch al software critico per impedire a Lazarus di utilizzare vulnerabilità note come punto di ingresso. L'attacco alla Banca del Bangladesh avrebbe avuto successo in parte a causa di sistemi non aggiornati e dell'assenza di filtri di uscita del firewall. Segmenta la tua rete per limitare i movimenti laterali e assicurati di isolare i sistemi sensibili sulla loro rete con accesso limitato.

- Protezione degli endpoint: Distribuire strumenti avanzati come Barracuda Managed XDR su workstation e server. Il malware Lazarus che si esegue sugli endpoint verrà intercettato da questa protezione. Il gruppo modifica costantemente il malware, ma il rilevamento basato sul comportamento può segnalare e avvisare sui processi sospetti.

- Gestione delle identità e degli accessi (IAM) forte: Imporre l'autenticazione multifattore (MFA) ovunque, in particolare per l'accesso remoto e gli account amministrativi. Applicare il principio del privilegio minimo e assicurarsi che i dipendenti abbiano solo le autorizzazioni necessarie per svolgere il loro lavoro. I sistemi di alto valore dovrebbero essere accessibili solo da un numero limitato di account protetti da MFA o token fisici come un YubiKey o Thetis.

- Monitora il traffico in uscita: Lazarus utilizza server C2 per gestire attacchi ed esfiltrare dati. Usa il monitoraggio della rete per rilevare anomalie come caricamenti da un server interno verso un IP esterno sconosciuto, o comunicazioni continue verso un IP sconosciuto all'azienda. Una soluzione di prevenzione della perdita di dati (DLP) può aiutare a rilevare e fermare l'esfiltrazione di dati sensibili.

- Sicurezza e-mail e anti-phishing: Rafforza i gateway e-mail per filtrare allegati e link dannosi. Utilizza il sandboxing per gli allegati e la riscrittura degli URL per analizzare i link quando vengono cliccati. Questo aiuterà a difendere gli utenti contro attacchi di spear phishing e di reclutamento del personale. Forma i dipendenti a verificare le e-mail inaspettate e implementa simulazioni di phishing di routine e esercitazioni di sicurezza.

- Piano di incident response & backup: Avere un piano di incident response e eseguire regolarmente il backup dei sistemi critici offline. Se un attaccante come il Lazarus Group cancella o cripta i dati, dovresti essere in grado di ripristinarli da un sistema di backup protetto. Esercitati nelle procedure di incident response e di recupero dei dati.

- Ricerca delle minacce per le tecniche note del gruppo Lazarus: Cerca attivamente nel tuo ambiente segni del gruppo Lazarus. Cerca hash di malware noti e altri comportamenti sospetti. Controlla strumenti legittimi come TightVNC o attività pianificate insolite, che possono essere indicatori di un attacco.

- Abbraccia Zero Trust: Adotta un approccio di zero trust, assumendo che qualsiasi utente o dispositivo possa essere compromesso in qualsiasi momento. Zero trust convalida l'utente e il dispositivo continuamente, anche tra segmenti interni, e intercetterà macchine e utenti che tentano di accedere a qualcosa oltre a ciò che è consentito.

Barracuda può aiutarvi

Con una piattaforma di sicurezza informatica basata sull'IA, la tua azienda può massimizzare la protezione e la resilienza informatica. Una piattaforma unificata che offre protezione avanzata, analisi in tempo reale e funzionalità di risposta proattiva aiuta a eliminare le lacune di sicurezza, ridurre la complessità operativa e migliorare la visibilità. Consolidando le funzioni di sicurezza principali, una piattaforma di sicurezza informatica è in grado di ridurre al minimo il carico amministrativo e semplificare le operazioni. Grazie alla consulenza di esperti in materia di sicurezza informatica, puoi sfruttare tutti i vantaggi di una piattaforma di sicurezza informatica unificata.

Risorse aggiuntive

- Denuncia completa del DOJ contro Park Jin Hyok (riguardo: Chosun Expo Joint Venture)

- Manifesto dei ricercati dell'FBI di Park Jin Hyok: https://en.wikipedia.org/wiki/Lazarus_Group

- Video–Quel lavoratore da remoto è reale? (YouTube)

Rapporto sulle violazioni della sicurezza e-mail 2025

Risultati chiave sull'esperienza e l'impatto delle violazioni della sicurezza e-mail sulle organizzazioni a livello mondiale

Iscriviti al blog di Barracuda.

Iscriviti per ricevere i Threat Spotlight, commenti del settore e altro ancora.

The MSP Customer Insight Report 2025

Uno sguardo globale su ciò di cui le organizzazioni hanno bisogno e vogliono dai loro provider di servizi gestiti per la sicurezza informatica