Difesa delle infrastrutture: Sistemi idrici e fognari

Il nostro primo post sull'infrastruttura ha dettagliato il motivo per cui acqua, comunicazioni, energia e trasporti sono i settori principali dell'infrastruttura critica negli Stati Uniti. In questo post, esamineremo il settore dei sistemi idrici e delle acque reflue, le sue entità di governo e gli attori delle minacce che tentano di interrompere i sistemi idrici.

Questo settore garantisce l'accesso ad acqua potabile pulita e un adeguato trattamento delle acque reflue. CISA ci dice che ci sono 152.000 sistemi pubblici di acqua potabile, inclusi 50.000 sistemi idrici comunitari (CWS) e oltre 16.000 sistemi di trattamento delle acque reflue. Questi sistemi servono direttamente la maggior parte della popolazione statunitense. Ci sono altri 100.000+ sistemi idrici non comunitari che servono clienti come fabbriche, ospedali e altre aziende che dispongono di propri sistemi interni. L'EPA è l'Agenzia di Gestione del Rischio Settoriale (SRMA) per questo settore.

Sfortunatamente per gli Stati Uniti, oltre il 70% dei sistemi ispezionati dall'EPA da settembre 2023 viola i requisiti di sicurezza informatica del Safe Drinking Water Act (SDWA). La buona notizia è che molte delle violazioni potrebbero essere risolte con pratiche di base, come cambiare le password predefinite, richiedere l'autenticazione a più fattori e applicare il principio del minimo privilegio. Poiché le strutture infrastrutturali si affidano sia a sistemi di tecnologia dell'informazione (IT) che di tecnologia operativa (OT) per funzionare, queste reti evolvono in reti ibride con lacune di sicurezza sconosciute. Gli operatori del settore idrico e di altre utility devono assicurarsi di avere piena visibilità dell'intera rete. Devono anche avere politiche di sicurezza coerenti, soluzioni uniformi e segmentazione ponderata della superficie di attacco in espansione.

Oltre a mancare di igiene informatica di base, molti sistemi idrici non sono riusciti a completare le Valutazioni del Rischio e della Resilienza (RRA) e i Piani di Risposta alle Emergenze (ERP) obbligatori. L'EPA descrive lo scopo delle RRA e degli ERP in questo modo:

Il tuo RRA può identificare gli uragani come un rischio significativo per la tua utility e delineare contromisure economicamente vantaggiose per ridurre il tuo rischio. Il tuo ERP, basato sui risultati del RRA, descrive poi i processi e le procedure che possono essere implementati per mitigare gli impatti degli uragani (ad esempio, inondazioni) sulla tua utility.

A partire dal 1 giugno 2024, l'EPA ha aumentato le ispezioni e le azioni di applicazione contro le entità non conformi.

Attori di minaccia

Gli attori delle minacce sponsorizzati dallo Stato non sono gli unici gruppi che attaccano i sistemi idrici, ma sono attualmente i più prominenti. Ad esempio:

Affiliati russi:

Gruppi hacktivisti come People’s Cyber Army (PCA) e Z-Pentest hanno preso di mira vulnerabilità nei software di virtual network computing (VNC), nei software proprietari per il controllo delle acque, nei sistemi di controllo industriale (ICS) e nei dispositivi di rete come i firewall. Attaccano anche altre infrastrutture critiche come il settore energetico, alimentare e agricolo, e le dighe. Sono riusciti a riconfigurare i parametri operativi dei sistemi di controllo e a cambiare le password amministrative per impedire l’accesso agli operatori legittimi.

L'attore della minaccia Sandworm è ufficialmente designato come "Unità Militare 74455" e opera come unità di guerra cibernetica all'interno della agenzia di intelligence militare russa. L'Esercito Cibernetico della Russia Rinato (CARR) è collegato a Sandworm ma opera in modo più sconsiderato e aggressivo. Alcuni esperti ritengono che l'agenzia di intelligence militare russa abbia istituito il CARR per condurre attacchi poco adatti al più sofisticato Sandworm. Entrambi gli attori della minaccia prendono di mira i sistemi di infrastrutture critiche e i controllori di sistema.

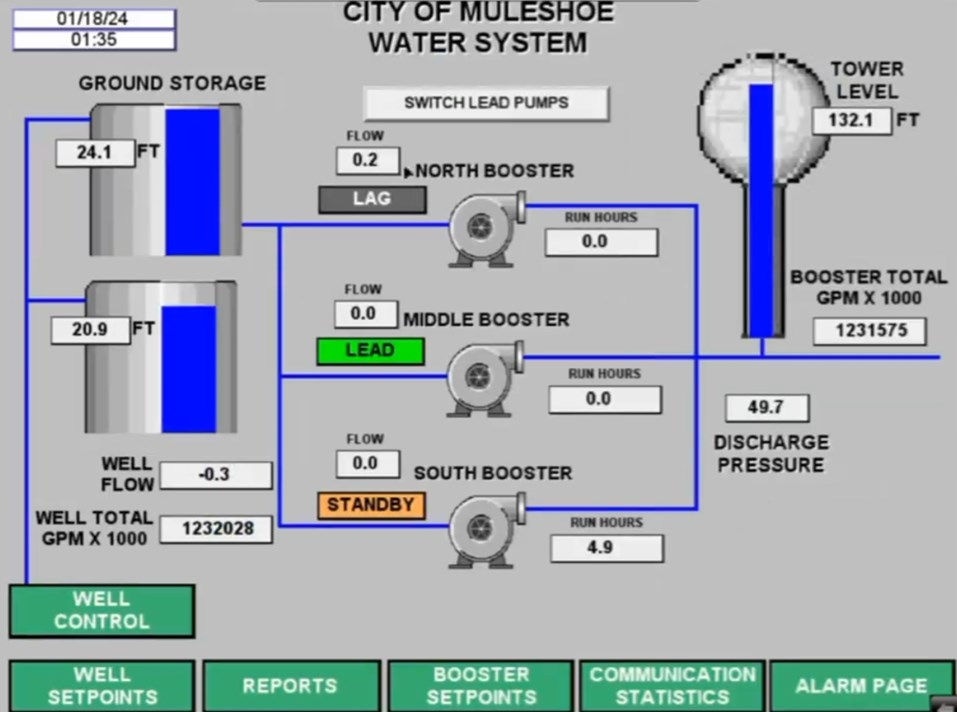

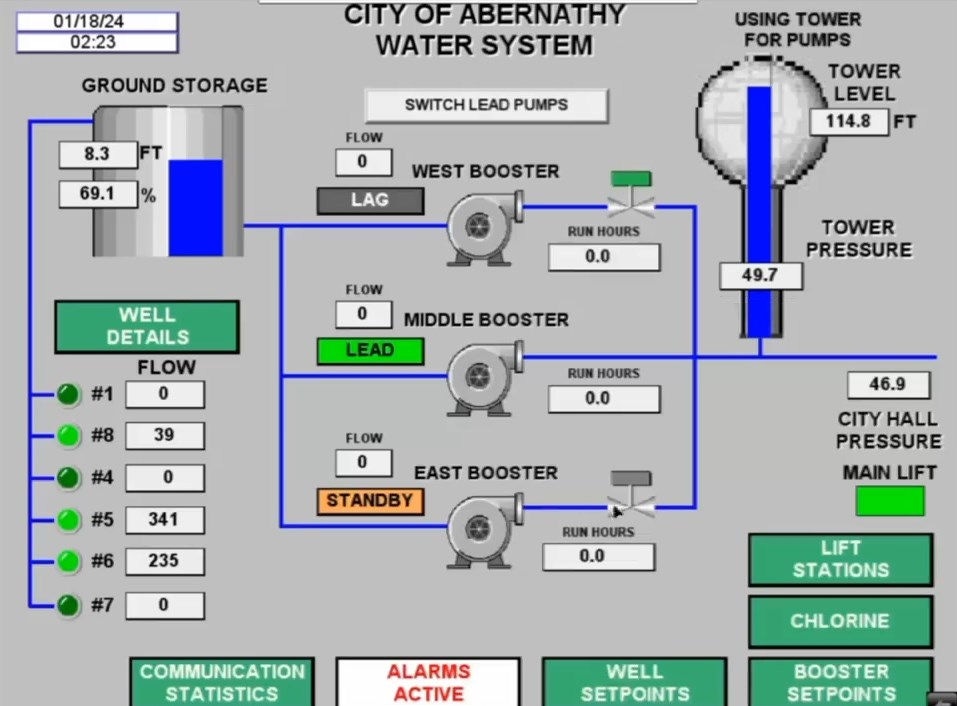

Uno degli attacchi più problematici si è verificato a Muleshoe, Texas, nel gennaio 2024. Muleshoe si trova a meno di 40 miglia dalla Base dell'Aeronautica di Cannon, sede di U.S. Air Force Special Operations Command e del 27th Special Operations Wing. Gli attori della minaccia sono riusciti a riconfigurare i sistemi di controllo e a far traboccare un serbatoio d'acqua. Gli attori della minaccia hanno utilizzato lo stesso attacco contro le città vicine di Abernathy, Hale Center e Lockney, e hanno pubblicato video di se stessi mentre interagivano con i sistemi di controllo dell'acqua.

I ricercatori di Mandiant hanno collegato questi attacchi a Sandworm, anche se CARR si è preso il merito. Puoi ottenere ulteriori dettagli su questi attacchi qui.

Affiliate iraniani:

L’attore delle minacce Cyber Av3ngers sarebbe presumibilmente collegato al Corpo delle Guardie della Rivoluzione Islamica iraniano (IRGC).Cyber Av3ngers was originally thought to be an independent hacktivist group but was linked to IGRC by “connessioni con campagne di hacking precedentemente identificate, obiettivi specifici e altre informazioni non pubbliche.” Si ritiene inoltre che l’IRGC disponga di attori delle minacce che operano direttamente all’interno del proprio Comando Cibernetico-Elettronico (CEC, o IRGC-CEC).

Gli attori della minaccia Cyber Av3ngers e CEC hanno preso di mira controller logici programmabili (PLC) e altre tecnologie operative (OT) per compromettere i sistemi idrici statunitensi. Questo è un classico attacco alla catena di fornitura contro l'infrastruttura statunitense tramite exploit su un PLC di terze parti vulnerabile. Poiché i PLC vulnerabili sono prodotti in Israele, il gruppo Cyber Av3ngers sfrutta questa opportunità per colpire sia gli Stati Uniti che Israele in un singolo attacco.

"Sei stato hackerato, abbasso Israele. Ogni apparecchiatura 'made in Israel' è un bersaglio legale di CyberAv3ngers."

Le segnalazioni indicano che il gruppo sta conducendo attacchi opportunistici di basso livello mirati ad apparecchiature di fabbricazione israeliana. Altre ricerche mostrano che gli attori delle minacce stanno diventando più sofisticati, utilizzando malware personalizzato IOCONTROL per infiltrarsi nei sistemi idrici e nelle stazioni di servizio.

Affiliati della Repubblica Popolare Cinese (RPC):

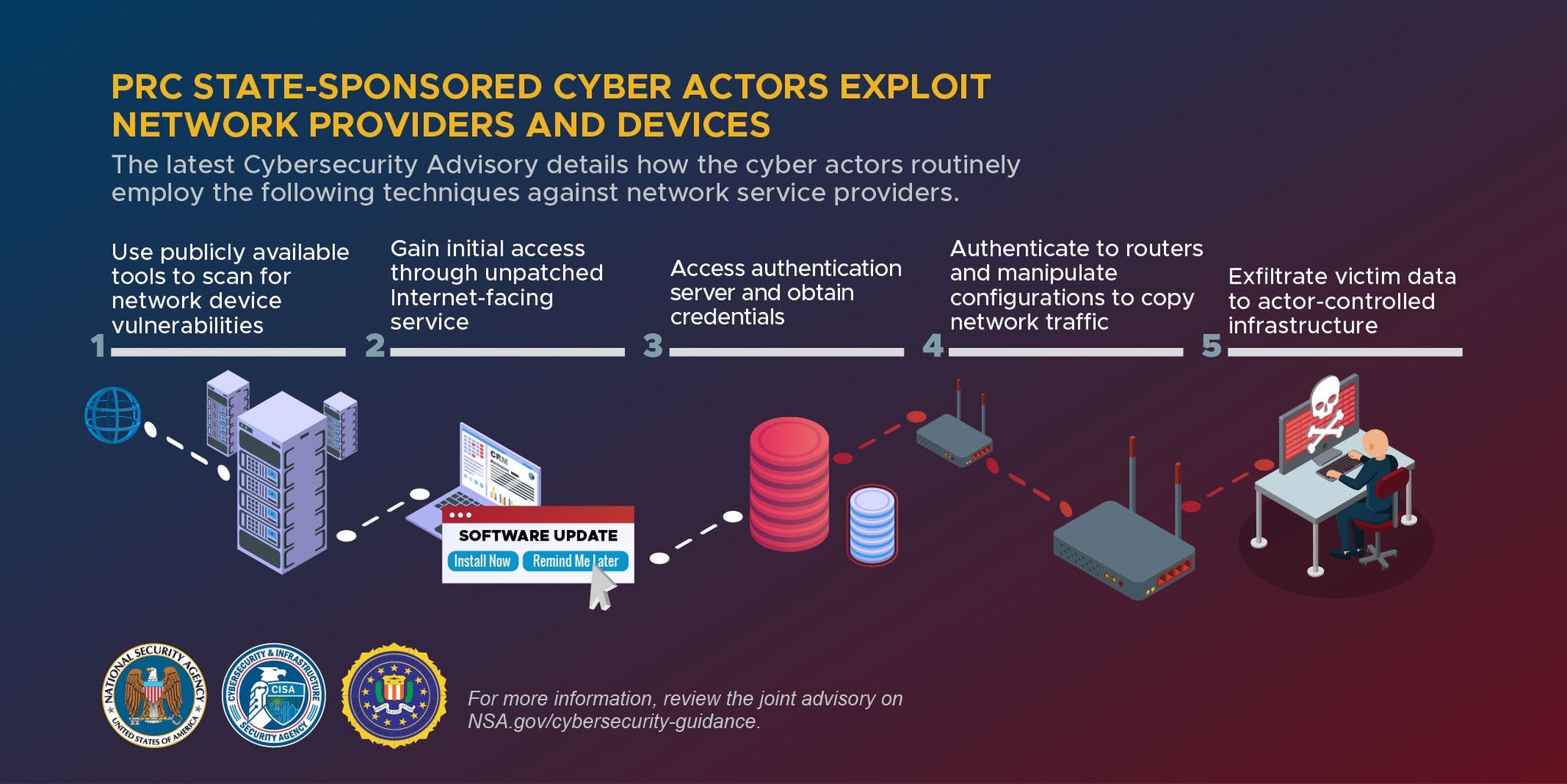

La RPC ha una forza informatica sofisticata organizzata in forze militari e non governative. L'Esercito Popolare di Liberazione (PLA) controlla le forze militari, che prendono di mira aziende di satelliti e comunicazioni negli Stati Uniti, in Giappone e in Europa. Oltre alle unità militari, ci sono decine di migliaia di civili che assistono nelle attività di attacco e difesa. L'allineamento ideologico e il numero stesso di attori di minaccia militari e civili rendono l'operazione informatica della RPC tra le più formidabili al mondo.

L'Ufficio del Direttore dell'Intelligence Nazionale degli Stati Uniti riporta che gli attacchi affiliati alla RPC sono tra le "minacce più grandi e persistenti alla sicurezza nazionale degli Stati Uniti". Questo è in gran parte dovuto al volume degli attacchi e alla sofisticazione delle Minacce Persistenti Avanzate (APT) sponsorizzate dalla RPC. La Camera dei Rappresentanti degli Stati Uniti ha approvato all'unanimità la Risoluzione della Camera 9769, che istituirebbe una task force "per affrontare le estese minacce informatiche poste dagli attori informatici sponsorizzati dallo stato legati alla RPC".

L'attore di minaccia PRC Salt Typhoon è attualmente nei titoli per il suo massiccio attacco alle reti di telecomunicazione statunitensi. Gli attori di Salt Typhoon sono esperti nell'uso di tecniche living-off-the-land (LotL) per mantenere persistenza e invisibilità. Non sono attualmente collegati ad attacchi ai sistemi idrici, ma tutti i settori dipendono da comunicazioni affidabili. Le autorità hanno avvertito tutte le industrie e i settori di difendersi da questa minaccia.

All'inizio di quest'anno, i funzionari statunitensi hanno scoperto che l'attore di minacce affiliato alla RPC Volt Typhoon aveva mantenuto l'accesso ai sistemi di infrastrutture chiave per almeno cinque anni. Questo attore di minacce si impegna in attività di "pre-posizionamento", il che significa che l'attaccante si pone in una posizione per condurre attacchi futuri. Attraverso questi attori di minacce, la RPC ha accesso immediato alle infrastrutture statunitensi, che possono utilizzare a piacimento. Volt Typhoon attacca tutti i settori delle infrastrutture, con enfasi su energia, comunicazioni, trasporti e acqua.

L'attore della minaccia BlackTech ha preso di mira i sistemi governativi, diversi settori infrastrutturali e le entità che supportano gli eserciti di Stati Uniti e Giappone. Questo gruppo è noto per la sua longevità e ampio inventario di malware personalizzato e meccanismi di persistenza. BlackTech prende di mira firewall vulnerabili che proteggono gli uffici remoti o filiali di aziende più grandi. Una volta dentro, cercano di mimetizzarsi con il traffico di rete, spostarsi verso reti più grandi e scalare i privilegi fino ad avere il pieno controllo amministrativo sui beni presi di mira.

Nel settembre 2023, un avviso congiunto redatto dalle autorità degli Stati Uniti e del Giappone ha avvertito il pubblico:

BlackTech ha dimostrato capacità di modificare il firmware del router senza essere rilevato e di sfruttare le relazioni di fiducia tra domini dei router per passare dalle filiali internazionali alle sedi centrali in Giappone e negli Stati Uniti, i principali obiettivi.

L'Agenzia per la Sicurezza Nazionale degli Stati Uniti (NSA) si è unita ad altre agenzie di polizia nell'avvertire il pubblico su queste minacce.

Sfide alla sicurezza dei sistemi idrici e di trattamento delle acque reflue

Vincoli di bilancio, sistemi legacy/fine vita e vulnerabilità della catena di approvvigionamento sono sfide per tutti i settori, e le linee guida per mitigare questi rischi saranno simili in tutti i casi. Tuttavia, la frammentazione dell'infrastruttura idrica pone alcune sfide uniche.

Il 92% dei sistemi idrici comunitari sono piccoli sistemi idrici pubblici (PWS) che servono meno di 10.000 clienti. La maggior parte dei fornitori di piccoli PWS serve meno di 500 clienti, il che li rende attraenti per gli attori delle minacce in cerca di obiettivi facili. I sistemi più piccoli spesso hanno meno risorse e meno competenze in materia di cybersicurezza disponibili, motivo per cui quelle pratiche di igiene informatica di base sono così importanti. Una gestione disciplinata e coerente delle patch e la sicurezza delle credenziali possono chiudere molte delle lacune in queste reti.

"Il rischio comunitario degli attacchi informatici include un aggressore che assume il controllo delle operazioni di un sistema per danneggiare le infrastrutture, interrompere la disponibilità o il flusso dell'acqua, o alterare i livelli chimici, il che potrebbe consentire lo scarico di acque reflue non trattate in un corso d'acqua o contaminare l'acqua potabile fornita a una comunità," ~ Portavoce dell'EPA citato da CNBC: l'acqua potabile americana è sotto attacco, con legami con Cina, Russia e Iran.

Guida per gli operatori del sistema idrico

“L'acqua è tra le meno mature in termini di sicurezza,” Adam Isles, responsabile della pratica di cybersecurity per Chertoff Group, citato da CNBC: L'amministrazione Biden, i porti statunitensi si preparano agli attacchi informatici mentre l'infrastruttura nazionale è nel mirino

L'EPA, CISA e altre agenzie hanno pubblicato le migliori pratiche e altre linee guida per l'infrastruttura:

- Sicurezza della rete: Limitare la connettività internet dei dispositivi di tecnologia operativa (OT) come controllori e terminali remoti. Laddove possibile, mantenere la segmentazione tra sistemi IT e OT.

- Controllo degli accessi e autenticazione: Modifica immediatamente le password predefinite e applica misure di controllo degli accessi rigide, inclusa l'autenticazione a più fattori (MFA) ove possibile. Distribuisci una soluzione zero-trust che protegga l'accesso a tutti i sistemi IT e OT.

- Gestione degli asset: Mantenere un inventario aggiornato degli asset OT/IT per capire cosa necessita di protezione. Priorizzare i dispositivi a rischio più elevato come quelli automatizzati o connessi a Internet.

- Backup e Recovery: Eseguire regolarmente il backup dei sistemi OT e IT, utilizzando il sistema NIST 3-2-1. Testare regolarmente le procedure di backup e monitorare il sistema per nuove condivisioni di file e posizioni di archiviazione dati che potrebbero essere al di fuori dell'attuale set di backup.

- Gestione delle vulnerabilità: mitiga le vulnerabilità conosciute e applica patch e aggiornamenti di sicurezza il prima possibile. Dai priorità alle patch secondo il catalogo delle vulnerabilità sfruttate conosciute (KEV) di CISA.

- Formazione e consapevolezza: Formare il personale e i collaboratori sulla consapevolezza della sicurezza informatica e sulle migliori pratiche.Insegnare ai dipendenti a riconoscere e evitare i tentativi di phishing.

- Pianificazione della risposta agli incidenti: Sviluppare e testare piani di risposta e recupero agli incidenti di cybersecurity. Stabilire procedure di emergenza e condurre operazioni manuali dei sistemi automatizzati nel caso in cui questi sistemi siano compromessi.

L'EPA ha ulteriori indicazioni sulla sicurezza qui.

Guida al pubblico

CISA e altre agenzie hanno anche emesso linee guida per il pubblico. Queste spaziano dalle pratiche comuni di cybersecurity alla difesa dell'infrastruttura.

- Pratica buone abitudini di cybersicurezza a casa, soprattutto se usi contatori dell'acqua intelligenti o dispositivi per l'acqua connessi a Internet. Ciò include l'uso di password robuste e l'autenticazione multi-fattore (MFA) per qualsiasi account correlato ai servizi idrici.

- Segnalare comportamenti sospetti osservati vicino alle strutture infrastrutturali idriche. Queste potrebbero essere fonti d'acqua, impianti di trattamento, sistemi di distribuzione o altri elementi dell'infrastruttura. L'entità governativa può essere un'autorità locale o un'azienda idrica.

- Interagisci con i funzionari locali e le aziende di servizi per conoscere le sfide del sistema idrico nella tua comunità. Promuovi maggiori risorse per la cybersicurezza dove necessario.

Gli utenti e i dipendenti dei sistemi di infrastrutture idriche devono proteggere diligentemente le proprie credenziali. Gli aggressori prenderanno di mira in modo strategico le persone rilevanti per l'attacco più ampio. Abbiamo visto che questo accade molte volte, più recentemente da attori delle minacce dell'IRGC che stanno prendendo di mira individui che “hanno qualche legame con gli affari iraniani e mediorientali, come attuali o ex alti funzionari governativi, personale senior di think tank, giornalisti, attivisti e lobbisti. Più recentemente, l'FBI ha osservato questi attori prendere di mira persone associate a campagne politiche statunitensi.”

Lo stesso tipo di minaccia viene utilizzato contro individui affiliati a sistemi idrici e altre infrastrutture. Le infrastrutture critiche sono una questione di sicurezza nazionale. Ogni operatore in questi sistemi dovrebbe incoraggiare una cultura della consapevolezza della sicurezza e praticare una buona igiene informatica.

Il nostro prossimo blog sull'infrastruttura coprirà il settore delle comunicazioni. Se desideri saperne di più sull'infrastruttura critica, il sito ufficiale degli Stati Uniti ha una tonnellata di risorse.

Rapporto sulle violazioni della sicurezza e-mail 2025

Risultati chiave sull'esperienza e l'impatto delle violazioni della sicurezza e-mail sulle organizzazioni a livello mondiale

Iscriviti al blog di Barracuda.

Iscriviti per ricevere i Threat Spotlight, commenti del settore e altro ancora.

The MSP Customer Insight Report 2025

Uno sguardo globale su ciò di cui le organizzazioni hanno bisogno e vogliono dai loro provider di servizi gestiti per la sicurezza informatica