Difesa delle infrastrutture: Sistemi di comunicazione

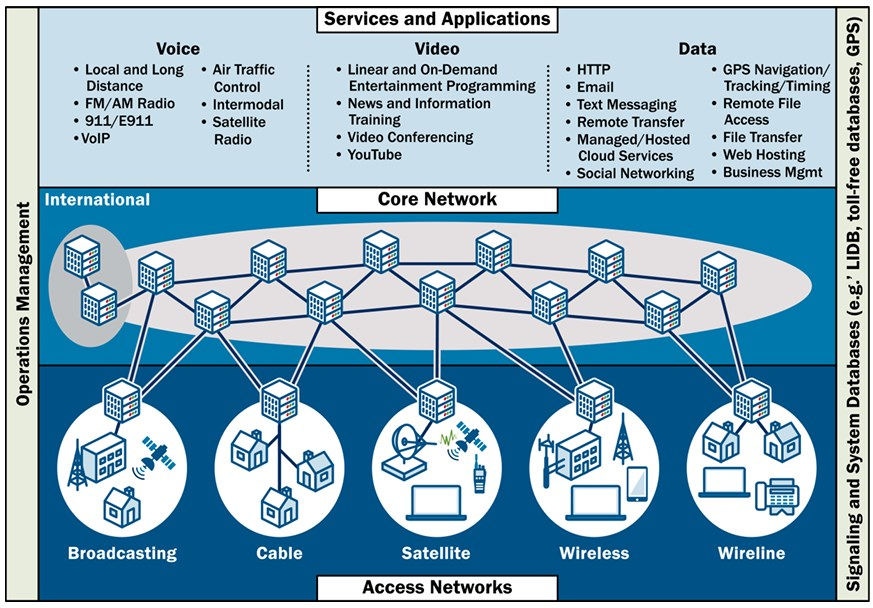

Il settore delle comunicazioni è un elemento chiave nelle operazioni di quasi tutte le altre infrastrutture e industrie. È considerato uno dei quattro settori fondamentali e include molteplici domini come la banda larga mobile, il cloud computing, la diffusione e le reti che supportano Internet e altri sistemi informativi. Questi sistemi sono parzialmente illustrati qui:

Il moderno settore delle comunicazioni è quasi irriconoscibile per coloro che lo hanno definito per la prima volta trent'anni fa. L'Ordine Esecutivo 13010 (EO 13010) del 1996 ha identificato le telecomunicazioni come uno degli otto settori vitali per la difesa e la sicurezza economica degli Stati Uniti. EO13010 ha riconosciuto sia le minacce fisiche che quelle informatiche e ha fornito la prima definizione formale di infrastruttura critica. Il settore delle telecomunicazioni era concentrato su sistemi e reti di telecomunicazioni tradizionali.

La Direttiva Presidenziale 63 (PDD-63) del 1998 ha ampliato la portata delle minacce informatiche, aumentato i settori delle infrastrutture critiche e assegnato agenzie federali specifiche per guidare gli sforzi governativi con ciascun settore. Anche la terminologia è stata aggiornata per riflettere un insieme più ampio di settori e funzioni all'interno di ciascun settore. Questo ci ha portato il Settore delle Comunicazioni, che era più inclusivo delle tecnologie emergenti e dei nuovi sistemi informativi.

Il settore delle comunicazioni ha ampie interconnessioni con praticamente tutte le altre infrastrutture critiche. Ecco alcuni dettagli sulle sue interdipendenze con gli altri tre settori principali:

Settore |

Dipendenze dalle comunicazioni |

Dipendenze di comunicazione sul settore |

Trasporto |

- Sistemi di gestione del traffico in tempo reale e di navigazione |

- Supporto infrastrutturale (ad esempio, linee in fibra ottica lungo le vie di trasporto) |

Energia |

- Monitoraggio e controllo delle operazioni della rete energetica (sistemi SCADA) |

- Alimentazione affidabile per sistemi di comunicazione |

Acqua |

- Sistemi di controllo e acquisizione dati (SCADA) per il trattamento e la distribuzione dell'acqua |

- Acqua per il raffreddamento delle apparecchiature di comunicazione (ad es. data center) - Dipendenza dai servizi idrici per le attività di manutenzione |

Queste interdipendenze creano un complesso panorama di rischi, in cui un'interruzione in un settore può avere effetti a cascata su molti altri.

Chi è il responsabile?

La proprietà dei beni nel settore delle comunicazioni comporta un mix di aziende private, enti pubblici e strutture ibride, con centinaia di aziende che operano in diversi settori. Esempi:

Proprietari del settore privato

Società per azioni: Verizon Communications Inc. possiede e gestisce una vasta rete di torri cellulari, cavi in fibra ottica e altri beni critici per le comunicazioni.

Aziende private: Diamond Communications possiede e gestisce oltre 4.000 siti di comunicazione wireless affittati, proprietà di antenne distribuite e altri beni.

Proprietari del Settore Pubblico

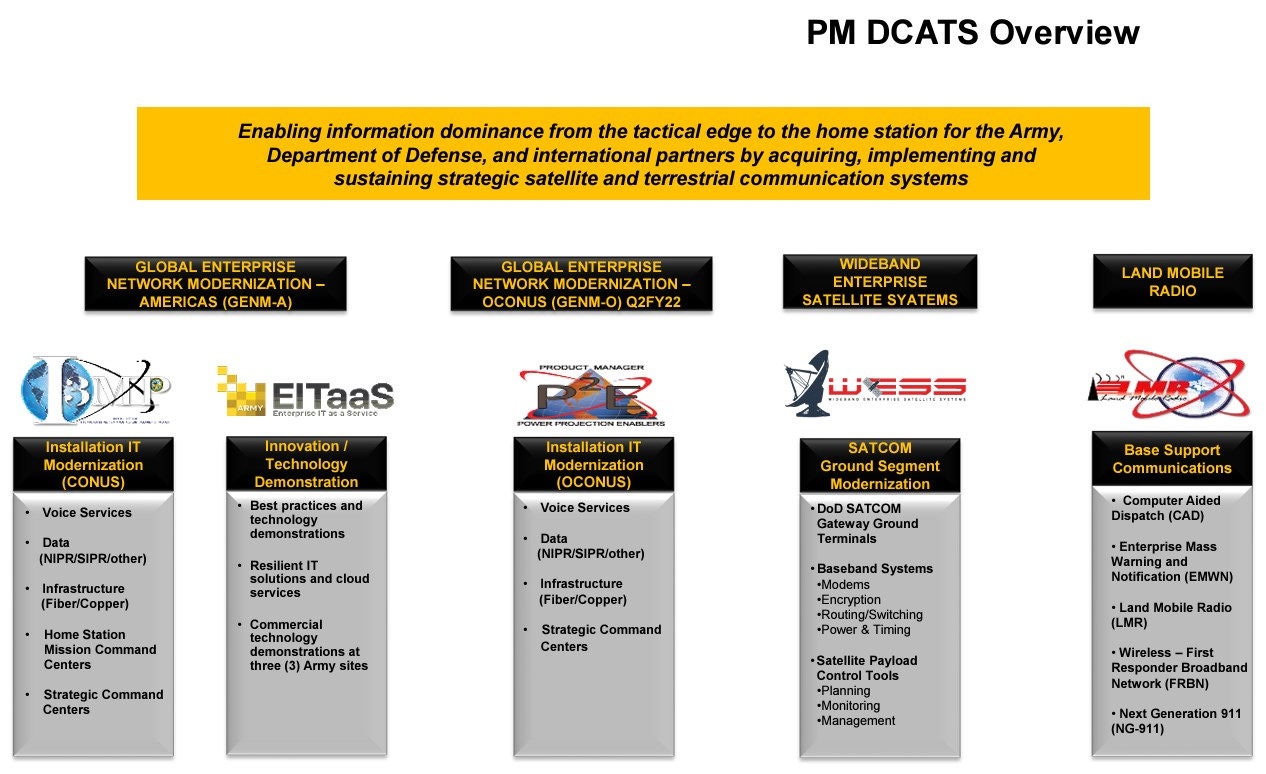

Il Dipartimento della Difesa degli Stati Uniti (DoD) possiede e gestisce diversi sistemi di comunicazione tra cui la Defense Information Systems Network (DISN), il Joint Worldwide Intelligence Communication System (JWICS) e i Defense Communications and Army Transmission Systems (DCATS). Il DoD è uno dei maggiori proprietari di infrastrutture critiche nel settore pubblico degli Stati Uniti.

Strutture di partnership ibride

L'Main Connectivity Authority è una partnership pubblico-privata nel settore delle comunicazioni. Questa organizzazione statale esiste per espandere i servizi di banda larga nelle aree rurali e altre comunità del Maine. A tal fine, il governo statale collabora con molteplici aziende private che possono fornire questi servizi.

Partenariati Pubblico-Privati (PPP)

L'Autorità per la Banda Larga della Eastern Shore della Virginia è una partnership tra le contee di Accomack e Northampton. Questa autorità ha costruito una infrastruttura di banda larga di livello intermedio attraverso le due contee rurali e l'ha resa disponibile alle comunità locali e ai fornitori di servizi privati.

Il settore privato possiede la maggior parte delle risorse di comunicazione negli Stati Uniti. Poiché i proprietari e gli operatori sono responsabili della sicurezza delle loro risorse, il settore privato è responsabile della sicurezza della maggior parte delle infrastrutture di comunicazione negli Stati Uniti.

Ogni settore ha un Agenzia di Gestione del Rischio Settoriale (SRMA) e Piano Settoriale Specifico (SSP) destinato ad aiutare i proprietari e gli operatori nella gestione dei rischi attuali. Sebbene lo sviluppo del SSP sia obbligatorio, l'implementazione delle linee guida del SSP è quasi sempre volontaria per il settore privato e altre entità non federali.

Il Dipartimento della Sicurezza Nazionale degli Stati Uniti (DHS) è l'Agenzia di Gestione del Rischio del Settore (SRMA) per il Settore delle Comunicazioni. L'Agenzia per la Sicurezza Informatica e delle Infrastrutture (CISA) è l'agenzia che svolge questi compiti SRMA. Il SSP delle Comunicazioni è pubblicato qui.

Rischi e sfide

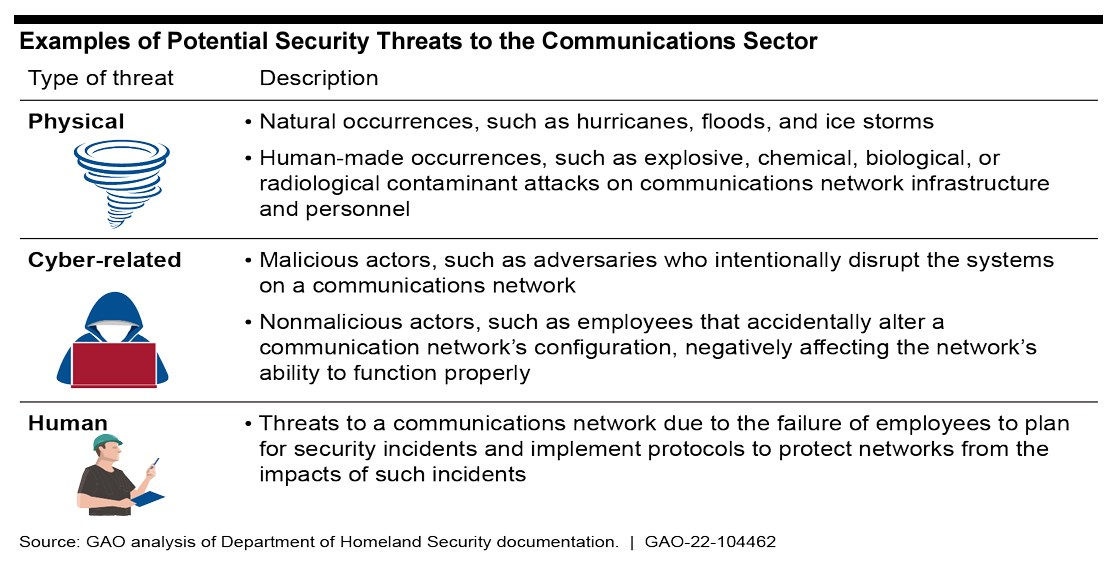

Un rapporto del 2021 dell'Ufficio di Contabilità del Governo degli Stati Uniti (GAO) ha riassunto i rischi per il Settore delle Comunicazioni in un rapporto di 43 pagine che ha identificato tre questioni chiave:

- CISA non aveva valutato le prestazioni del suo supporto al Settore delle Comunicazioni. Non c'erano metriche o meccanismi di feedback in atto per misurare l'efficacia.

- CISA non aveva completato una valutazione delle capacità per il suo ruolo di coordinatore federale della risposta e del recupero degli incidenti. Potrebbero esserci lacune sconosciute nelle risorse o nel personale.

- CISA non ha aggiornato il Piano Settoriale delle Comunicazioni del 2015 per riflettere nuove e emergenti minacce, rischi e le sue responsabilità statutarie. La SRMA raccomanda che tutti gli SSP siano aggiornati ogni quattro anni.

Il GAO ha incluso raccomandazioni per azioni esecutive per affrontare questi problemi chiave. A partire da questo scritto, queste raccomandazioni rimangono aperte / non eseguite.

È importante ricordare che l'SSP fornisce solo linee guida e nessuna entità è obbligata a seguire le raccomandazioni. Tuttavia, l'SSP si riferisce alle condizioni operative uniche e al panorama dei rischi affrontati dal settore. Poiché l'SSP è attualmente obsoleto, manca di linee guida sulle nuove e emergenti minacce alla catena di fornitura della tecnologia delle comunicazioni o sulle interruzioni dei servizi di posizionamento, navigazione e tempismo.

Altre sfide sono simili a quelle riscontrate in molti altri settori: sistemi legacy che sono fondamentali per le missioni ma obsoleti e non supportati, vulnerabilità della catena di approvvigionamento sotto il controllo di terze parti e frammentazione dell'infrastruttura che crea pratiche di sicurezza incoerenti tra i fornitori.

Attacchi informatici in corso e danni

Almeno nove fornitori di comunicazioni statunitensi sono stati compromessi da Salt Typhoon, un attore di minaccia affiliato con la Repubblica Popolare Cinese (RPC). Questo gruppo prende di mira le comunicazioni e altre infrastrutture critiche a livello mondiale dal 2020. I ricercatori credono che questo gruppo abbia preso di mira hotel, governi e studi legali dal 2019, ma il gruppo non è stato identificato fino a più tardi. L'Ufficio Federale di Investigazione (FBI) e CISA hanno confermato l'affiliazione di Salt Typhoon con la RPC.

Salt Typhoon è conosciuto con diversi altri nomi, come FamousSparrow, GhostEmperor e UNC2286. Il gruppo utilizza una varietà di tattiche, tecniche e procedure (TTP) sofisticate nei loro attacchi informatici:

- Sfruttamento delle Vulnerabilità: Il gruppo sfrutta sia vulnerabilità note che zero-day in sistemi ampiamente utilizzati, come Microsoft Exchange (vulnerabilità ProxyLogon) e Ivanti Connect Secure (CVE-2023-46805, CVE-2024-21887).

- Malware avanzato: Malware personalizzato come "GhostSpider" consente un accesso persistente ai sistemi compromessi.

- Tecniche di movimento laterale e offuscamento: Il gruppo utilizza una varietà di strumenti per spostarsi nei sistemi ed eludere il rilevamento.

Salt Typhoon utilizza anche credenziali rubate e infezioni da malware per ottenere l'accesso. Questi sono metodi comprovati di compromissione, e dovresti presumere che anche i gruppi più sofisticati utilizzeranno questi metodi.

Altri due affiliati della RPC sono stati collegati ad attacchi nel settore delle comunicazioni. Volt Typhoon e APT41 hanno infiltrato sistemi apparentemente sicuri, spesso tramite vulnerabilità non patchate o precedentemente sconosciute.

La RPC non è sola in questi tentativi di destabilizzare altri paesi. Attori di minacce russi come Sandworm (Unità GRU 74455) e APT29 (Cozy Bear, Midnight Blizzard) hanno aziende di infrastrutture in molti paesi occidentali. Sandworm sembra concentrare i suoi sforzi sull'Ucraina, mentre APT29 conduce attacchi a livello globale.

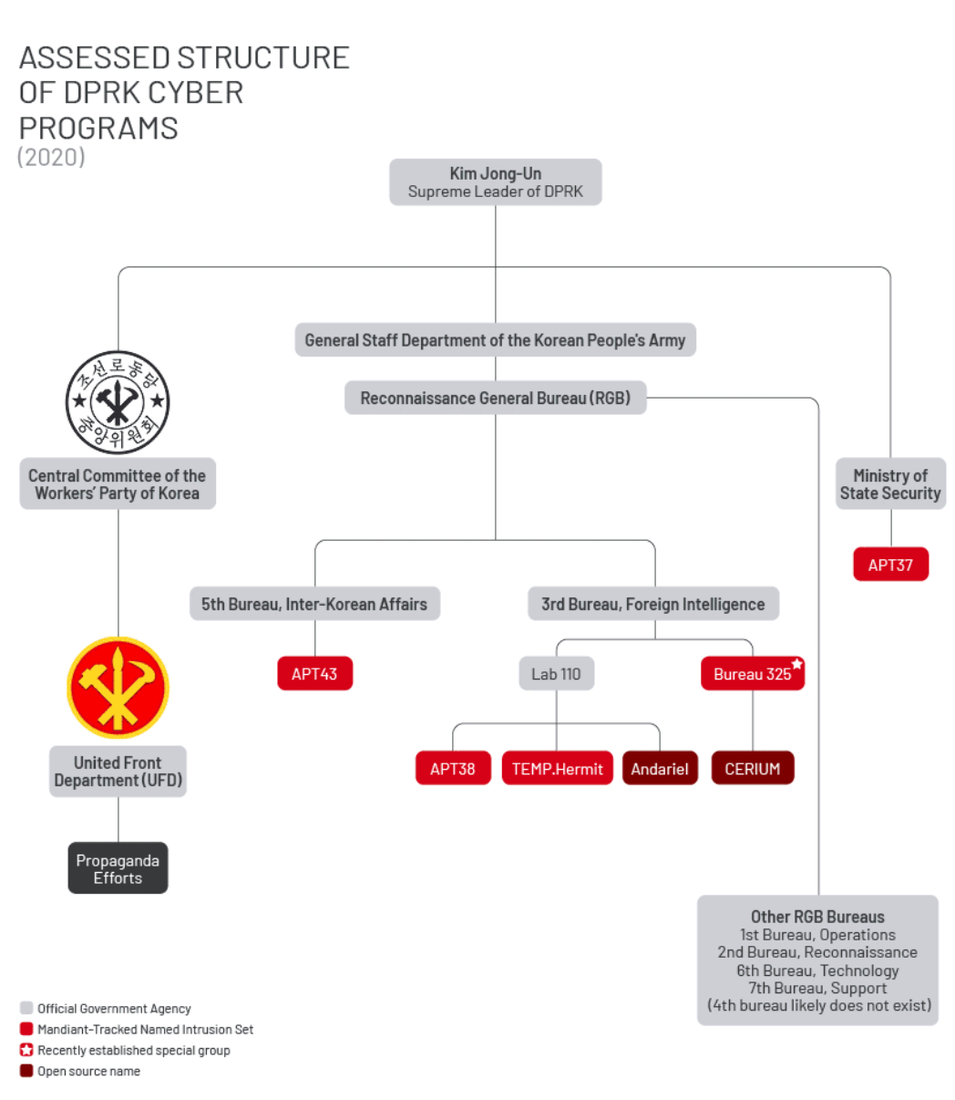

Diversi gruppi affiliati alla Repubblica Popolare Democratica di Corea (DPRK, Corea del Nord) sono stati implicati in attacchi alle comunicazioni degli Stati Uniti. Gruppi di minaccia come Andariel (APT45), Kimsuky (APT43) e Lazarus Group hanno infiltrato l'infrastruttura critica degli Stati Uniti per sostenere il regime nordcoreano. I ricercatori di Mandiant hanno pubblicato questa illustrazione delle relazioni tra gli attori delle minacce della DPRK e il regime di Kim Jong-Un:

Tutti questi gruppi sono motivati da spionaggio, posizionamento strategico e guadagno finanziario. È difficile calcolare i danni causati da questi attacchi, ma sappiamo che ci sono perdite finanziarie significative ed esposizione di dati sensibili. Ci sono state anche interruzioni operative, che amplificano i costi al di là del recupero dell'incidente.

Guida agli operatori dei sistemi di comunicazione

Gli operatori dell'infrastruttura di comunicazione dovrebbero seguire queste migliori pratiche e procedure:

- Segmentazione della rete per limitare il movimento laterale e isolare i sistemi critici e i dati sensibili.

- Metodi di autenticazione avanzati progettati per resistere al phishing e ad altri attacchi basati su credenziali.

- Disabilita tutti i servizi e i protocolli non necessari sui dispositivi di rete, mantieni aggiornate le versioni del sistema operativo e applica tempestivamente le patch di sicurezza.

- Istruire il personale sulle migliori pratiche di cybersicurezza, inclusi come identificare i tentativi di phishing e l'importanza di seguire le procedure di sicurezza dell'azienda.

- Sviluppa un piano di risposta agli incidenti e conduci regolari valutazioni di sicurezza.

- Valutare e monitorare le pratiche di sicurezza dei fornitori e dei venditori per mitigare i rischi associati all'accesso di terze parti ai sistemi e ai dati.

Guida al pubblico

Una delle responsabilità più importanti del pubblico è proteggere le credenziali e l'identità. Usa password robuste e MFA, fai attenzione ai tentativi di phishing e ai link o download sospetti e presta attenzione alla condivisione di informazioni personali sui social media. Utilizzare connessioni Wi-Fi sicure e proteggere l'accesso ai dispositivi personali sono anche misure critiche.

Non si può negare che le infrastrutture critiche siano una questione di sicurezza nazionale. Ogni operatore in questi sistemi deve promuovere una cultura della consapevolezza della sicurezza e praticare una buona igiene informatica. È inoltre importante che le parti interessate sfruttino le loro partnership e altri sistemi di supporto. Non possiamo proteggere adeguatamente l'infrastruttura delle comunicazioni senza un approccio collaborativo che coinvolga il governo, l'industria e il pubblico.

The Ransomware Insights Report 2025

Risultati chiave sull'esperienza e l'impatto del ransomware sulle organizzazioni a livello mondiale

Iscriviti al blog di Barracuda.

Iscriviti per ricevere i Threat Spotlight, commenti del settore e altro ancora.

Sicurezza della vulnerabilità gestita: correzione più rapida, meno rischi, conformità più semplice

Scopri quanto può essere facile individuare le vulnerabilità che i criminali informatici vogliono sfruttare