Atlantis AIO: La grande piattaforma 'tutto-in-uno' per l'inserimento di credenziali

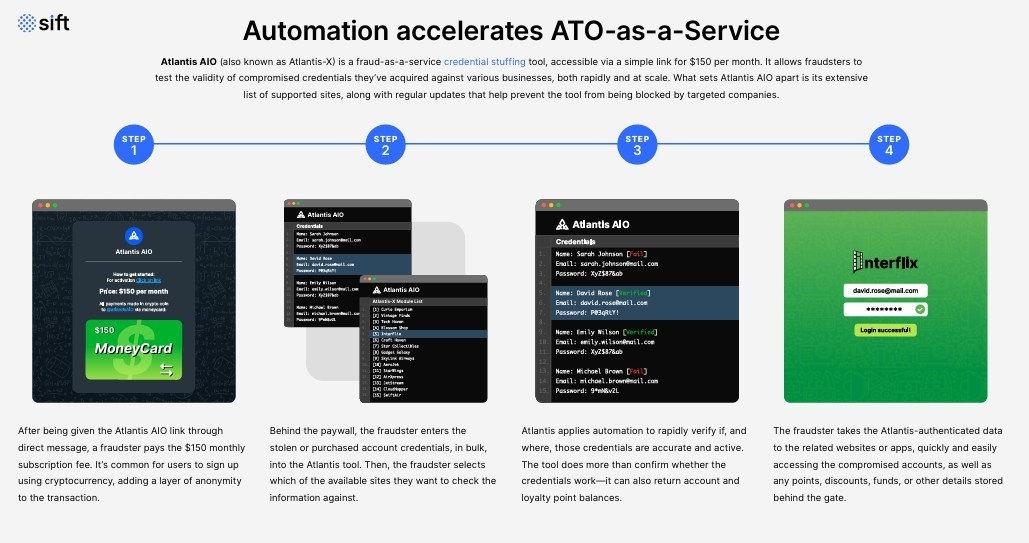

C'è un nuovo strumento "tutto in uno" che sta facendo notizia, e questo non è solo il tuo strumento di hacking quotidiano. Uno strumento "tutto in uno" (AIO, AiO) è un servizio, software o piattaforma dannosa che integra più funzionalità in un unico sistema. Gli AIO sono progettati per semplificare e ottimizzare le attività dannose basate su credenziali, come il credential stuffing e il takeover degli account. La piattaforma Atlantis AIO credential stuffing as a service (CSaaS) è stata scoperta l'anno scorso dai ricercatori di Sift Science, che l'hanno trovata pubblicizzata sul servizio di messaggistica Telegram:

Atlantis AIO è eccezionale per i suoi servizi espansivi e moduli pre-configurati. È considerato un'escalation significativa nei cyberattacchi basati su credenziali grazie alla sua scalabilità e design intuitivo. È anche una minaccia più avanzata a causa delle sue capacità di eludere alcuni tipi di misure di sicurezza.

Cos'è un AIO?

Ci sono molti strumenti di criminalità informatica che fanno più di una cosa, ma uno strumento AIO generalmente si riferisce a un sistema di attacco basato su credenziali. Questo potrebbe cambiare con l'evolversi del panorama, ma è così che viene utilizzato oggi. Possiamo chiarire la distinzione confrontando gli AIO con altre classificazioni:

Strumento |

Funzione principale |

Confronto con Atlantis AIO |

Classificazione |

Strumento All-In-One (AIO) |

Automatizza il credential stuffing su oltre 140 piattaforme (email, banking, streaming, ecc.) utilizzando credenziali rubate. |

Simile ad Atlantis AIO: Si concentra sul credential stuffing e sull'acquisizione di account tramite automazione. Il design modulare consente un rapido adattamento a nuove piattaforme e misure di sicurezza. |

Strumento tutto-in-uno (AIO) / Strumento basato su credenziali |

Angler Exploit Kit |

Distribuisce malware sfruttando le vulnerabilità del software (ad esempio, difetti del browser/plugin). |

Prende di mira le vulnerabilità del software per installare malware, a differenza degli attacchi basati su credenziali di Atlantis AIO. Utilizza l'offuscamento, i zero-day e le infezioni senza file per eludere il rilevamento. |

Kit di sfruttamento |

THC-Hydra |

Cracking delle password con attacco brute-force per i protocolli di rete (SSH, FTP, HTTP, ecc.). |

Si concentra sulla violazione delle password deboli per i servizi di rete, mentre Atlantis AIO testa le credenziali rubate su piattaforme web. Hydra è specifico per i protocolli, mentre Atlantis è indipendente dalla piattaforma. |

Cracker di password di rete/Recupero password |

Social Engineering Toolkit (SET) |

Crea attacchi di ingegneria sociale (phishing, spoofing SMS, siti web falsi). |

Sfrutta la psicologia umana piuttosto che le vulnerabilità tecniche. A differenza del test delle credenziali automatizzato di Atlantis AIO, SET si basa sull'inganno degli utenti per rivelare le credenziali. |

Framework di ingegneria sociale |

Caino e Abele |

Recupero password (tramite sniffing, forza bruta) e analisi della rete per Windows. |

Si concentra sull'estrazione delle password di sistema/rete locale (ad esempio, Wi-Fi, credenziali memorizzate nella cache). Atlantis AIO opera su larga scala su piattaforme esterne, mentre Cain e Abel prende di mira gli ambienti interni. |

Strumento di Recupero Password e Analisi di Rete |

Gli strumenti di attacco si distinguono per le loro funzioni principali, il che facilita ai professionisti della sicurezza il tracciamento, l'analisi e la difesa contro le minacce.

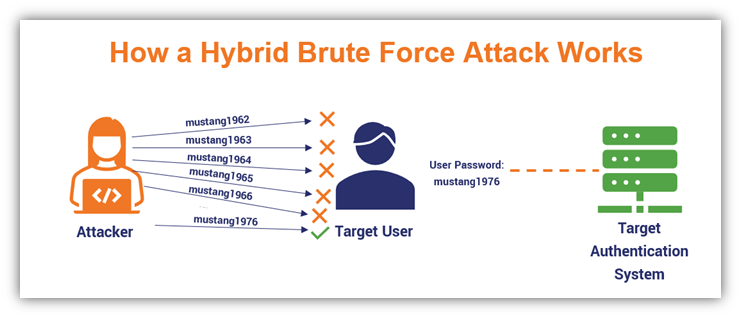

La prima generazione di attacchi alle credenziali apparve negli anni 2000. Questi erano costruiti per attacchi di forza bruta e "test delle credenziali," che è una classe diversa di credential stuffing. Questi strumenti erano spesso limitati ad attacchi su singola piattaforma e gli attori di minacce di solito prendevano di mira server email e FTP. I progressi nell'automazione nel decennio successivo migliorarono l'efficacia degli strumenti di attacco alle credenziali e l'ascesa dello sviluppo software modulare ha accelerato i dispiegamenti di attacchi multivettoriali/multifunzione. Invece di forzare con la forza bruta una singola piattaforma, gli attori di minacce potevano dispiegare un attacco principale con moduli per diversi obiettivi, exploit e vettori di attacco. Ancora più importante, potevano cambiare e migliorare i moduli a piacimento.

Questi miglioramenti sono continuati, motivo per cui ora ci troviamo di fronte a questa enorme piattaforma CSaaS, Atlantis AIO.

Perché il credential stuffing?

Non possiamo apprezzare l'impatto di questa nuova piattaforma senza comprendere l'impatto del crimine che facilita. Mantenere credenziali sicure è davvero una delle aree più importanti della cybersecurity. È il motivo per cui l'industria della sicurezza è così focalizzata su argomenti come accesso zero trust, il principio del privilegio minimo (PoLP), autenticazione multi-fattore (MFA), e protezione dal phishing.

Il modo più comune per gli attori delle minacce di ottenere accesso ai tuoi sistemi e account online è semplicemente accedendo con credenziali rubate. Il Rapporto Verizon 2024 sulle Indagini sulle Violazioni dei Dati (DBIR), circa il 77% delle violazioni delle applicazioni web è reso possibile da credenziali rubate.

Consideriamo come vengono rubate queste credenziali. Il phishing è già una minaccia importante e continua a crescere. Piattaforme di phishing-as-a-service e botnet di phishing accelerano questa attività, ed è importante ricordare che un attacco di phishing via email non cerca solo di rubare credenziali. La maggior parte è progettata per installare malware come ransomware o infostealer che aumenteranno l'impronta del crimine. Molte credenziali vengono rubate attraverso tecniche di dumping delle credenziali durante un crimine in corso. Centinaia di milioni di set di credenziali sono stati compromessi attraverso i numerosi data breach aziendali per i quali non abbiamo dettagli.

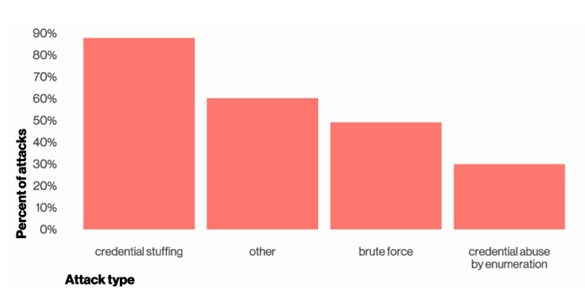

Il credential stuffing è l'attacco basato su credenziali più efficace perché si basa su credenziali di accesso già rubate in attacchi precedenti. Questo è il motivo per cui non dovresti mai riutilizzare le password, anche quando pensi che sia innocuo.

Il ciclo del furto di credenziali

Le credenziali sono un grande affare, e il furto di credenziali è ciclico. Ecco uno sguardo semplice a come funziona:

Compromissione iniziale: Le credenziali vengono rubate tramite email di phishing, malware infostealer, violazioni dei dati o qualche altro metodo.

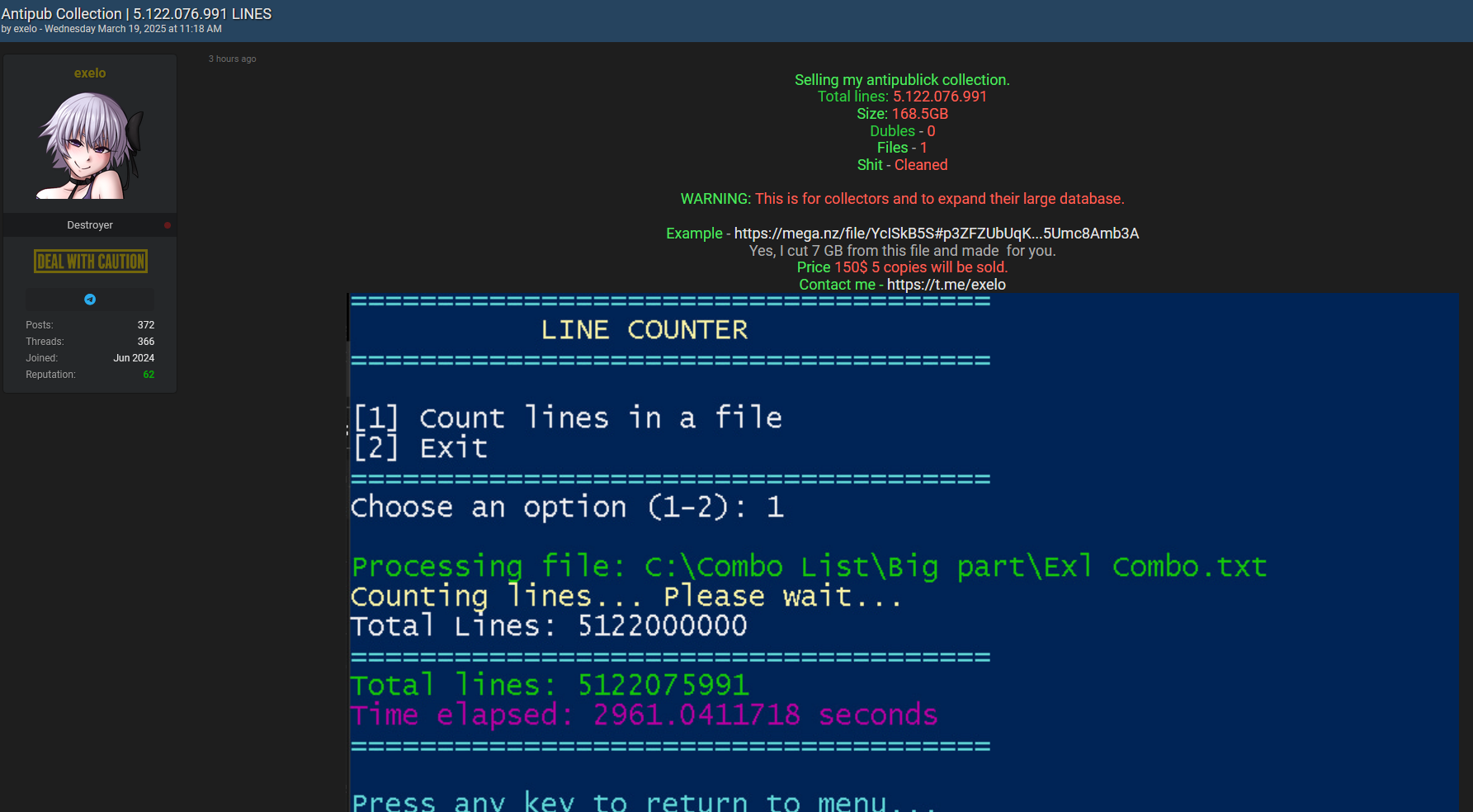

Raccolta e aggregazione: Le credenziali rubate vengono confezionate per la distribuzione o la vendita su un forum oscuro. I criminali informatici possono ordinare queste credenziali per dominio o azienda e trasformarle in un formato di alto valore e facilmente consumabile. Gli attori delle minacce come il ransomware Medusa rubano credenziali per propri attacchi. Possono pianificare di vendere o distribuire gratuitamente le credenziali dopo questo.

Vendite e distribuzione: Spesso vedrai i Broker di Accesso Iniziale (IAB) acquistare credenziali rubate per poter avviare i propri attacchi basati su credenziali. Gli IAB utilizzano le credenziali per ottenere l'accesso a obiettivi di alto valore, e poi vendono le informazioni ad altri attori delle minacce. Questo consente agli attori delle minacce di acquistare l'accesso a un sistema, piuttosto che solo acquistare credenziali che potrebbero funzionare. Gli IAB fanno parte della catena di approvvigionamento del crimine informatico. Gli attori delle minacce possono anche utilizzare le credenziali acquistate per altri tipi di attacchi, a seconda delle informazioni incluse nell'elenco.

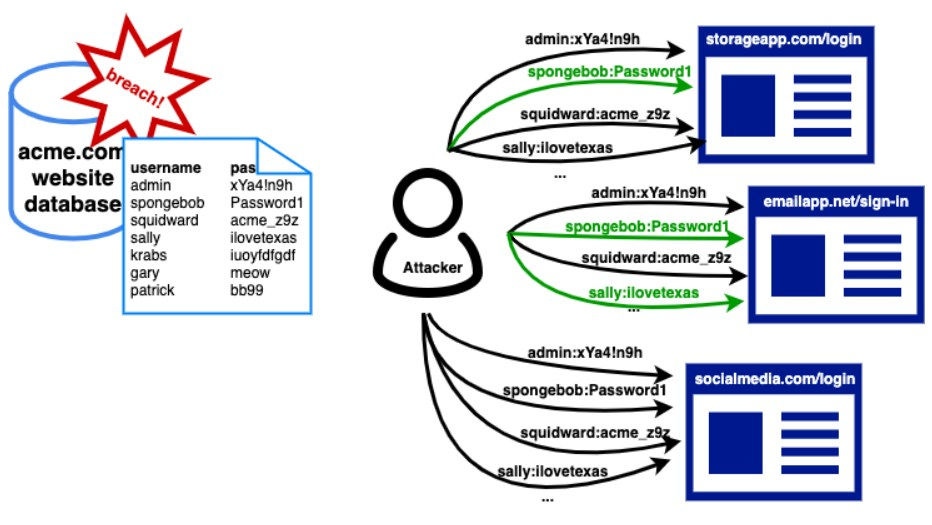

Attacchi di credential stuffing: Altri attori delle minacce acquistano questi elenchi e utilizzano strumenti automatici come Atlantis AIO per lanciare attacchi di credential stuffing. In termini più semplici, questi attacchi cercano di accedere a diversi servizi utilizzando queste credenziali rubate per vedere se le persone hanno utilizzato la stessa password per più account.

Compromissione ripetuta dell'account: Alcuni set di credenziali funzioneranno, e questo ci riporta alle fasi precedenti di raccolta e vendita di più credenziali.

Il ciclo di furto delle credenziali è autosufficiente perché le persone riutilizzano le password su più servizi e le credenziali di solito rimangono disponibili per molto tempo dopo che sono state compromesse.

Ci sono miliardi di set di credenziali rubate disponibili nel dark web, e facilmente accessibili attraverso liste come RockYou2024 o Collection #1, e uno studio del 2022 ha stimato che gli attacchi di credential stuffing hanno un tasso di successo dello 0,2 al 2%. Quel tasso di successo fluttua, ma si basa su un insieme di dati che continua a crescere. Dal punto di vista di un attore di minacce, i set di credenziali E l'accesso a una rete sono due diversi flussi di reddito, quindi questo tipo di crimine può essere la base di un'operazione lucrativa.

Atlantis AIO

Il danno causato dagli attacchi basati su credenziali è il motivo per cui Atlantis AIO può essere un problema serio. Questa piattaforma automatizza gli attacchi di credential stuffing su più piattaforme, inclusi servizi email, siti di e-commerce, banche, VPN e servizi di consegna cibo, e ora fa parte della catena di approvvigionamento per gruppi ransomware e minacce persistenti avanzate (APT). Ecco perché è considerato così pericoloso:

Lo strumento è facile da usare, permettendo anche agli attaccanti inesperti di eseguire attacchi sofisticati senza bisogno di conoscenze tecniche approfondite. Questa accessibilità abbassa la barriera per i nuovi attori delle minacce a impegnarsi in crimini basati sulle credenziali. Inoltre, facilita l'inizio degli attacchi da parte di criminali esperti.

Atlantis AIO ha una struttura modulare, e i proprietari offrono moduli preconfigurati che mirano a circa 140 piattaforme. Questa modularità consente agli attaccanti di passare facilmente tra diversi tipi di attacchi e piattaforme. Inoltre, facilita per gli sviluppatori l'aggiunta di nuovi obiettivi e l'adattamento degli attacchi esistenti a nuove misure di sicurezza.

Lo strumento è progettato per l'efficienza e scalabilità 'as-a-service'. Può testare milioni di nomi utente e password rubati in rapida successione, facilitando l'esecuzione di attacchi su larga scala con il minimo sforzo da parte degli aggressori.

Atlantis AIO include moduli di attacco specializzati per test di account email, attacchi brute force e processi di recupero. Questi moduli possono bypassare misure di sicurezza come CAPTCHAs e automatizzare i processi di reset delle password. Ciò semplifica e ottimizza gli attacchi di acquisizione degli account.

Test dell'account email: Questi moduli facilitano attacchi a forza bruta per piattaforme email popolari. Facilitano attacchi di acquisizione account, includono funzionalità di acquisizione della casella di posta che supportano crimini aggiuntivi come furto di dati e campagne di phishing o spam.

Attacchi a forza bruta: Questi moduli automatizzano il 'tentativo' di indovinare le password.

Moduli di recupero: Questi sono strumenti per bypassare misure di sicurezza come CAPTCHA, e funzionano con servizi specifici come eBay e Yahoo. Atlantis AIO include anche una funzione di ‘recupero auto-doxer’, che si abbina allo strumento che sconfigge la sfida CAPTCHA, il quale può poi permettere agli attori delle minacce di cambiare le password e bloccare l'utente legittimo.

La funzione di recupero auto-doxing è uno dei principali caratteri di Atlantis AIO. Raccoglie tutti i dati disponibili sulla vittima e utilizza i dati raccolti per bypassare le domande di sicurezza. Questi dati possono provenire da fonti pubblicamente disponibili come i social media, oppure possono derivare da dati rubati in precedenti violazioni. La funzione di recupero auto-doxing utilizza queste informazioni per indovinare le risposte alle domande di sicurezza. Se funziona, Atlantis AIO può reimpostare la password e ottenere il pieno controllo prima che la vittima se ne accorga.

È difficile calcolare quanto danno verrà fatto con Atlantis AIO. Non è certo il primo strumento di attacco automatizzato alle credenziali e non è il primo crimine offerto come servizio. Atlantis AIO potrebbe avere una lunga vita, oppure potrebbe andare offline prima di causare più danni. Indipendentemente da come vive o muore, Atlantis AIO potrebbe innescare un momento cruciale negli attacchi basati sulle credenziali. Il credential stuffing ha raggiunto livelli senza precedenti nel 2024, quando i ricercatori hanno osservato per la prima volta Atlantis AIO offerto su Telegram. Sebbene non fosse uno strumento dominante nel 2024, non possiamo escludere che questa piattaforma abbia contribuito a quell'aumento.

Cosa puoi fare

- Smetti di riutilizzare le tue password. Questo è il punto principale.

- Usa un gestore di password che ti consenta di memorizzare password uniche e complesse in modo intuitivo.

- Utilizza l'autenticazione a più fattori ovunque possibile.

- Prendi in considerazione il passaggio a un metodo di autenticazione senza password.

- Evita il Wi-Fi pubblico per accessi o transazioni sensibili.

- Rimani vigile contro i tentativi di phishing. Impara a riconoscere email, link e siti web sospetti.

- Monitora le credenziali trapelate. La maggior parte dei gestori di password lo include nel servizio.

Cosa può fare la tua azienda

Oltre a supportare tutto quanto sopra, le aziende possono impiegare ulteriori livelli di sicurezza contro il credential stuffing:

- Implementa il rate limiting e il throttling per limitare il numero di tentativi di accesso consentiti da un account o un indirizzo IP.

- Usa CAPTCHA e altri test di sfida-risposta. Questo funziona meglio se combinato con altre difese.

- Monitora il comportamento di accesso con l'intelligenza artificiale (AI) e l'analisi. L'analisi comportamentale può stabilire un modello per gli accessi degli utenti e rilevare attività insolite, come il credential stuffing, prima che abbia successo.

- Distribuire firewall per applicazioni web per difendersi da questo tipo di attacco.

- Adotta l'autenticazione senza password come la biometria o codici monouso.

- Utilizzare un programma di sensibilizzazione alla sicurezza per educare i dipendenti su truffe, phishing e migliori pratiche.

- Monitora le credenziali trapelate associate al tuo dominio. I servizi di intelligence sulle minacce monitoreranno attivamente forum del darkweb e altri canali per informazioni relative al tuo dominio.

Barracuda può aiutarvi

La piattaforma avanzata di sicurezza di rete di Barracuda può aiutarti a implementare un sistema di autenticazione moderno senza password che consente agli utenti di accedere facilmente e in modo trasparente alla tua rete e alle tue risorse, bloccando efficacemente gli intrusi malintenzionati. Dai un'occhiata e inizia con una prova gratuita.

The Ransomware Insights Report 2025

Risultati chiave sull'esperienza e l'impatto del ransomware sulle organizzazioni a livello mondiale

Iscriviti al blog di Barracuda.

Iscriviti per ricevere i Threat Spotlight, commenti del settore e altro ancora.

Sicurezza della vulnerabilità gestita: correzione più rapida, meno rischi, conformità più semplice

Scopri quanto può essere facile individuare le vulnerabilità che i criminali informatici vogliono sfruttare