DragonForce Ransomware Cartel contro tutti

La storia del Cartello Ransomware DragonForce (DFRC, DragonForce) inizia da qualche parte, ma i ricercatori non riescono a concordare se sia iniziata come un gruppo di hacktivisti, un nuovo gruppo distinto, o un po' di entrambi. In effetti, più si approfondisce il DFRC, più diventa offuscato. È difficile trovare tutti i dettagli interessanti della storia familiare in questa storia, ed è esattamente così che a loro piace.

Cosa c'è in un nome?

DragonForce è un nome interessante per un attore di minacce. I draghi si trovano nella letteratura fantasy, nei giochi di ruolo (RPG), nei giochi online e esports, subculture come il cyberpunk e il manga, e nella corsa delle arti marziali e della mitologia orientale. Il drago proietta un'immagine di pericolo e potere, e occupa un posto di rilievo nelle sottoculture degli hacker. Adottare il nome DragonForce ha permesso al gruppo di ransomware di sfruttare un simbolo che comanda rispetto.

Può anche essere utile condividere il nome del marchio con un altro gruppo, poiché questo può rendere le indagini post-attacco più impegnative. Questo è certamente il caso di DragonForce Ransomware, come vedrai nella sezione successiva.

Il ransomware DragonForce si è evoluto da DragonForce Malaysia?

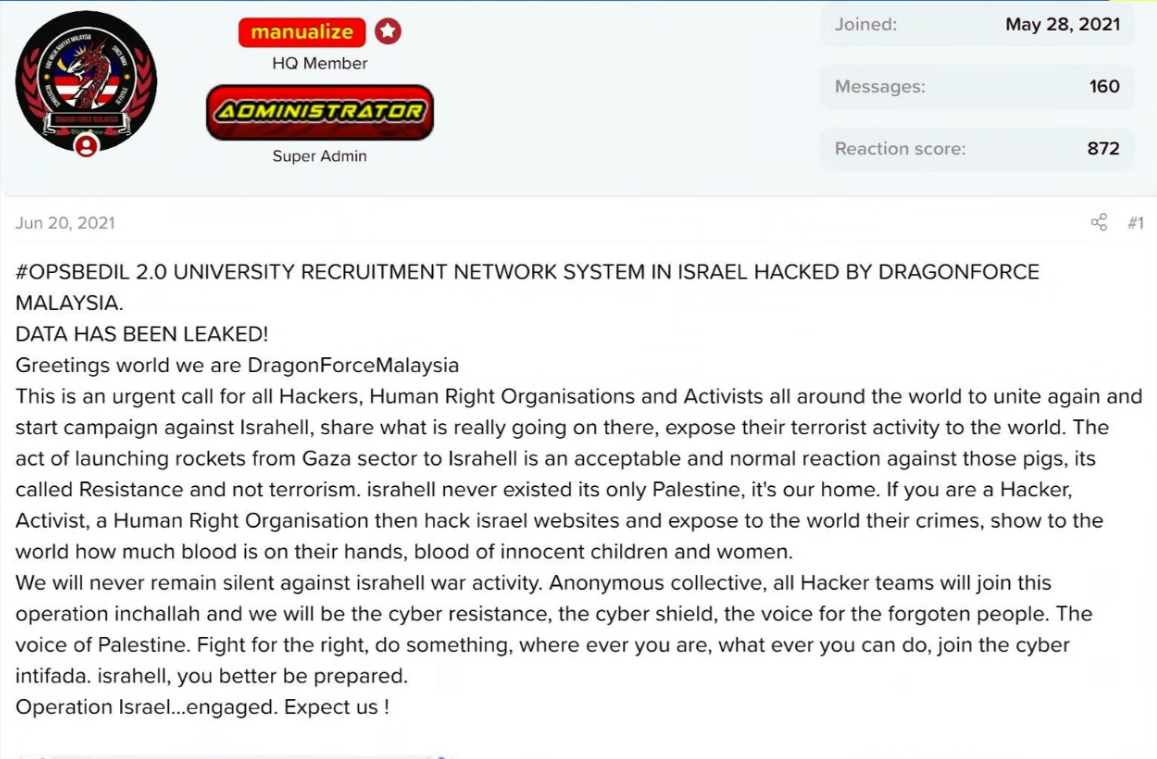

DragonForce Malaysia (DFM) è un collettivo di hacktivisti che prende di mira governi e aziende percepiti come ostili alle nazioni islamiche o di supporto a Israele. Sono fortemente anti-occidentali e si sono posizionati come difensori del mondo islamico. Il gruppo è stato osservato per la prima volta nel maggio 2021 e, entro la fine del 2023, coordinavano attacchi con altri gruppi come Killnet e Anonymous Sudan. DFM è ancora attivo, ma gli attacchi rimangono a un livello basso, tranne durante eventi significativi o festività rilevanti per la loro causa.

DFRC è stato osservato successivamente, quando hanno iniziato a elencare le vittime e a divulgare dati rubati sul loro sito di leak dedicato nel 2024. I ricercatori hanno notato che DragonForce si è orientato verso un modello di ransomware-as-a-service (RaaS) poco dopo. A marzo 2025, DragonForce ha annunciato che avrebbe operato come un cartello e ha invitato altri gruppi a unirsi a loro.

Quindi, DFRC è un'evoluzione del gruppo hacktivista? Ci sono alcune prove circostanziali a supporto di una connessione. Entrambi usano 'DragonForce' nei loro nomi, il che alimenta alcune delle speculazioni su una connessione e può causare confusione per i ricercatori. Medusa ransomware è un buon esempio di come nomi condivisi o simili possano rendere più difficile la ricerca sugli attori delle minacce.

Un secondo punto a supporto è che si dice che entrambi i gruppi DragonForce abbiano una connessione con la Malesia. Il gruppo hacktivista opera nella regione , e alcuni ricercatori hanno ipotizzato che il gruppo ransomware possa avere legami con la Malesia a causa dei suoi schemi di targeting delle vittime. Un ultimo punto a supporto è che entrambi i gruppi sono coinvolti in attacchi dirompenti e perdite di dati.

Queste sono le prove pubblicamente disponibili che indicano una connessione tra i due gruppi. Non sembra molto, ma molti ricercatori e fonti del settore supportano questa conclusione.

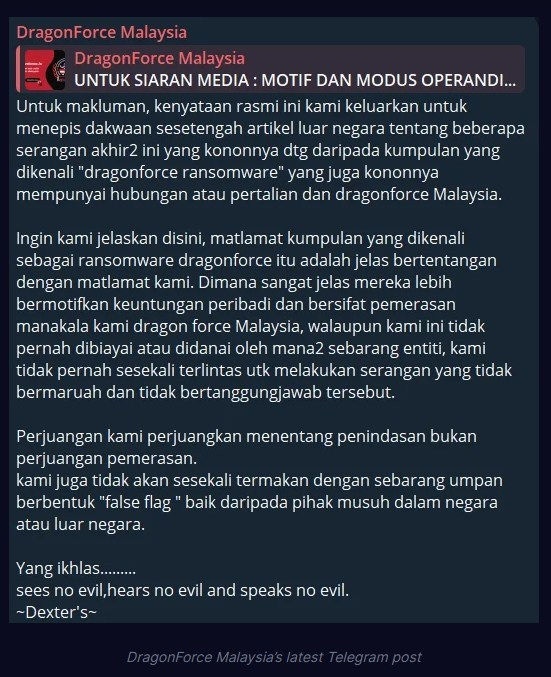

Esaminiamo ora le prove contro il collegamento. La prima cosa da considerare è che DragonForce Malaysia ha negato un collegamento con il gruppo ransomware e ha negato di aver mai utilizzato ransomware nei suoi attacchi.

Traduzione AI:

DragonForce Malesia

DICHIARAZIONE UFFICIALE: MOTIVO E MODUS OPERANDI...

Per vostra informazione, questa è la nostra dichiarazione ufficiale per smentire le affermazioni fatte da alcuni articoli stranieri riguardo a diversi recenti attacchi che sarebbero stati effettuati da un gruppo noto come "dragonforce ransomware", che sarebbe anche collegato o correlato a DragonForce Malaysia.

Vorremmo chiarire qui che gli obiettivi del gruppo noto come dragonforce ransomware sono chiaramente in contrasto con i nostri. È molto chiaro che sono più motivati dal profitto e operano con una natura estorsiva, mentre DragonForce Malaysia, sebbene non neghiamo né confermiamo l'esistenza di tale entità, non è mai stata coinvolta o responsabile di attacchi dannosi o che compiono tali azioni estorsive.

La nostra lotta è contro l'oppressione, non una lotta di estorsione.

Non siamo mai stati attirati in alcuna forma di operazione "false flag", né da parte di nemici né dall'interno del paese stesso.

Cordiali saluti,

Non vede il male, non sente il male e non parla del male.

~Dexter's~

I due gruppi hanno anche infrastrutture distinte e tattiche, tecniche e procedure (TTP), anche se questo è prevedibile considerando le motivazioni di ciascun gruppo. Ad esempio, DFM non è stato collegato a nessuna infrastruttura di pagamento, presumibilmente perché non si impegna in estorsioni. Non vi è inoltre alcuna escalation dei privilegi, accesso alle credenziali o esfiltrazione di dati come si vedrebbe in un attacco ransomware o motivato finanziariamente o di spionaggio da parte di uno stato nazione. La maggior parte delle vittime di DFM subisce lo stesso destino delle vittime di altri gruppi hacktivisti, che è spesso l'interruzione delle attività e il defacement dei siti web.

Un altro punto da considerare è che non sembra esserci alcuna prova di legami DFRC con la Malesia in termini di infrastruttura, posizione dell'operatore o hosting di comando e controllo. Ci sono nessuna vittima malese verificata e non sembrano esserci regole DFRC conosciute che proibiscano attacchi contro aziende in Malesia. Questo non è una prova che DFRC non abbia legami con la Malesia, ma è rilevante qui a causa delle prove del modello di vittime menzionate sopra.

Ci sono anche prove che collegano DFRC alla Russia e ad altri paesi nella Commonwealth degli Stati Indipendenti (CIS).

Evidenza di origini russe o CIS

Non esiste una conclusione definitiva che il Cartello DragonForce Ransomware sia basato o allineato con gli stati post-sovietici, ma ci sono alcune prove:

- Le varianti di ransomware del gruppo si basano su builder trapelati associati a gruppi di cybercriminali russi.

- DFRC utilizza strumenti come SystemBC, Mimikatz e Cobalt Strike, comunemente utilizzati da attori delle minacce di lingua russa.

- DragonForce ha attivamente partecipato e pubblicizzato i suoi servizi sul Russian Anonymous Market Place, o RAMP. La maggior parte degli utenti su RAMP comunica in russo.

- Le regole degli affiliati vietano attacchi alla Russia e ad altri paesi dell'ex Unione Sovietica.

Secondo The Register, il gruppo rivale di ransomware RansomHub ha accusato DFRC di lavorare come agente del Servizio federale di sicurezza russo (FSB). Non sembra esserci alcuna prova sostanziale a supporto o confutazione dell'accusa. Alcuni analisti del settore ritengono che DFRC e gruppi simili lavorino effettivamente per lo stato, ma lo fanno in modo da offuscare il ruolo del governo.

Tutte queste prove potrebbero suggerire un collegamento agli stati post-sovietici, ma potrebbero anche essere interpretate come "best practice" per un gruppo che vuole 1) reclutare molti affiliati criminali e 2) utilizzare malware e tecniche che sono state riconosciute come efficaci.

Cronologia degli eventi

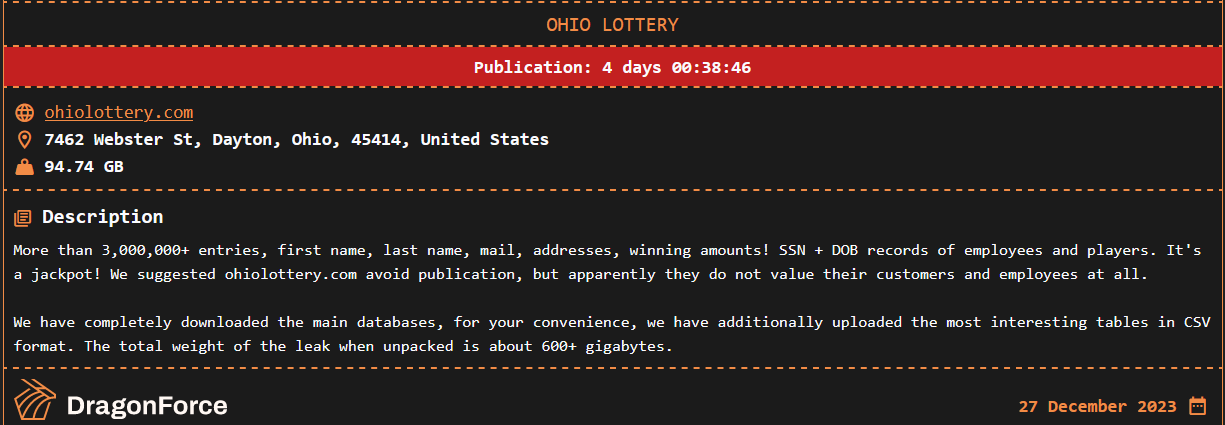

Il ransomware DragonForce è emerso come gruppo di ransomware alla fine del 2023 utilizzando payload di ransomware basati su LockBit 3.0 e codice sorgente Conti. L'Ohio Lottery e Yakult Australia sono tra le prime vittime di alto profilo.

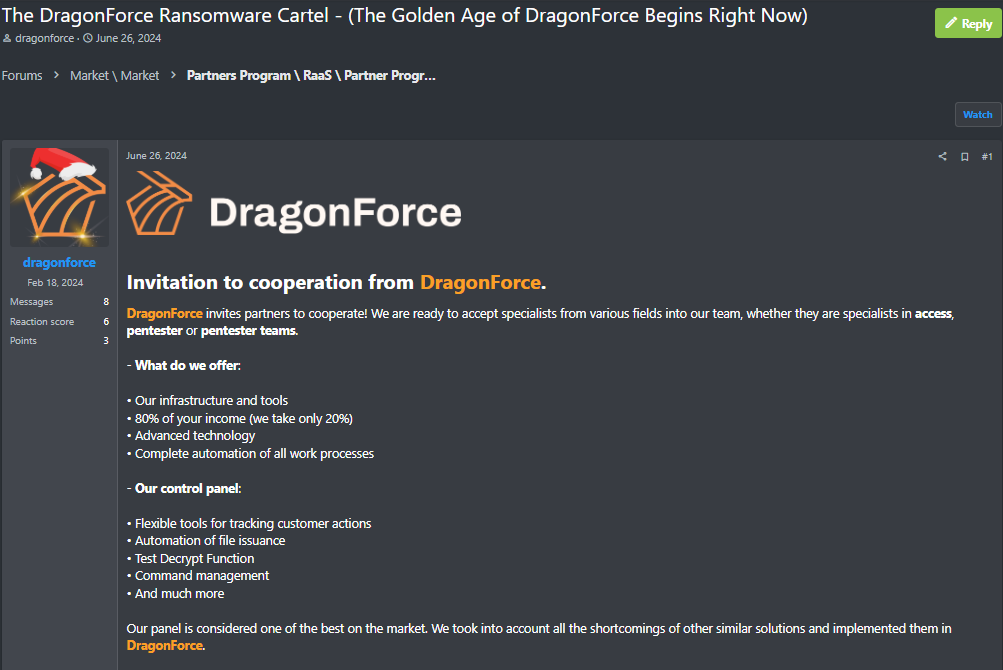

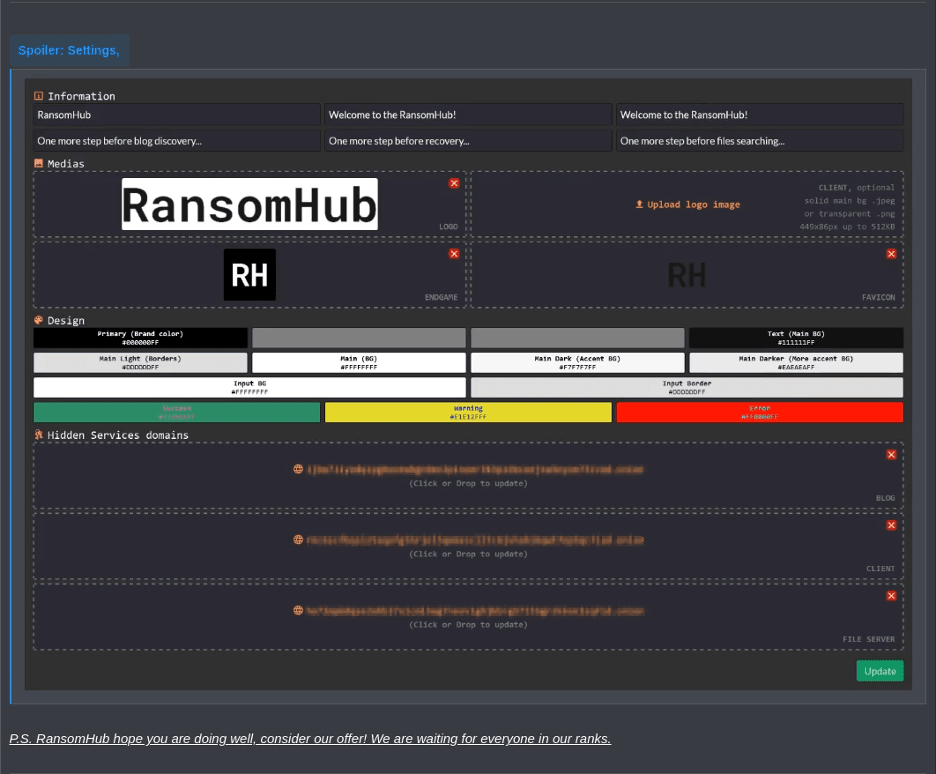

L'operazione DragonForce RaaS

DragonForce ha annunciato la sua operazione ransomware-as-a-service (RaaS) all'inizio del 2024 e ha attivamente reclutato affiliati tramite forum sotterranei e altri canali di comunicazione.

A questo punto, DragonForce è un vero e proprio RaaS, quindi gli affiliati stanno conducendo campagne ransomware tradizionali utilizzando l'infrastruttura DragonForce e il marchio DragonForce. DragonForce ha preso il 20% dei pagamenti del riscatto come commissione di servizio, e gli affiliati hanno mantenuto il resto. Entro la fine del 2024, l'operazione ha rivendicato 93 vittime in diversi paesi.

Il cartello ransomware DragonForce

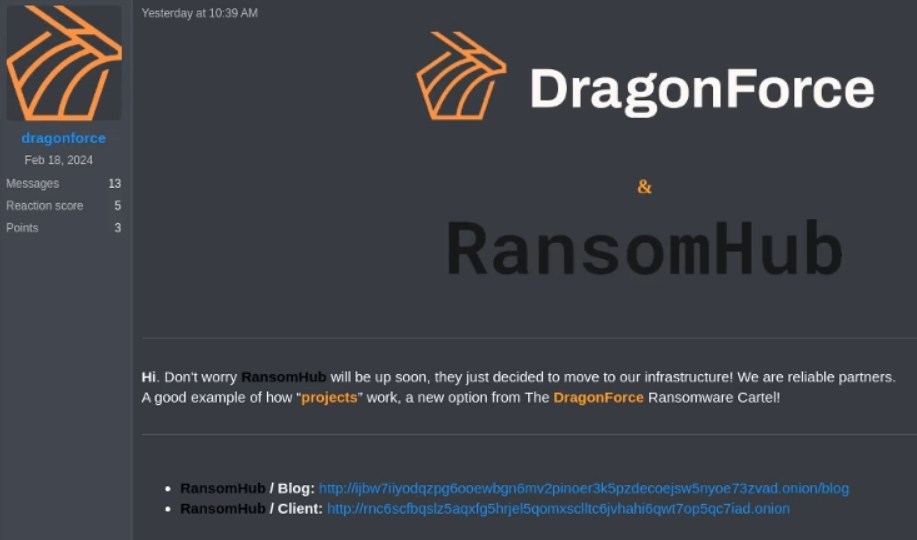

Il 19 marzo 2025, DragonForce Ransomware ha annunciato che stava operando come un cartello. Qui vediamo un cambiamento significativo nel modo in cui si avvicinano ai loro rivali e alle opportunità criminali.

Questo cambiamento non è come un rebranding, dove il gruppo scompare e ritorna con un nome diverso. Si tratta di un'evoluzione verso un nuovo modello di crimine che sostituisce la gerarchia centralizzata di un gruppo con una coalizione decentralizzata di attori delle minacce. I membri del cartello possono lanciare attacchi sotto i propri marchi utilizzando le risorse di DragonForce, e possono collaborare e condividere tra di loro come desiderano. Come un cartello, DFRC conduce anche relazioni con la stampa e utilizzerà la pubblicità per mettere sotto pressione le vittime e perseguire il dominio nel panorama delle minacce.

“Hacker hanno contattato la BBC con la prova di aver infiltrato reti IT e rubato enormi quantità di dati di clienti e dipendenti.” ~BBC World Service

“DragonForce ha detto a BleepingComputer che la loro struttura è quella di un marketplace, dove gli affiliati possono scegliere di lanciare attacchi sotto il marchio DragonForce o uno diverso.” ~BleepingComputer

“Non attacchiamo pazienti oncologici o cardiopatici, preferiremmo mandare loro denaro e aiutarli. Siamo qui per affari e denaro, non sono venuto qui per uccidere persone, e neanche i miei partner,” ~BleepingComputer

DragonForce non è il primo cartello di ransomware, ma sembra essere il primo così auto-promozionale e apertamente ostile nei confronti dei concorrenti.

DragonForce vs tutti

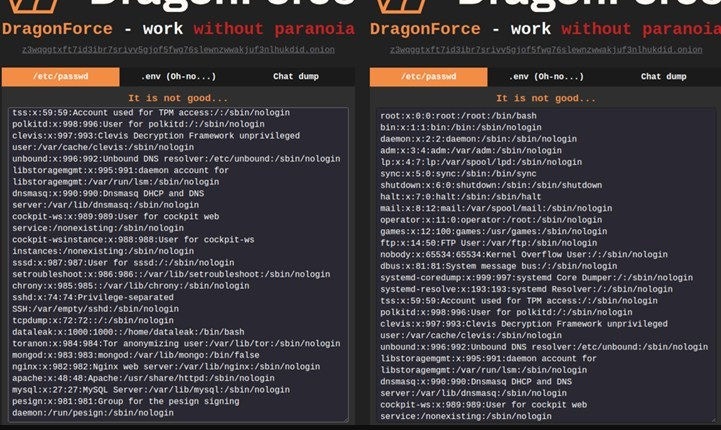

Dopo l'annuncio del passaggio al cartello, DragonForce ha rapidamente preso di mira i suoi rivali con campagne di molestie e tentativi di acquisizione ostile. Entro 24 ore dall'annuncio del cartello, DragonForce ha sfigurato i siti di leak dei gruppi RaaS BlackLock e Mamona.

A questo punto, concentriamoci su RansomHub e su tutti gli affiliati RaaS orfani che aveva accolto sotto la sua ala. Questo gruppo operava con successo come modello RaaS o ibrido fino al 1° aprile 2025, quando la sua infrastruttura è andata offline.

RansomBay, un ex affiliato di RansomHub, si è trasferito a DragonForce e ha persino incorporato elementi del logo di DragonForce nelle sue operazioni.

A questo punto iniziamo a vedere RansomHub reagire nei forum. Il 25 aprile, il portavoce di RansomHub 'Koley' ha pubblicato uno screenshot che mostrava che il sito di leak di DragonForce stava riscontrando problemi con ‘lavori tecnici’ e suggerì che il cartello avesse 'traditori' nelle sue file. Il tira e molla tra i due è continuato, con gli osservatori che pubblicavano speculazioni su truffe di uscita e un rebranding. Il 28 aprile assistiamo alla grande accusa di Koley:

"Usi i federali per rubare e chiudere gli altri. Lo sappiamo."

Questo è coerente con la segnalazione di The Register sulle accuse .

vittime del cartello ransomware DragonForce

Dall'annuncio di marzo, DFRC si è concentrato sui principali rivenditori del Regno Unito. Le vittime in questo settore includono:

- Marks & Spencer (M&S): Questo attacco ha interrotto gli ordini online e i sistemi di pagamento, e compromesso i dati dei clienti. DragonForce ha inviato e-mail di estorsione al CEO e ad altri dirigenti, vantandosi dell'attacco e minacciando di divulgare informazioni sensibili. Estratti dall'e-mail possono essere letti qui.

- Co-op: Le operazioni di back-office e call center sono state impattate, ma si diceva che l'attività e i suoi negozi operassero normalmente durante l'attacco. Co-op non ha confermato l'esposizione dei dati personali di oltre 10.000 membri.

- Harrods: Questa è una vittima probabile ma non ancora verificata. DragonForce ha rivendicato la responsabilità di un attacco informatico che ha portato Harrods a limitare l'accesso a Internet e adottare altre misure di mitigazione. L'attribuzione a DragonForce non è stata confermata.

I membri del cartello hanno anche compromesso almeno 15 obiettivi industriali e compromesso un'applicazione di un Managed Service Provider (MSP) in un attacco alla catena di fornitura che rende possibile attaccare successivamente i clienti dell'MSP.

Qual è il prossimo passo per questo cartello?

Se la rivalità e il malcontento interno non danneggiano DragonForce, il cartello probabilmente continuerà a crescere. Questo contribuirà alla fluidità del panorama delle minacce e all'agilità degli attori delle minacce nel rebranding o semplicemente nel scomparire in un altro gruppo o in un tipo di crimine diverso. È possibile che il cartello cresca così rapidamente da non riuscire a gestire l'operazione abbastanza bene da prevenire perdite. Le forze dell'ordine hanno avuto un certo successo negli ultimi anni, quindi forse riusciranno a infliggere un colpo anche a questo.

Proteggiti

Il sito web della U.S. Cybersecurity and Infrastructure Security Agency (CISA) Stop Ransomware può aiutarti a prevenire attacchi ransomware. Dovresti consultare questo sito per informazioni sulle comunicazioni di emergenza, le cattive pratiche e la corretta risposta agli attacchi ransomware. Inoltre, assicurati di seguire le pratiche standard migliori, come backup regolari dei dati e una gestione tempestiva delle patch.

Barracuda offre protezione completa dal ransomware e la piattaforma di sicurezza informatica più completa del settore. Visita il nostro sito web per vedere come difendiamo e-mail, rete, applicazioni e dati.

Rapporto sulle violazioni della sicurezza e-mail 2025

Risultati chiave sull'esperienza e l'impatto delle violazioni della sicurezza e-mail sulle organizzazioni a livello mondiale

Iscriviti al blog di Barracuda.

Iscriviti per ricevere i Threat Spotlight, commenti del settore e altro ancora.

The MSP Customer Insight Report 2025

Uno sguardo globale su ciò di cui le organizzazioni hanno bisogno e vogliono dai loro provider di servizi gestiti per la sicurezza informatica