Gli attaccanti informatici stanno sfruttando la potenza dell'IA per aumentare le loro possibilità di successo negli attacchi basati su e-mail. Gli strumenti di intelligenza artificiale possono aiutarli a sviluppare e lanciare attacchi più frequentemente, rendendoli più evasivi, convincenti e mirati. Ma in che misura stanno facendo queste cose?

Determinare se o come l'IA sia stata utilizzata in un attacco email non è sempre semplice, e questo rende più difficile capire cosa stia realmente accadendo dietro le quinte. Riteniamo che per creare difese efficaci contro gli attacchi email basati su IA, dobbiamo avere una migliore comprensione di come gli attaccanti utilizzano questi strumenti oggi, a quale scopo e come ciò stia evolvendo.

Ci sono numerosi rapporti su come i criminali informatici utilizzino l'IA generativa per ingannare i loro avversari, ma ci sono dati concreti limitati su come gli attaccanti utilizzino tali strumenti per aumentare l'efficienza dei loro attacchi.

Per trovare alcune risposte, un gruppo di ricercatori della Columbia University e dell'Università di Chicago ha collaborato con Barracuda per analizzare un ampio set di dati di email indesiderate e dannose che coprono il periodo da febbraio 2022 ad aprile 2025.

Rilevamento dell'uso dell'IA

Il nostro team di ricerca ha addestrato i rilevatori per identificare automaticamente se un'E-mail dannosa/non richiesta è stata generata utilizzando l'IA.

Abbiamo raggiunto questo obiettivo supponendo che le E-mail inviate prima del rilascio pubblico di ChatGPT nel novembre 2022 fossero probabilmente state scritte da esseri umani. Questo ci ha permesso di stabilire un 'falso positivo' affidabile per il rilevatore.

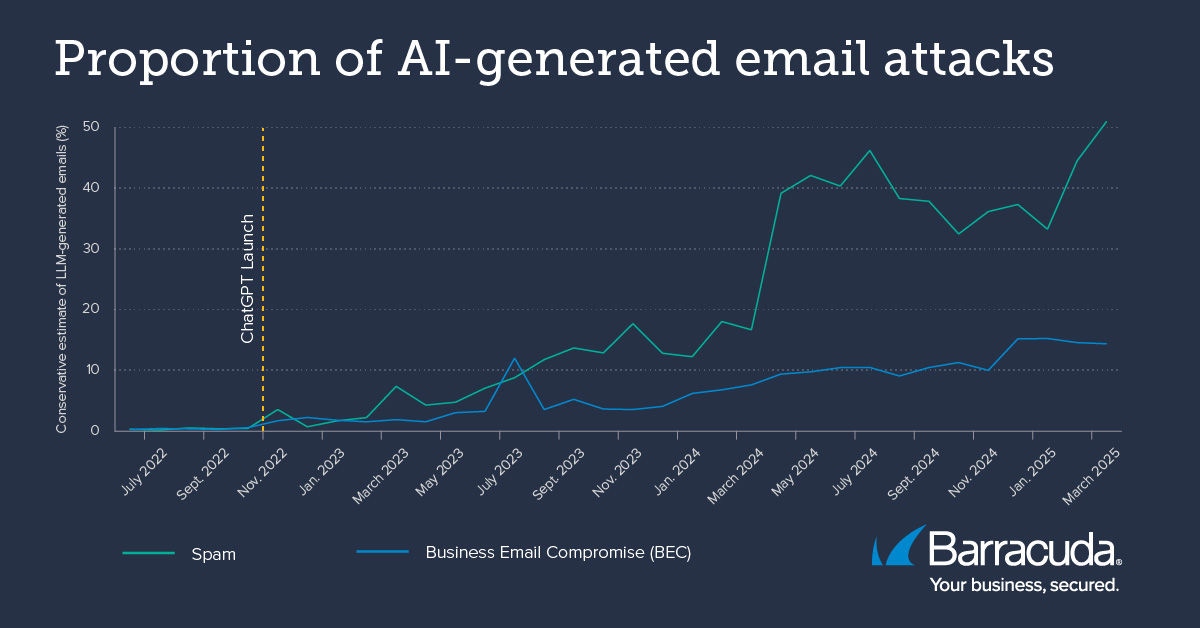

L'analisi dell'intero set di dati Barracuda dal 2022 al 2025 attraverso il rilevatore rivela un aumento costante – ma molto diverso – di contenuti generati dall'IA negli attacchi di spam e di Business Email Compromise (BEC) dopo il rilascio di ChatGPT.

L'intelligenza artificiale contribuisce a inondare le caselle di posta con spam.

Lo spam ha mostrato l'uso più frequente di contenuti generati dall'IA negli attacchi, superando significativamente l'uso in altri tipi di attacco nell'ultimo anno. Entro aprile 2025, la maggior parte delle e-mail di spam (51%) è stata generata dall’IA anziché da un essere umano. È probabile che la maggior parte delle E-mail attualmente presenti nella cartella di posta indesiderata/spam siano state scritte da un Large Language Model (LLM).

In confronto, l'uso di contenuti generati dall'IA negli attacchi BEC sta aumentando molto più lentamente. Gli attacchi BEC richiedono precisione: di solito prendono di mira una persona di alto livello nell'organizzazione (ad esempio, il CFO) con una richiesta di bonifico bancario o di una transazione finanziaria. L'analisi ha mostrato che entro aprile 2025 il 14% degli attacchi BEC è stato generato dall'IA.

Le motivazioni degli attaccanti per l'uso dell'IA

Abbiamo anche esplorato le motivazioni degli attaccanti per l'uso dell'IA nella generazione di E-mail di attacco, analizzando il contenuto delle E-mail generate dall'IA.

Le E-mail generate dall’IA mostravano generalmente livelli di formalità più elevati, meno errori grammaticali e una maggiore raffinatezza linguistica rispetto alle E-mail scritte dagli esseri umani. Queste funzionalità probabilmente aiutano le email dannose a eludere i sistemi di rilevamento e a farle apparire più credibili e professionali per i destinatari. Questo aiuta nei casi in cui la lingua madre degli attaccanti possa essere diversa da quella dei loro bersagli. Nel dataset Barracuda, la maggior parte dei destinatari si trovava in paesi in cui l'inglese è ampiamente parlato.

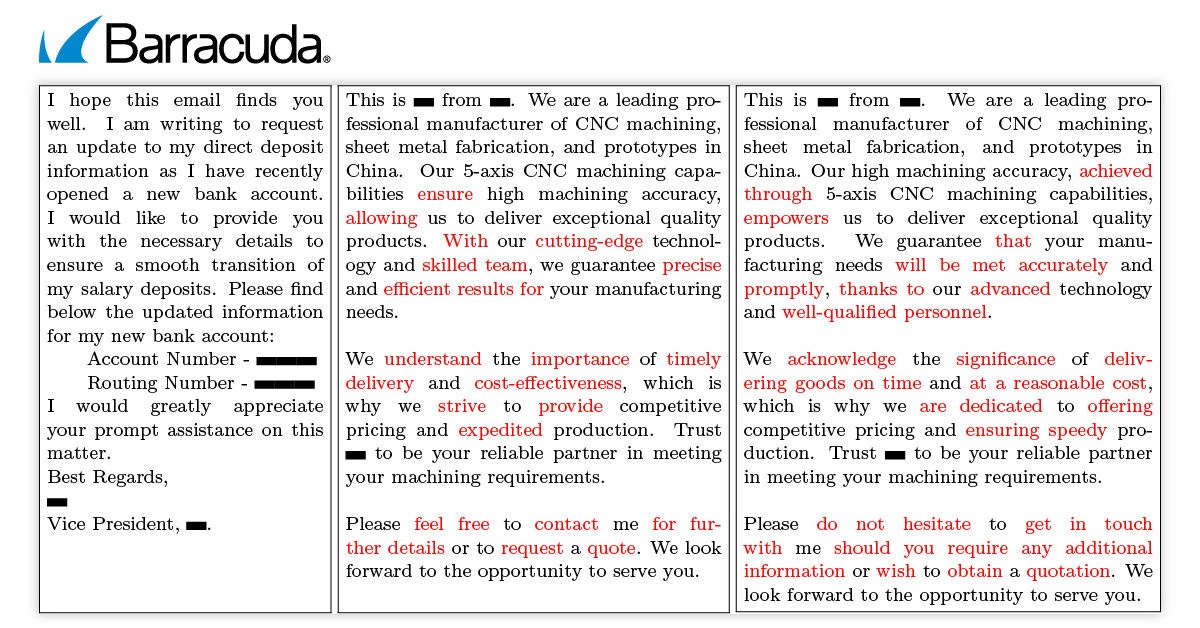

Sembra che gli attaccanti stiano utilizzando l'IA per testare le varianti di formulazione per determinare quali siano più efficaci nell'aggirare le difese e incoraggiare più bersagli a cliccare sui link. Questo processo è simile ai test A/B eseguiti nel marketing tradizionale.

Esempi di e-mail rilevate come generate da LLM. La prima è un E-mail BEC. La seconda e la terza sono E-mail di spam. Le e-mail di spam sembrano essere varianti riformulate, con le differenze evidenziate in rosso.

L’analisi del nostro team mostra che le E-mail generate da LLM non differivano in modo significativo da quelle generate dall’uomo in termini di senso di urgenza comunicato. L'urgenza è una tattica deliberata comunemente usata per esercitare pressione e suscitare una risposta sconsiderata da parte del destinatario (ad esempio, «fai clic su questo pulsante ora!», «bonifico bancario urgente»).

Ciò suggerisce che gli attaccanti utilizzano principalmente l'IA per perfezionare le proprie E-mail e probabilmente il loro inglese, piuttosto che cambiare le tattiche dei loro attacchi.

Come proteggersi dagli attacchi email creati con l'IA

La ricerca è in corso poiché l'uso dell'IA generativa negli attacchi email continua a evolversi, aiutando gli attaccanti a perfezionare il loro approccio e a rendere gli attacchi più efficaci ed elusivi.

Allo stesso tempo, l'IA e l'apprendimento automatico stanno contribuendo a migliorare i metodi di rilevamento. Ecco perché una soluzione avanzata di soluzioni di sicurezza email dotata di rilevamento multilivello abilitato all'IA/ML è cruciale.

L'istruzione rimane una protezione potente ed efficace contro questi tipi di attacchi. Investa nella Training per la sensibilizzazione sulla sicurezza per i dipendenti per aiutarli a comprendere le minacce più recenti e come individuarle, e incoraggi i dipendenti a segnalare E-mail sospette.

Questo Threat Spotlight è stato redatto da Wei Heo con il supporto alla ricerca di Van Tran, Vincent Rideout, Zixi Wang, Anmei Dasbach-Prisk e M. H. Afifi, e dai professori Ethan Katz-Bassett, Grant Ho, Asaf Cidon e Junfeng Yang.

The Ransomware Insights Report 2025

Risultati chiave sull'esperienza e l'impatto del ransomware sulle organizzazioni a livello mondiale

Iscriviti al blog di Barracuda.

Iscriviti per ricevere i Threat Spotlight, commenti del settore e altro ancora.

Sicurezza della vulnerabilità gestita: correzione più rapida, meno rischi, conformità più semplice

Scopri quanto può essere facile individuare le vulnerabilità che i criminali informatici vogliono sfruttare