Perché dovresti conoscere il framework MITRE ATT&CK

Molti tecnologi e professionisti IT sono consapevoli di MITRE ATT&CK, ma non sanno cosa farne. Se stai usando strumenti come CIS CDM e NIST CSF 2.0, perché dovresti aver bisogno di conoscere i dettagli trovati in MITRE ATT&CK? Anche se è vero che puoi farne a meno senza approfondirlo, comprendere come utilizzare MITRE ATT&CK può aiutarti a sviluppare difese più forti e agili per la tua azienda.

Che cosa sono MITRE e MITRE ATT&CK?

Iniziamo con l'organizzazione. Il nome completo è The MITRE Corporation, anche se la maggior parte di noi la conosce come MITRE. È stata lanciata nel 1958 quando è passata dal MIT Lincoln Laboratory a un'entità indipendente. Contrariamente alla credenza popolare, MITRE non sta per Massachusetts Institute of Technology Research and Engineering o (apparentemente) qualsiasi altra cosa.

Secondo Murphy, i fondatori hanno affermato che il nome fosse la grafia francese della parola inglese "miter", un'unione fluida di due pezzi. Molte persone hanno ipotizzato che stesse per "MIT Research and Engineering", ma ciò avrebbe contraddetto il chiaro desiderio di Stratton di disassociare il MIT dal lavoro su SAGE. ~Simson Garfinkel, MIT's first divorce, MIT Technology Review

C'è ancora qualche speculazione su MITRE come acronimo. Un primo dipendente ricorda di aver visto armadi etichettati "MIT/RE", il che potrebbe suggerire MIT Research Establishment. La dirigenza di MITRE ha sempre negato che il nome sia un acronimo. Dai un'occhiata all'articolo MIT Technology Review per una storia del mistero attorno al nome e allo stile tutto maiuscolo.

Oggi MITRE è un'organizzazione no-profit che gestisce centri di ricerca e sviluppo finanziati a livello federale (FFRDC) in diversi settori di interesse. Quello di cui stiamo parlando qui è sicurezza informatica.

MITRE ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) è una base di conoscenza accessibile a livello globale sul comportamento degli avversari. In parole più semplici, è un'enciclopedia su come operano gli attori delle minacce nel mondo reale.

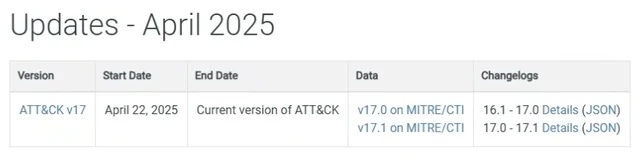

MITRE ATT&CK viene aggiornato regolarmente, con aggiornamenti principali rilasciati ogni sei mesi, di solito in primavera e autunno. Gli aggiornamenti minori si verificano secondo necessità, ma di solito sono piccoli aggiustamenti di dati o correzioni di errori/typo. Il contenuto di ATT&CK stesso non viene modificato. Le versioni e gli aggiornamenti di MITRE ATT&CK utilizzano un numero di versione ‘principale.minore’. Con ogni aggiornamento semestrale, il numero di versione principale viene incrementato di 1.0. Con ogni aggiornamento minore, il numero di versione viene incrementato di .1. Ad esempio, la versione più recente di ATT&CK è la 17.1. Questo perché sono stati applicati aggiornamenti minori dopo il rilascio della versione 17.

Ogni release principale di ATT&CK ottiene una propria pagina web permanente. La versione più recente risiede sempre all'indirizzo https://attack.mitre.org/.

Tattiche, Tecniche e Procedure (TTPs)

Ora arriviamo al punto cruciale. La maggior parte dei profili degli attacchi informatici includerà riferimenti ai TTP. Se non sei sicuro di cosa siano, ecco la spiegazione semplice:

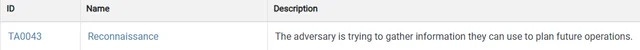

Tattiche: Il "perché" dietro un attacco, o il motivo per cui un attore minaccioso fa qualcosa. Un esempio è la tattica di ricognizione. La breve descrizione di questa tattica è "L'avversario sta cercando di raccogliere informazioni che può utilizzare per pianificare operazioni future." Ecco come appare nella lista delle tattiche:

L'ID a sinistra – TA0043 – ci dice che si tratta di un Assegnazione di Tattica (TA) ed è il 43esimo elemento nella lista dei TA. I numeri ID sono assegnati in sequenza in base a quando la tattica è stata aggiunta. TA0043 è stato assegnato dopo TA0042, ad esempio. Ogni tattica ha la propria pagina dedicata con tecniche associate. (Ecco Ricognizione)

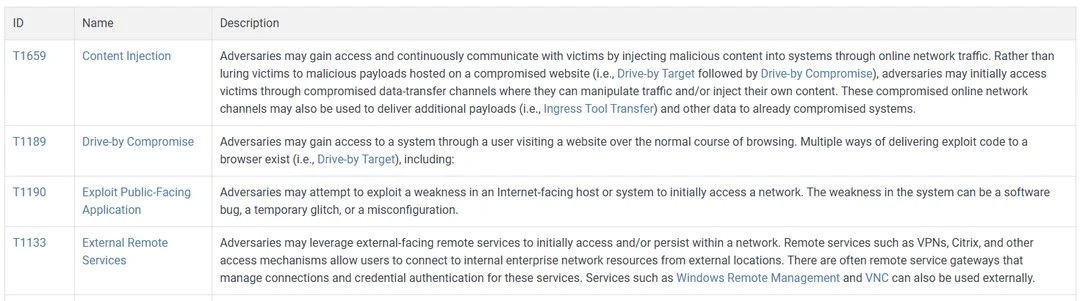

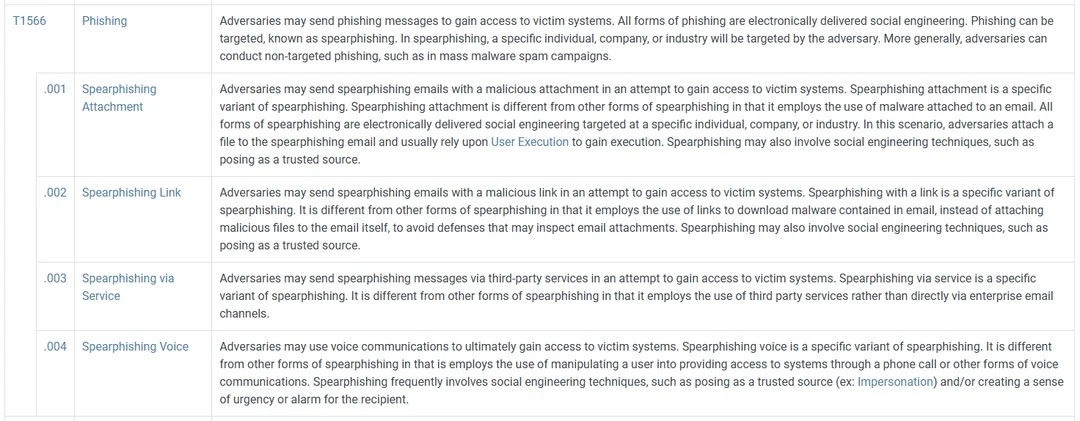

Tecniche: Questo è "come" gli attaccanti fanno ciò che fanno. Se stai esaminando la tattica di accesso iniziale, troverai tecniche come phishing, compromissione della catena di fornitura e "servizi remoti esterni", che copre cose come exploit VPN e RDP. Puoi vedere le tecniche associate all'accesso iniziale qui .

Ogni tecnica ha un ID, che sono simili agli ID di assegnazione delle tattiche. La tecnica dei servizi remoti esterni è assegnata all'ID T1133. Questa è una Tecnica (T) ed è stata la 1133esima tecnica aggiunta al sistema ATT&CK.

Procedure: Questi sono esempi specifici del mondo reale di come diversi gruppi di minacce eseguono le tecniche ATT&CK. Se segui il link a T1133 (servizi remoti esterni), troverai la pagina delle procedure per questa tecnica. Qui troverai elenchi di campagne di attacco, gruppi di minacce e software dannoso, e come questi sono stati utilizzati in attacchi reali. Troverai anche informazioni su rilevamento e mitigazione.

Perché dovresti preoccupartene?

Gli standard e i framework possono aiutarti a comprendere la tua posizione in materia di sicurezza informatica. Sono molto importanti quando si tratta di costruire una strategia completa e identificare le lacune nella sicurezza. Rispondono a domande su cosa fare e quando farlo. MITRE ATT&CK è un altro strumento che puoi utilizzare per costruire la tua sicurezza. Ti fornisce informazioni dettagliate su come operano gli attori delle minacce. È un'esplorazione approfondita del loro comportamento.

Queste informazioni possono aiutarti a ricercare comportamenti anomali e vedere se ci sono collegamenti a un gruppo di minacce o campagna noto. Possono essere utilizzate per perfezionare le tue regole di rilevamento o testare le difese contro i TTP associati alla ricognizione o all'accesso iniziale.

In sintesi, pensa a NIST CSF e standard CIS come a ciò che una buona sicurezza sembra. Pensa a TTP e ATT&CK come a come gli attori malevoli operano effettivamente. Hai bisogno di entrambi i punti di vista per costruire difese resilienti e adattive nel panorama delle minacce odierno.

Di più:

Nota: Questo articolo appare originariamente nella comunità Barracuda Reddit.

The Ransomware Insights Report 2025

Risultati chiave sull'esperienza e l'impatto del ransomware sulle organizzazioni a livello mondiale

Iscriviti al blog di Barracuda.

Iscriviti per ricevere i Threat Spotlight, commenti del settore e altro ancora.

Sicurezza della vulnerabilità gestita: correzione più rapida, meno rischi, conformità più semplice

Scopri quanto può essere facile individuare le vulnerabilità che i criminali informatici vogliono sfruttare