Spiegazione di attacchi di phishing Microsoft Direct Send

Gli analisti Barracuda Security di recente hanno rilevato una campagna di phishing che sfrutta la funzione Microsoft 365 Direct Send per aggirare le funzionalità di sicurezza e-mail. Si tratta di un attacco su larga scala che sfrutta una funzione legittima di Microsoft 365 per sembrare comunicazioni interne. Consulta il Barracuda Security Advisory e l'avviso di minaccia alla sicurezza informatica per i dettagli tecnici su questo attacco.

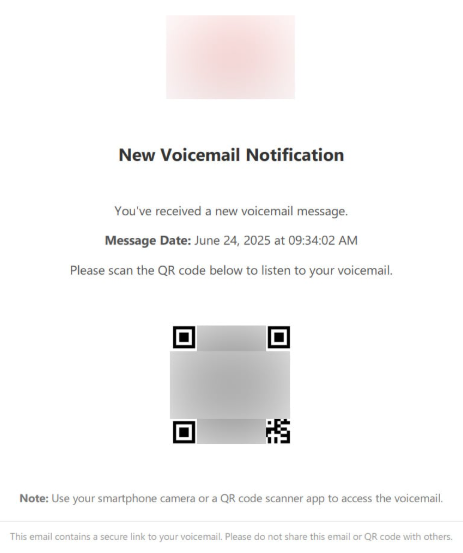

Questa campagna di phishing rappresenta un enorme rischio per le aziende non protette che utilizzano Microsoft 365. I messaggi si spacciano per un'e-mail aziendale interna e contengono un allegato PDF che include un codice QR. Ai destinatari viene chiesto di scansionare il codice QR per accedere a un messaggio vocale.

Il codice QR indirizza le vittime verso un falso modulo di accesso Microsoft, dove gli attori della minaccia si impossesseranno delle credenziali dell'utente. Le credenziali rubate verranno quindi vendute e/o utilizzate per avviare un attacco più ampio nei confronti dell'azienda.

Che cos'è Direct Send?

Direct Send è un percorso e-mail aperto che consente l'invio di e-mail senza autenticazione. Si tratta di una funzionalità Microsoft legittima ma a bassa sicurezza che consente ai server non di posta elettronica di inviare e-mail. La maggior parte delle aziende potrebbe utilizzare questa funzione per consentire alle stampanti in rete e alle applicazioni aziendali l'invio di e-mail a una persona nello stesso dominio. Maggiori informazioni sono disponibili in questo documento di Microsoft Learn.

La cosa più importante da notare qui è che i messaggi Direct Send utilizzano un'infrastruttura interna e non devono superare le misure di autorizzazione e sicurezza delle e-mail. Il traffico Direct Send non verrà instradato attraverso Email Security Gateway esterni. Devi adottare azioni specifiche per proteggere Direct Send nel tuo ambiente.

Microsoft ha introdotto nell'aprile 2025 la funzione "Reject Direct Send". Questa funzione blocca tutto il traffico Direct Send ed è disattivata per impostazione predefinita. L'utilizzo di questa funzione può interrompere le legittime funzioni aziendali, pertanto Microsoft invita gli amministratori a prestare massima attenzione quando viene attivata la funzione.

Qual è l'exploit?

È importante capire che non si tratta di una vulnerabilità non corretta in tutti i sistemi Microsoft o di terze parti. Il nostro avviso di minaccia alla sicurezza informatica ne parla in modo più dettagliato:

Questo attacco è particolarmente preoccupante per diversi fattori:

- Abuso di una funzionalità legittima: l'attacco sfrutta una funzione integrata di Microsoft 365, che ne rende difficile la disattivazione senza interrompere le operazioni aziendali.

- Nessun CVE assegnato: dal momento che non si tratta di una vulnerabilità del software ma di un uso improprio della funzione legittima, manca un identificatore CVE, il che ne complica il tracciamento e la correzione.

- Ignora la sicurezza e-mail: le tradizionali difese e-mail che si basano su SPF, DKIM e DMARC sono inefficaci contro questa tattica.

- Spoofing interno del mittente: le e-mail sembrano provenire da fonti interne affidabili, aumentando così la probabilità di interazione dell'utente.

- Esposizione diffusa: Qualsiasi organizzazione che utilizza Direct Send è potenzialmente a rischio.

Proteggiti

È possibile proteggere Direct Send senza rifiutare tutta la posta inviata direttamente. I clienti di Barracuda Email Gateway Defense potrebbero aver protetto Direct Send durante la configurazione dei connettori per Microsoft 365. I passaggi per configurare la sicurezza di Direct Send sono riportati in questo articolo di Barracuda Campus. Si tratta di una guida passo-passo il cui completamento richiede solo pochi minuti. Puoi anche contattare il supporto Barracuda per ricevere assistenza.

Se non sei assolutamente sicuro che Direct Send sia stato protetto, segui i passaggi indicati nel documento di Barracuda Campus oppure contatta il supporto Barracuda.

Ulteriori risorse:

Rapporto sulle violazioni della sicurezza e-mail 2025

Risultati chiave sull'esperienza e l'impatto delle violazioni della sicurezza e-mail sulle organizzazioni a livello mondiale

Iscriviti al blog di Barracuda.

Iscriviti per ricevere i Threat Spotlight, commenti del settore e altro ancora.

The MSP Customer Insight Report 2025

Uno sguardo globale su ciò di cui le organizzazioni hanno bisogno e vogliono dai loro provider di servizi gestiti per la sicurezza informatica