Ransomware Medusa e il suo ecosistema di criminalità informatica

La Medusa della mitologia greca si dice fosse una donna bellissima fino a quando la maledizione di Atena la trasformò in una creatura alata con una testa piena di serpenti. È considerata sia un 'mostro' che una protettrice, a causa del suo potere di pietrificare chiunque la guardasse direttamente in volto. È un personaggio affascinante in una storia gigante che viene spesso raccontata solo a pezzi e bocconi.

I gruppi ransomware tendono ad adottare identità che li facciano apparire forti e potenti, e forse era proprio questa l’intenzione di questo gruppo quando è emerso come ransomware Medusa alla fine del 2022. Dal 2023, il gruppo è stato uno dei dieci principali attori nel panorama ransomware, rivendicando vittime di alto profilo come Toyota Financial Services e il Distretto Scolastico Pubblico di Minneapolis.Dubito che qualcuno attribuisca l’ascesa ai vertici del mondo del ransomware al marchio ispirato a Medusa, ma è innegabile che ai criminali informatici piaccia usare quel nome.

Confusione di Medusa

Ci sono altre tre minacce attive e non correlate che utilizzano il nome Medusa da qualche parte nei loro marchi. Queste minacce potrebbero comparire nei risultati della tua ricerca se stai cercando il ransomware Medusa.

- Trojan bancario Android Medusa: Questo malware è stato osservato per la prima volta nel 2020. La versione attuale è offerta tramite un modello di malware-as-a-service (MaaS) e prende di mira i telefoni di modelli più recenti. Può rubare dati, fare screenshot e installare malware aggiuntivo sul dispositivo della vittima.

- Medusa Botnet: Questo è un vecchio ceppo di malware, apparso nel darknet già nel 2015. Da allora è cambiato ed è ora un botnet di denial of service distribuito (DDoS) basato su il codice Mirai trapelato. Questo malware ha anche una funzione di ransomware chiamata 'Medusa Stealer', che sembra avere un bug nel codice che lo rende un wiper piuttosto che un ransomware.

- Ransomware MedusaLocker: Questo è stato osservato per la prima volta nel 2019, ma rimane una minaccia meno conosciuta rispetto a Medusa. Le due minacce ransomware sono a volte confuse nella copertura mediatica, il che può portare a confusione riguardo a tattiche, tecniche e procedure (TTP), indicatori di compromissione (IoC) e altre informazioni.

C'è anche Operazione Medusa, che non è un attore di minacce. Medusa era il nome in codice per l'interruzione internazionale delle forze dell'ordine del 2023 della rete globale di malware Snake. Questa operazione delle forze dell'ordine non era mirata a nessuna variante del ransomware Medusa.

Chi è il ransomware Medusa?

La posizione esatta e gli operatori individuali di Medusa sono sconosciuti, ma gli analisti sospettano che il gruppo operi dalla Russia o da uno stato alleato. Il gruppo è attivo nei forum di cybercriminalità in lingua russa e usa gergo unico delle sottoculture criminali russe. Inoltre, evita di colpire aziende in Russia e nei paesi della Comunità degli Stati Indipendenti (CSI). La maggior parte delle vittime del ransomware Medusa si trova negli Stati Uniti, Regno Unito, Canada, Australia, Francia e Italia. I ricercatori ritengono che il gruppo ransomware Medusa supporti gli interessi russi, anche se non si tratta di un gruppo sponsorizzato dallo stato.

La motivazione principale del gruppo ransomware Medusa sembra essere il guadagno finanziario. Come molti gruppi, Medusa utilizza una strategia di doppia estorsione e inizia le trattative con richieste elevate. Il sito di fuga dei dati del gruppo, i link TOR, i forum e altre risorse chiave di estorsione risiedono nel dark web. Questo tipo di configurazione è comune tra gli attori delle minacce.

Ciò che rende Medusa unica qui è il suo utilizzo di internet pubblico, noto anche come 'clearnet' o 'clear web'. Medusa è collegata a un canale pubblico su Telegram, un profilo Facebook e un account X sotto il marchio 'OSINT Without Borders'. Queste proprietà sono gestite da operatori che usano gli pseudonimi 'Robert Vroofdown' e 'Robert Enaber'. Esiste anche un sito web di OSINT Without Borders.

Banner dell'account Telegram OSINT Without Borders

Profilo OSINT Senza Frontiere X (precedentemente Twitter) gestito da Robert Vroofdown

Queste proprietà rivolte al pubblico sono probabilmente destinate a esercitare maggiore pressione sulle vittime e a diffondere consapevolezza sulla minaccia del ransomware Medusa.

Il gruppo ransomware Medusa sembra operare in modo indipendente con la propria infrastruttura. Non ci sono prove che Medusa sia un rebrand o un ramo di un altro gruppo, e non ci sono segnalazioni di somiglianze di codice con altre minacce. Tuttavia, gli esperti hanno determinato che il gruppo di criminalità informatica organizzata 'Frozen Spider' è un attore chiave nell'operazione ransomware Medusa. Frozen Spider collabora con altri attori delle minacce ed è parte dell'ecosistema più ampio del cybercrime-as-a-service (CCaaS).

Catena di attacco Medusa

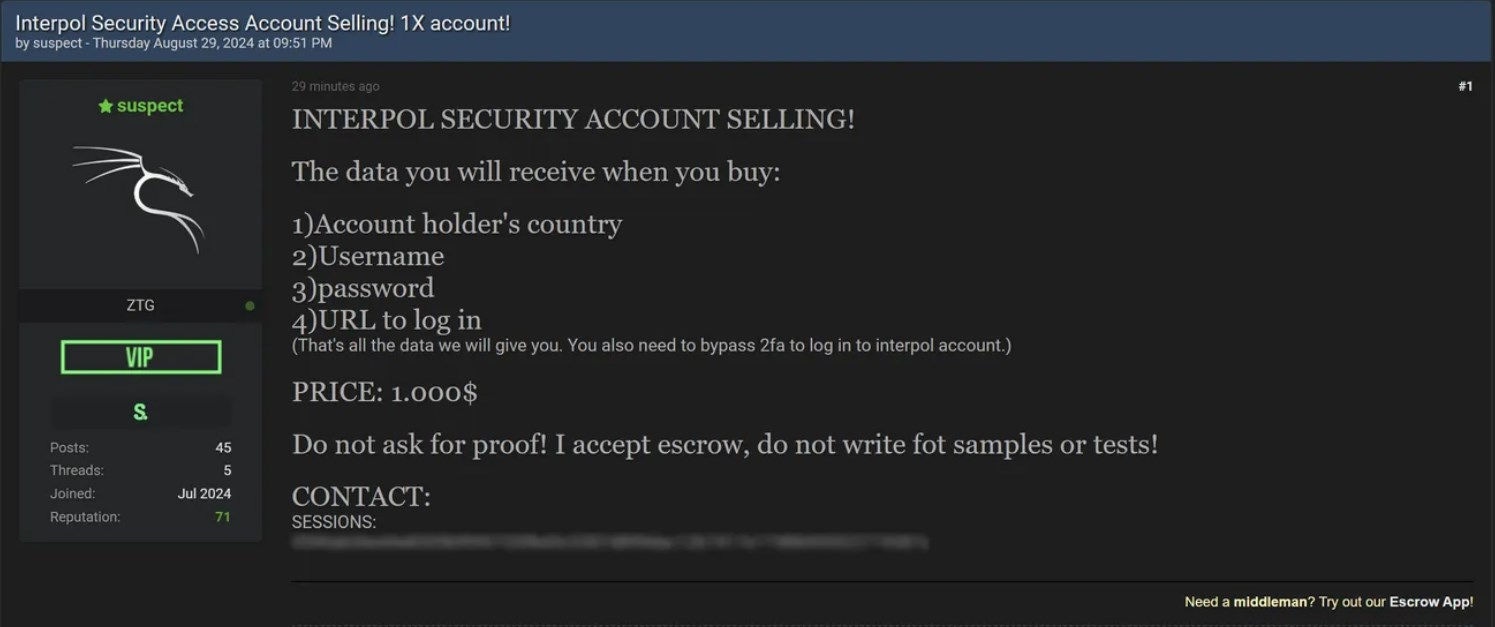

Medusa si affida fortemente ai broker di accesso iniziale (IAB) per accelerare i loro attacchi. Un IAB è specializzato in stuffing delle credenziali, attacchi di forza bruta, phishing e qualsiasi altro attacco che permetta loro di entrare nella rete di un'azienda. L'accesso iniziale è tutto ciò che vogliono, perché gli IAB guadagnano vendendo queste informazioni ad altri attori malevoli.

Puoi considerare l'IAB come parte della catena di approvvigionamento per altri criminali informatici. I gruppi di ransomware come Medusa guadagnano rubando e criptando dati, quindi preferiscono acquistare l'accesso a una rete piuttosto che perdere tempo cercando di violarla. La collaborazione tra l'IAB e gli operatori di ransomware è uno dei acceleratori di crimine informatico più efficaci nel panorama delle minacce moderne.

Gli operatori Medusa condurranno anche campagne di phishing e sfrutteranno le vulnerabilità rivolte al pubblico. Gli IAB rendono le operazioni di ransomware più efficienti, ma Medusa e altri operatori di minacce condurranno i propri attacchi di intrusione quando necessario.

Una volta all'interno del sistema, Medusa cercherà di espandere la sua presenza muovendosi lateralmente ed eseguendo un'escalation dei privilegi. Avvierà inoltre tecniche di dump delle credenziali del sistema operativo per raccogliere ulteriori credenziali all'interno della rete. Queste tecniche sono solo diversi metodi progettati per rubare informazioni sulle credenziali da funzioni legittime del sistema operativo (OS). Ne parleremo in un prossimo post.

Medusa eseguirà una scansione della rete, cercando sistemi sfruttabili e altre risorse che potrebbero essere accessibili con le credenziali rubate. Questo è un buon esempio del perché dovresti applicare il principio del privilegio minimo (PoLP) e mantenere i tuoi sistemi interni aggiornati e sicuri anche se non sono esposti a Internet pubblico. E non dimenticare che il supporto per Windows 10 termina a ottobre 2025, quindi vorrai aggiornare, sostituire o acquistare supporto esteso per quelle macchine.

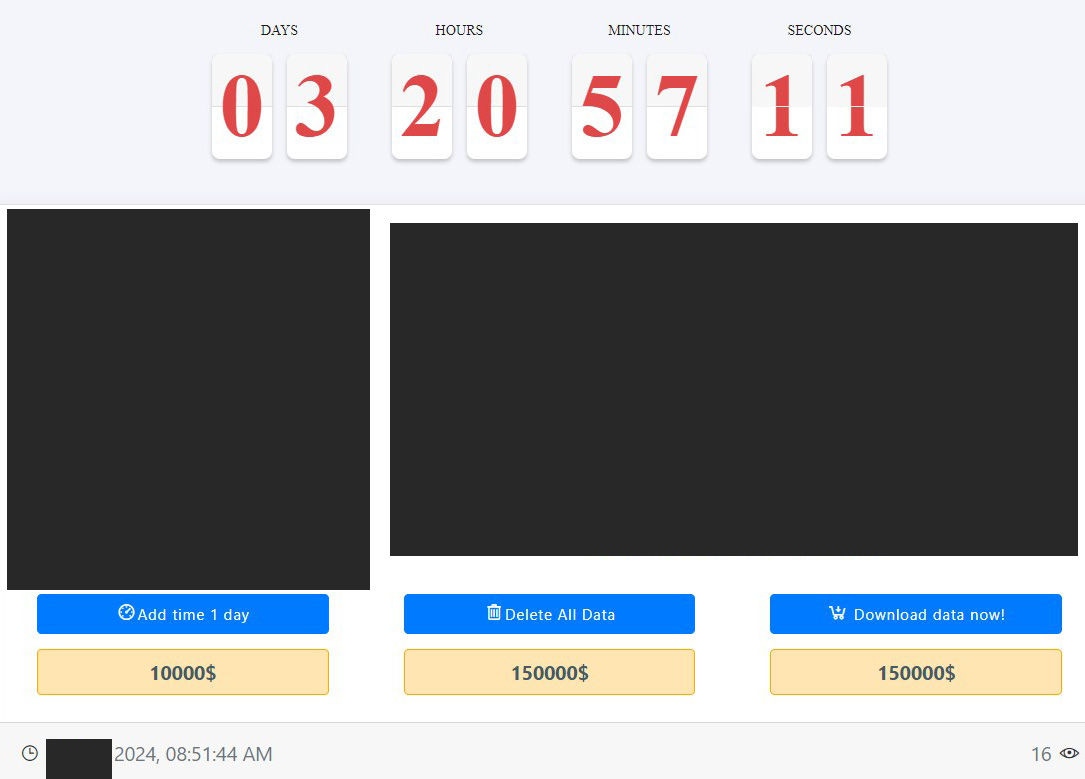

Medusa utilizza PowerShell e altri strumenti per disabilitare le difese, esplorare la rete ed elevare i suoi privilegi. Si prepara per l'esfiltrazione dei dati lanciando il suo ransomware binario, gaze.exe. Questo carica i processi che creano l'ambiente per l'esfiltrazione, anche se il trasferimento effettivo dei dati è gestito da script PowerShell e strumenti di supporto. Medusa utilizza TOR canali sicuri per copiare i dati della vittima e annunciare l'attacco sul suo sito di leak nel dark web, Medusa Blog.

Post del blog di Medusa che mostra informazioni sulla vittima (redatto), timer per il conto alla rovescia e menu delle opzioni

Il processo di crittografia Medusa aggiunge l'estensione .MEDUSA a ciascuno dei file colpiti e crea una nota di riscatto in ogni cartella che contiene file crittografati. La nota di riscatto è denominata !!!READ_ME_MEDUSA!!!.txt e include le istruzioni e gli avvertimenti standard. sulle comunicazioni e sul pagamento, insieme a un identificativo unico della vittima. Include anche gli avvertimenti standard contro il mancato lavoro con loro.

Difenditi

Quasi tutte le minacce avanzate si basano sugli errori di un individuo. Ecco alcune best practice che ogni persona dovrebbe seguire:

- Usa password forti e uniche per tutti gli account e abilita l'autenticazione a più fattori (MFA) ovunque possibile. Questo aggiunge un ulteriore livello di sicurezza, garantendo che anche se le tue credenziali vengono rubate, gli aggressori non possano accedere facilmente ai tuoi account senza il fattore di autenticazione aggiuntivo.

- Aggiorna regolarmente il sistema operativo, le applicazioni e il software antivirus sui tuoi dispositivi personali. Molti dispositivi sono infettati da malware che ruba credenziali e altre informazioni. Questi dati rubati possono essere sfruttati per l'utilizzo in attacchi di credential stuffing e altri attacchi di accesso iniziale.

- Evita di cliccare su link sospetti o di scaricare allegati da fonti sconosciute. Eseguire accidentalmente un file dannoso può installare software per il furto di informazioni e altri malware che potrebbero danneggiare il tuo dispositivo. Potrebbe anche diffondersi ad altri dispositivi sulla tua rete domestica.

Proteggere la tua azienda richiede queste migliori pratiche e molto altro:

- Assicurarsi che tutti i sistemi operativi, le applicazioni e il firmware siano aggiornati alle versioni più recenti per correggere le vulnerabilità sfruttate dai ransomware. Pianificare in anticipo per la fine del supporto di Windows 10 (14 ottobre 2025).

- Usa una soluzione di backup robusta che offre backup immutabili che non possono essere alterati dal ransomware. Assicurati che i backup siano replicati e conserva almeno una copia fuori rete.

- Applica il principio del privilegio minimo limitando l'accesso amministrativo solo a coloro che ne hanno assolutamente bisogno. Utilizza controlli di accesso basati sui ruoli per ridurre al minimo l'esposizione. Disabilita gli strumenti di accesso remoto non utilizzati o proteggili con password forti e MFA.

- Usa la protezione endpoint alimentata dall'IA per monitorare attività sospette e rispondere agli attacchi. Barracuda Managed XDR offre intelligence avanzata sulle minacce e risposta automatizzata agli incidenti che identificherà e mitigherà gli attacchi mentre i team aziendali lavorano sulla ripresa.

- Crea un piano dettagliato di risposta agli incidenti che includa l'isolamento dei sistemi infetti, la comunicazione sicura durante un attacco e il ripristino delle operazioni dai backup. Testa regolarmente questo piano e affronta eventuali lacune.

- Distribuire un sistema di protezione email potente basato su AI che include protocolli SPF, DMARC e DKIM. Condurre regolari programmi di formazione per insegnare ai dipendenti come riconoscere le email di phishing, evitare link sospetti e segnalare immediatamente potenziali minacce.

- Usa la segmentazione della rete per isolare i sistemi e i dati critici dalle aree meno sicure. Questo rallenterà e possibilmente impedirà il movimento laterale attraverso la rete, che è ciò di cui un attore di minacce ha bisogno per eseguire l'intera catena di attacco. Medusa darà priorità ai dati sensibili per l'esfiltrazione, quindi rendili difficili e dispendiosi in termini di tempo da trovare.

- Richiedere l'autenticazione a più fattori (MFA) per tutti gli account e i sistemi a livello aziendale. Questa è una procedura di base che aggiunge un ulteriore livello di sicurezza contro l'accesso non autorizzato.

Attore di minacce vende credenziali Interpol, avviso di autenticazione a due fattori

Barracuda può aiutarvi

Barracuda fornisce una piattaforma completa di cybersecurity che difende le organizzazioni da tutti i principali vettori di attacco presenti nelle minacce complesse di oggi. Barracuda offre soluzioni complete, ricche di funzionalità e di valore che proteggono da una vasta gamma di vettori di minaccia e sono supportate da un servizio clienti completo e pluripremiato. Poiché si lavora con un solo fornitore, si beneficia di una riduzione della complessità, un aumento dell'efficacia e un costo totale di proprietà inferiore. Oltre 200.000 clienti in tutto il mondo si affidano a Barracuda per proteggere le loro email, reti, applicazioni e dati.

Rapporto sulle violazioni della sicurezza e-mail 2025

Risultati chiave sull'esperienza e l'impatto delle violazioni della sicurezza e-mail sulle organizzazioni a livello mondiale

Iscriviti al blog di Barracuda.

Iscriviti per ricevere i Threat Spotlight, commenti del settore e altro ancora.

The MSP Customer Insight Report 2025

Uno sguardo globale su ciò di cui le organizzazioni hanno bisogno e vogliono dai loro provider di servizi gestiti per la sicurezza informatica