I file del caso SOC: XDR neutralizza il disco esterno carico di minacce che prende di mira MSP

Riepilogo dell'incidente

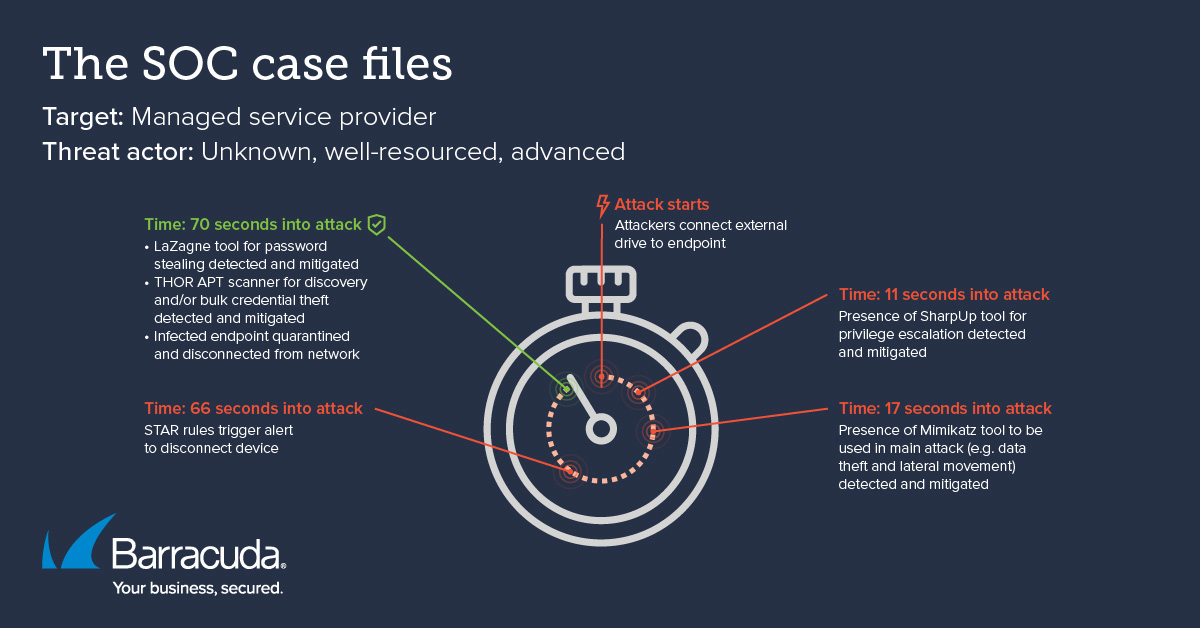

- Un fornitore di servizi gestiti (MSP) con sede negli Stati Uniti è stato preso di mira da un attore di minacce ben equipaggiato poco prima della festività del Ringraziamento.

- Gli aggressori hanno collegato un'unità esterna dannosa, caricata con strumenti di hacking avanzati, a una singola postazione di lavoro.

- In poco più di un minuto la minaccia è stata mitigata: Il SOC ha identificato gli strumenti non autorizzati, li ha messi in quarantena e ha isolato l'endpoint.

L'incidente è stato rilevato, contenuto e mitigato dal Centro Operativo di Sicurezza (SOC) 24/7 di Barracuda. Il SOC fa parte di Barracuda Managed XDR, un servizio di visibilità, rilevamento e risposta estesa (XDR) che fornisce ai clienti rilevamento di minacce guidato dall'uomo e dall'AI, analisi, risposta agli incidenti e servizi di mitigazione, 24 ore su 24, per proteggersi dalle minacce complesse.

Come si è svolto l'attacco

L'attacco è avvenuto il giorno prima del Ringraziamento, una grande festività statunitense.

- La mattina del 27 novembre, i sistemi automatizzati del SOC hanno individuato una serie di strumenti di hacking avanzati che apparivano uno dopo l'altro in rapida successione su una singola postazione di lavoro nella rete di un MSP monitorato.

- Gli strumenti venivano tutti caricati nella stessa cartella di Windows da un'unità esterna non autorizzata collegata alla workstation.

Il tentativo principale di attacco

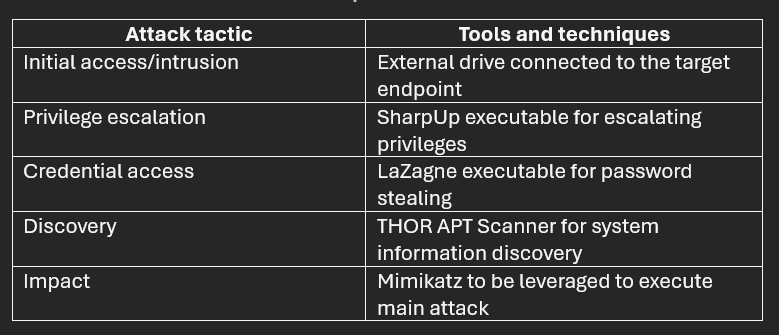

- Il nucleo dell'attacco tentato coinvolgeva quattro strumenti di hacking noti.

- Il primo di questi era un eseguibile chiamato SharpUp, che un aggressore può utilizzare per tentare di elevare i propri privilegi in un account compromesso.

- Il secondo era un file dannoso chiamato LaZagne. Questo è uno strumento per il furto di password che gli attaccanti probabilmente hanno incluso nel caso non fossero stati in grado di aumentare i privilegi di un account compromesso utilizzando SharpUp. Avrebbero potuto quindi utilizzare LaZagne per cercare di ottenere le credenziali per account esistenti con privilegi più elevati.

- I rapporti di intelligence sulle minacce indicano che LaZagne è stato utilizzato in recenti attacchi da attori di minacce sofisticati, inclusi i gruppi APT (Advanced Persistent Threats) con sede in Cina.

- La terza minaccia era Mimikatz, uno strumento molto comune utilizzato dagli attori delle minacce per numerose attività, tra cui l'estrazione di informazioni sensibili e il movimento laterale.

- Il quarto strumento trovato dagli analisti SOC è stato il THOR APT Scanner. Questo strumento è tipicamente utilizzato dai professionisti della sicurezza per identificare attività dannose da parte di attori delle minacce, ma può essere utilizzato anche dagli stessi aggressori per vari compiti, incluso il furto massivo di nomi utente e password.

Risposta alle minacce e mitigazione

- L'agente SentinelOne di XDR Endpoint Security ha rilevato con successo i quattro strumenti di hacking, li ha contrassegnati come minacce e li ha mitigati di conseguenza.

- Le regole personalizzate di Storyline Active Response (STAR) sviluppate dagli ingegneri SOC di Barracuda hanno rilevato efficacemente la presenza di Mimikatz e hanno intrapreso un'azione di risposta automatizzata per isolare l'endpoint compromesso.

- Isolando l'endpoint e terminando la connettività di rete, la minaccia è stata contenuta e rimossa prima che potessero essere generati processi dannosi.

- Il team SOC ha analizzato gli eventi, emesso un avviso e contattato direttamente l'MSP con un riepilogo dettagliato delle rilevazioni e delle corrispondenti azioni di risposta.

- Il SOC ha fornito raccomandazioni di sicurezza critiche per aiutare l'MSP a rafforzare la protezione del loro ambiente, incluso limitare l'accesso ai dischi esterni.

Risultati chiave

- Gli attori delle minacce sono noti per effettuare attacchi intorno alle principali festività — periodi in cui i tradizionali team di sicurezza potrebbero essere sotto organico e le organizzazioni potrebbero essere complessivamente meno vigili.

- I fornitori di servizi gestiti sono un bersaglio sempre più frequente per gli attori delle minacce che comprendono che, se riescono a violare con successo un MSP, possono espandere il raggio dell'attacco alle organizzazioni la cui infrastruttura IT è gestita dall'MSP.

- Avere un SOC che opera 24/7/365, come il team Barracuda Managed XDR SOC, per fornire capacità di rilevamento e risposta alle minacce continue e costanti è cruciale.

Le principali strumenti e tecniche utilizzati nell'attacco

Indicatori di compromissione (IOC) noti osservati in questo attacco

- SharpUp SHA1: 4791564cfaecd815ffb2f15fd8c85a473c239e31

- LaZagne SHA1: 0e62d10ff194e84ed8c6bd71620f56ef9e557072

- MimikatzSHA1: d1f7832035c3e8a73cc78afd28cfd7f4cece6d20

- THOR APT SHA1: 5c154853c6c31e3bbee2876fe4ed018cebaca86f

Le funzionalità di Barracuda Managed XDR come l'intelligence sulle minacce, la risposta automatizzata alle minacce e l'integrazione di soluzioni più ampie come XDR Server Security, XDR Network Security e XDR Cloud Security offrono una protezione completa e possono ridurre drasticamente il tempo di permanenza.

Per ulteriori informazioni su come Barracuda Managed XDR e il Centro Operativo per la Sicurezza possono aiutare, si prega di contattarci.

The Ransomware Insights Report 2025

Risultati chiave sull'esperienza e l'impatto del ransomware sulle organizzazioni a livello mondiale

Iscriviti al blog di Barracuda.

Iscriviti per ricevere i Threat Spotlight, commenti del settore e altro ancora.

Sicurezza della vulnerabilità gestita: correzione più rapida, meno rischi, conformità più semplice

Scopri quanto può essere facile individuare le vulnerabilità che i criminali informatici vogliono sfruttare