Il ransomware Qilin è in crescita, ma quanto durerà?

Introduzione al ransomware Qilin

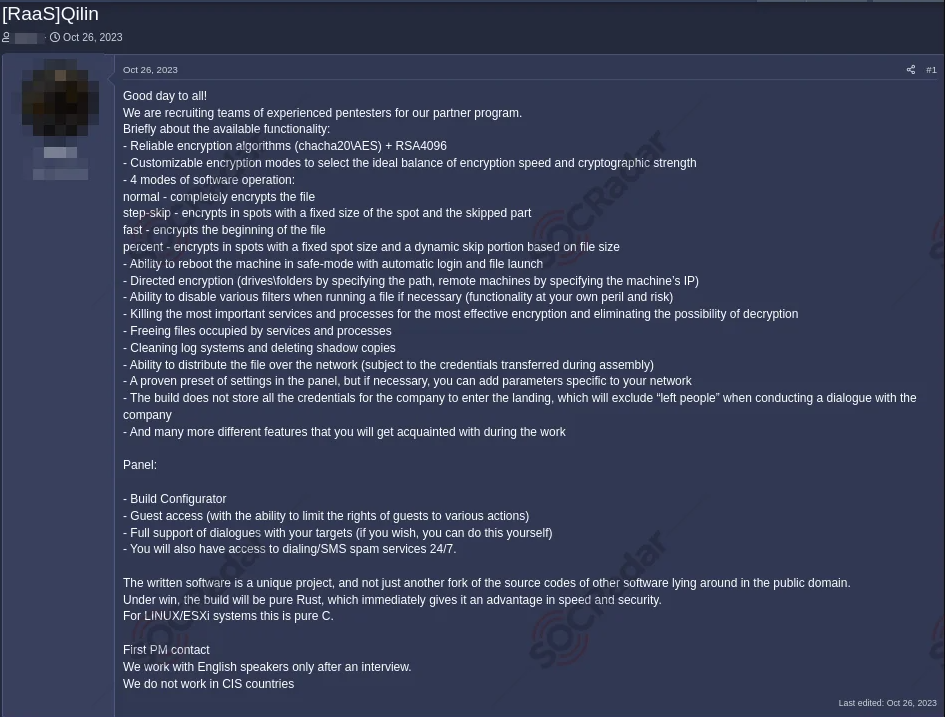

Qilin è un'operazione di ransomware-as-a-service (RaaS) che si pensa abbia sede in Russia o in altri stati dell'ex Unione Sovietica. Ha affiliati in tutto il mondo ed è diventata una minaccia globale significativa.

Un "Qilin" è una creatura mitica profondamente radicata nelle culture cinese, coreana, giapponese e vietnamita, spesso associata a pace, prosperità, giustizia e protezione. Questa è un'ottima scelta di branding per un gruppo di minacce perché l'immagine è una creatura simile a un drago, e gli affiliati del ransomware possono considerarsi l'incarnazione di una qualsiasi di queste caratteristiche. Se sei un criminale ransomware, non c'è davvero alcun lato negativo nel dire che agisci in nome della pace e della giustizia, o che sei un potente punitore.

Figura di Qilin (Kylin, Kirin) sul tetto di un tempio in Cina

Questa attività di branding non cambia il fatto che gli operatori e gli affiliati di Qilin vogliono solo i tuoi soldi. Hanno affermato diversamente in almeno un attacco, ma ci torneremo più tardi.

La storia delle origini di Qilin

I ricercatori hanno osservato l'operazione Qilin già a luglio 2022, quando un attore di minacce con il nome utente ‘Qilin’ ha pubblicizzato il ransomware ‘Agenda’ sui forum di hacking RAMP e XSS. L'attore di minacce Qilin ha pubblicato diverse presunte vittime sul sito di fuga di dati del ransomware Agenda fino a settembre 2022, quando l'operazione Agenda è stata ribattezzata Qilin.

Questo cambio di nome ha coinciso con il rilascio di una nuova variante del ransomware basata su Rust. La nuova versione ha offerto miglioramenti tecnici in termini di efficienza, stealth e evasione della rilevazione rispetto al binario originale Golang. A febbraio 2023, Qilin era pienamente operativo come operazione RaaS che offriva binari ransomware cross-platform e supportava sia la crittografia che l'esfiltrazione dei dati.

Oggi Qilin è meglio conosciuto per attacchi aggressivi, riscatti elevati e rapida crescita.

Come molti altri gruppi, la posizione precisa del gruppo principale di operatori Qilin non è confermata. Le prove indicano una base in Russia o in uno dei paesi della Commonwealth of Independent States (CIS). Qilin sembra essere operante tra le reti di criminali informatici dell'Europa orientale:

- Interruttore di lingua: Il ransomware Qilin spesso include un codice che impedisce l'esecuzione su sistemi con lingue russe o di altri paesi dell'Europa orientale. Questo serve a impedire che il ransomware venga eseguito nelle loro regioni di origine.

- Orario operativo: L'analisi dei tempi di attacco a volte si allinea con gli orari lavorativi dell'Europa orientale.

- Reclutamento Affiliati: Qilin e i suoi affiliati operano spesso principalmente in forum che utilizzano la lingua russa o che hanno una grande presenza russa o post-sovietica.

Dobbiamo notare che la designazione "reti di criminalità informatica dell'Europa orientale" non è un termine del settore della sicurezza informatica. È spesso utilizzata dalle forze dell'ordine e dai ricercatori per distinguere le attività criminali informatiche con origini o operazioni principali nella regione dell'Europa orientale.

Non ci sono prove che Qilin sia ufficialmente collegato a operazioni di stati nazionali. È più probabile che Qilin goda di uno status di “tolleranza statale”, ovunque sia basato. E nonostante il branding e la breve attività di Moonstone Sleet, non ci sono prove che colleghino Qilin alla Cina o ad altri stati asiatici. Gli operatori principali del gruppo rimangono sconosciuti o non divulgati al pubblico, sebbene si ritenga che siano operatori RaaS e sviluppatori di minacce ‘di lingua russa’ esperti.

Qilin e amici

Qilin è principalmente noto come un rebrand di Agenda e non ci sono prove di un altro rebrand o derivato nell'albero genealogico di Qilin. Ci sono alcune somiglianze nel codice tra Qilin e Black Basta, Black Matter e Revil, ma non abbastanza per stabilire un collegamento tra loro. Queste somiglianze sono state attribuite ad attori di minacce che condividono risorse di sviluppo, passando da un gruppo all'altro o imparando dagli attacchi riusciti di altri.

Sebbene non ci siano collegamenti diretti stabiliti con altri gruppi, Qilin ha sfruttato l'interruzione di operazioni come RansomHub e LockBit. L'attività di Qilin è aumentata quando RansomHub è stato presumibilmente rilevato dal DragonForce Ransomware Cartel. Gli affiliati sono passati a Qilin, e Qilin è diventata la minaccia ransomware più attiva nel giugno 2025. Gli affiliati di LockBit si sono dispersi dopo l'Operazione Cronos, lasciando l'LockBit RaaS operativo ma notevolmente ridotto a continuare senza di loro. Qilin è riuscita a reclutare affiliati esperti anche da questo gruppo.

Le migrazioni degli affiliati come questa non sono nuove e non sono uniche per Qilin. Qilin è riuscita semplicemente a eseguire una buona strategia di reclutamento. Gli operatori hanno attivamente pubblicizzato su forum come RAMP e XSS, puntando sui loro vantaggi tecnici, attacchi personalizzabili e pagamenti generosi agli affiliati. Il gruppo ha recentemente fatto notizia quando ha pubblicizzato una nuova funzione “Call Lawyer” per gli affiliati.

È stata aggiunta una nuova funzionalità al nostro pannello: assistenza legale.

Se hai bisogno di una consulenza legale riguardo al tuo obiettivo, clicca semplicemente sul pulsante "Chiama avvocato" situato all'interno dell'interfaccia dell'obiettivo, e il nostro team legale ti contatterà privatamente per fornire supporto legale qualificato.

La semplice apparizione di un avvocato nella chat può esercitare una pressione indiretta sull'azienda e aumentare l'importo del riscatto, poiché le aziende vogliono evitare procedimenti legali.” (Traduzione del post del forum Qilin, tramite Security Affairs)

Qilin ha aggiornato regolarmente il suo programma e le sue capacità. Nel corso del 2025, ha aggiunto campagne di spam, capacità di attacco DDoS, propagazione automatizzata della rete e negoziazione automatizzata del riscatto all'interno del pannello degli affiliati. Il gruppo offre anche l'archiviazione dei dati, rendendo possibile per alcuni affiliati evitare altri servizi di archiviazione cloud.

Qilin fornisce anche “giornalisti interni” per assistere gli affiliati con “post sui blog e anche assistere con la pressione durante le negoziazioni.”

Alcune di queste funzionalità sono progettate per semplificare le cose per gli affiliati, altre sono destinate ad aumentare la pressione sulle vittime. Qilin non si è fermato qui. Continua a sviluppare varianti di payload avanzate che rendono i binari più efficienti e difficili da rilevare. Il reclutamento aggressivo e i miglioramenti continui hanno reso Qilin una piattaforma attraente per gli affiliati ransomware. Il risultato di questi sforzi è una rete di affiliati Qilin che operano da paesi di tutto il mondo.

Uno di quegli affiliati globali è il famigerato Scattered Spider , un gruppo di minaccia che collaborerà con chiunque se il compenso è giusto . Il gruppo è stato collegato a ALPHV/BlackCat, RansomHub, DragonForce, ShinyHunters, Karakurt, e molti altri . L'esperienza in ingegneria sociale di Scattered Spider è uno dei molti fattori che guidano il dominio di Qilin nel panorama del ransomware. Si ritiene che Scattered Spider sia basato negli Stati Uniti e nel Regno Unito .

Cosa motiva Qilin?

Questo è facile, ma interessante da esplorare. I soldi sono ciò che motiva Qilin. Denaro e autoconservazione.

In quasi ogni mossa strategica, i motivi di Qulin sembrano essere finanziari. Il gruppo migliora continuamente le sue capacità per massimizzare il profitto dagli attacchi ransomware e dall'estorsione di dati. Tutte le capacità che annunciano con orgoglio sui forum sono progettate per aumentare la quantità di riscatto raccolto. Non ci sono prove che Qilin sia allineato con alcuna ideologia, e non ci sono messaggi politici da trovare sul sito di fuga di dati di Qilin o in altre comunicazioni. Qilin non ha mai dichiarato di essere interessato a nient'altro che al denaro, tranne per un attacco sfortunato nel 2024.

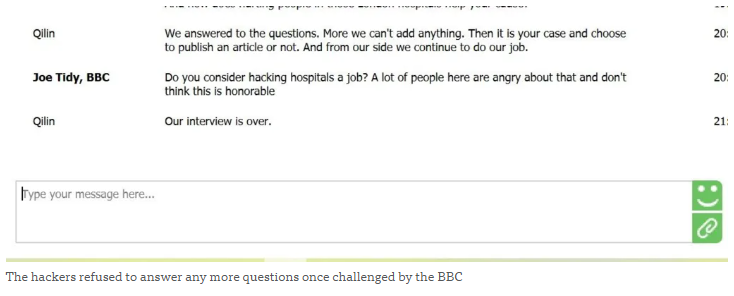

Nel febbraio 2024, gli affiliati di Qilin hanno ottenuto l'accesso a Synnovis, un fornitore di servizi di patologia per ospedali del NHS a Londra. L'attacco ha interrotto le operazioni, i test e le trasfusioni di sangue, portando a una significativa riduzione della capacità sanitaria. Successivamente è stato confermato che l'attacco è stato un fattore contributivo in almeno 170 casi di danno ai pazienti, di cui due classificati come gravi, comportanti danni a lungo termine o permanenti. L'attacco ha anche contribuito alla morte di un paziente.

I gruppi di ransomware normalmente non vogliono uccidere persone, e se lo fanno, non vogliono dire che è stato per soldi. Questo ci porta alla ‘improvvisamente-si-preoccupano’ parte della storia:

"Siamo molto dispiaciuti per le persone che hanno sofferto a causa di ciò. Con ciò non ci consideriamo colpevoli e vi chiediamo di non incolparci in questa situazione."

I hacker hanno detto che il governo del Regno Unito dovrebbe essere incolpato poiché non stavano aiutando nella guerra non specificata.

…

“I nostri cittadini muoiono in un combattimento impari per la mancanza di medicinali e sangue di donatore”

Qualsiasi attacco che risulti in danni fisici al pubblico è una minaccia legittima alla sopravvivenza di un gruppo di ransomware. Non c'è assicurazione informatica che possa proteggere un ospedale o i suoi pazienti dal ritardo di cure salvavita. Ciò forza una risposta più aggressiva da parte delle forze dell'ordine e può causare divisioni interne perché fa arrabbiare le persone. Ricordi Black Basta? Quella era un operazione forte fino a quando non si è distrutta a causa della guerra Russia-Ucraina e dell'attacco ad Ascension Health. Il gruppo è andato offline a gennaio 2025 e i loro log di chat interni sono stati trapelati poche settimane dopo. Darkside è stato anche un gruppo di successo fino a quando ha colpito gli Stati Uniti con l'attacco al Colonial Pipeline, forzando una risposta a livello di governo da parte dell'Amministrazione Biden. Darkside ha provato a fare qualche controllo dei danni, ma alla fine ha chiuso “a causa della pressione degli Stati Uniti.”

Gli attori delle minacce si ribranderanno o si uniranno ad altri gruppi, ma gli affiliati non vogliono perdere i loro potenziali riscatti appena pagati perché l'operazione RaaS ha dovuto tagliare la corda.

Quindi, tornando a Qilin. In l'intervista con la BBC, il portavoce di Qilin ha rifiutato di identificare quale parte di quale guerra il gruppo stesse "supportando" nell'attacco Synnovis. Le persone trarranno le proprie conclusioni sul fatto che queste dichiarazioni fossero genuine. Con un po' di fortuna, la storia di successo di Qilin finirà presto a causa di questo attacco o di divisioni interne su questioni geopolitiche.

Catena di attacco Qilin

La catena di attacco Qilin segue il tipico processo multi-fase:

Accesso iniziale: Gli attaccanti violano la rete utilizzando attacchi di phishing (più comuni), credenziali rubate per l'accesso remoto ad applicazioni o vulnerabilità conosciute in appliance o applicazioni.

Escalation dei privilegi, elusione della difesa e movimento laterale: Dopo aver stabilito l'accesso, il binario verrà eseguito e inizierà l'escalation dei privilegi. L'attacco utilizza strumenti di furto delle credenziali come Mimikatz per ottenere il controllo amministrativo e muoversi attraverso la rete per identificare obiettivi di valore. Il software di sicurezza viene disabilitato e le copie shadow vengono eliminate per impedire il recupero.

Scoperta della rete e esfiltrazione dei dati: PowerShell viene utilizzato per eseguire script per l'enumerazione di Active Directory (AD) e facilitare la scoperta. Gli strumenti di trasferimento file vengono preparati e i dati sensibili vengono confezionati per il trasferimento ai server Qilin (o altri).

Distribuzione ed esecuzione: Il payload di crittografia viene eseguito su più sistemi e viene lasciata una nota di riscatto che richiede il pagamento in criptovaluta.

Pulizia e azioni anti-forense: Qilin avvia diversi compiti per ostacolare il recupero e l'indagine. Questi includono l'eliminazione dei registri degli eventi e delle copie shadow rimanenti, la sovrascrittura dello spazio libero su disco con utilità di cifratura e il riavvio dei sistemi per applicare le modifiche alle impostazioni di sistema.

Difendersi dal ransomware Qilin

Non ci sono vulnerabilità note che puoi sfruttare direttamente nel ransomware Qilin per difenderti una volta che è già attivo nel tuo sistema. L'obiettivo per la difesa è la prevenzione, il rilevamento e la risposta rapida. Ecco alcuni passaggi chiave:

- Implementa controlli di accesso rigidi come l'autenticazione a più fattori (MFA) e utilizza il principio del privilegio minimo quando concedi i permessi.

- Correggi e aggiorna regolarmente per difenderti dagli exploit delle vulnerabilità e disabilita eventuali servizi non utilizzati. Barracuda Managed Vulnerability Security può aiutarti a identificare e dare priorità alle vulnerabilità presenti nella tua rete. (Vedi demo)

- Utilizzare una strategia coerente di backup e ripristino. Creare backup regolari di tutti i dati critici e conservare più copie in più posizioni. Utilizzare soluzioni di backup a prova di ransomware e testare regolarmente il processo di ripristino del backup. Assicurarsi di proteggere applicazioni come Microsoft 365 e Microsoft Entra ID.

- Distribuire e mantenere protezione degli endpoint e utilizzare strategie di segmentazione della rete per limitare il movimento laterale in caso di violazione.

Barracuda può aiutarvi

Solo Barracuda offre una protezione multifaccettata che copre tutti i principali vettori di minaccia, protegge i tuoi dati e automatizza la risposta agli incidenti. La piattaforma BarracudaONE basata su IA protegge la tua e-mail, i dati, le applicazioni e le reti, ed è rafforzata da un servizio XDR gestito 24 ore su 24, 7 giorni su 7. Unifica le tue difese di sicurezza e fornisce una rilevazione e risposta alle minacce profonda e intelligente. Visita il nostro sito web per vedere come può aiutarti a proteggere la tua azienda.

Rapporto sulle violazioni della sicurezza e-mail 2025

Risultati chiave sull'esperienza e l'impatto delle violazioni della sicurezza e-mail sulle organizzazioni a livello mondiale

Iscriviti al blog di Barracuda.

Iscriviti per ricevere i Threat Spotlight, commenti del settore e altro ancora.

The MSP Customer Insight Report 2025

Uno sguardo globale su ciò di cui le organizzazioni hanno bisogno e vogliono dai loro provider di servizi gestiti per la sicurezza informatica